von Bhabesh Raj Rai, Associate Security Analytics Engineer, LogPoint

Am 11. August 2020 veröffentlichte Microsoft eine Sicherheitsempfehlung für CVE-2020-1472 mit einem CVSS-Wert von 10, dem höchsten Schweregrad (CVSS: Common Vulnerability Scoring System). Es handelt sich dabei um eine Privilege-Escalation-Schwachstelle, bei der ein Angreifer mithilfe des Netlogon Remote Protocol (MS-NRPC) eine anfällige Netlogon-Secure-Channel-Verbindung zu einem Domain-Controller (DC) herstellt. Was diese Schwachstelle so gefährlich macht: Ein nicht-authentifizierter Angreifer kann MS-NRPC verwenden, um eine Verbindung zu einem Domain-Controller herzustellen, Domain-Admin-Zugriffsrechte zu erhalten und eine Sicherheitslücke auszunutzen.

Das niederländische Sicherheitsunternehmen Secura, dessen Forscher die Schwachstelle entdeckt hat, hat einen Blog-Beitrag veröffentlicht, der die technischen Details der Schwachstelle beschreibt. Der Forscher erklärte, dass „die Schwachstelle von einem Fehler in einem kryptografischen Authentifizierungsschema herrührt, das das Netlogon Remote Protocol nutzt und das unter anderem zur Aktualisierung von Computerpasswörtern verwendet werden kann. Dieser Fehler ermöglicht es Angreifern, sich als ein beliebiger Computer auszugeben, einschließlich des Domain-Controllers selbst, und in dessen Namen Remote Procedure Calls (RPCs) auszuführen“.

Am 14. September 2020 bestätigte die Cybersecurity and Infrastructure Security Agency (CISA) den Schweregrad der Zerologon-Schwachstelle und gab eine Sicherheitsempfehlung heraus, in der Anwender und Administratoren aufgefordert wurden, die erforderlichen Updates zu installieren. Auf Github wurden mehrere PoC-Codes (PoC: Proof-of-Concept) veröffentlicht, mit denen Angreifer uneingeschränkten Zugriff auf die Domain-Controller von Unternehmen erhalten.

Auch die neue Mimikatz-Version erkennt und nutzt die Zerologon-Schwachstelle (Mimikatz: Programm für die Ausnutzung von Schwachstellen in Windows-Systemen). Microsoft hat eine weitere Sicherheitsempfehlung veröffentlicht, die detailliert beschreibt, wie die Änderungen in den Netlogon Secure Channel-Verbindungen im Zusammenhang mit CVE-2020-1472 nach der Patch-Installation zu verwalten sind.

So erkennen Sie die Zerologon-Schwachstelle

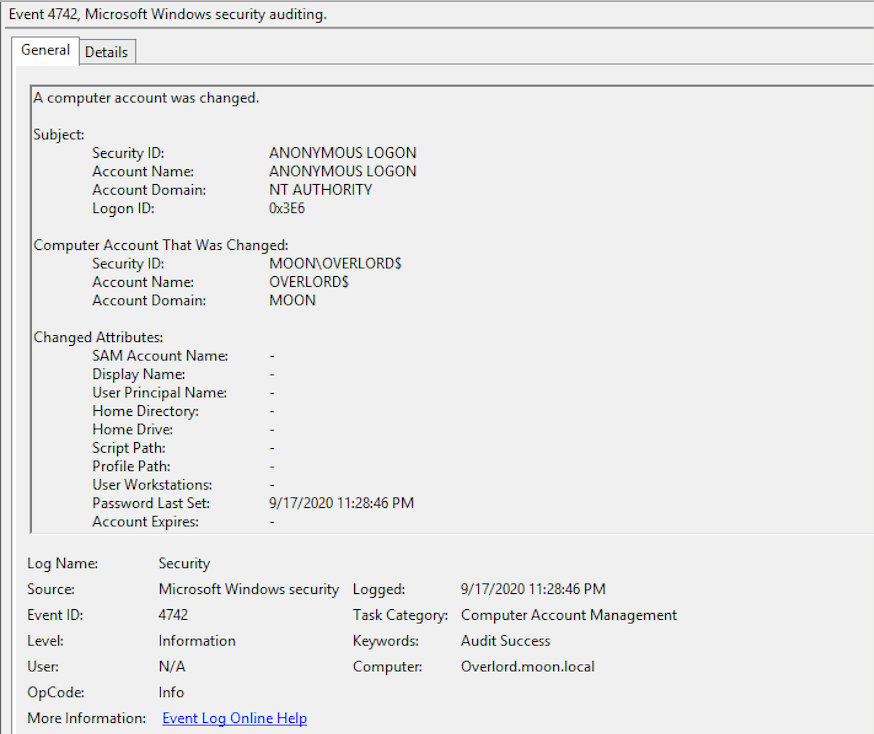

Um die Ausnutzung der Zerologon-Schwachstelle zu erkennen, suchen Sie nach der Event-ID 4742. Genauer gesagt, suchen Sie nach der Security-ID und dem Account-Namen „ANONYMOUS LOGON“ in der Event-ID 4742 und Änderungen im Feld „Password Last Set“.

Sie können auch nach Aktivitäten im Zusammenhang mit Benutzerkonten-Änderungen auf allen Domain-Controllern im Active Directory suchen.

norm_id=WinServer label=Computer label=Account label=Change computer=* user="ANONYMOUS LOGON" user_id="S-1-5-7" password_last_set_ts=*

Im August-Update hat Microsoft fünf neue Event-IDs ergänzt, um anfällige Netlogon-Verbindungen zu erkennen. So wird beispielsweise die Event-ID 5829 generiert, wenn eine anfällige Netlogon-Secure-Channel-Verbindung während einer ersten Bereitstellungsphase zulässig ist.

norm_id=WinServer event_id=5829

Darüber hinaus können Administratoren die Event-IDs 5827 und 5828 überwachen. Diese werden ausgelöst, wenn anfällige Netlogon-Verbindungen verweigert werden. Die Event-IDs 5830 und 5831 werden ausgelöst, wenn anfällige Netlogon-Verbindungen von den gepatchten Domain-Controllern über die Gruppenrichtlinie zugelassen werden. Nach der Patch-Installation kann es jedoch bei Domain-Controllern zu einem plötzlichen Anstieg der Anzahl dieser Events in der System-Logdatei kommen.

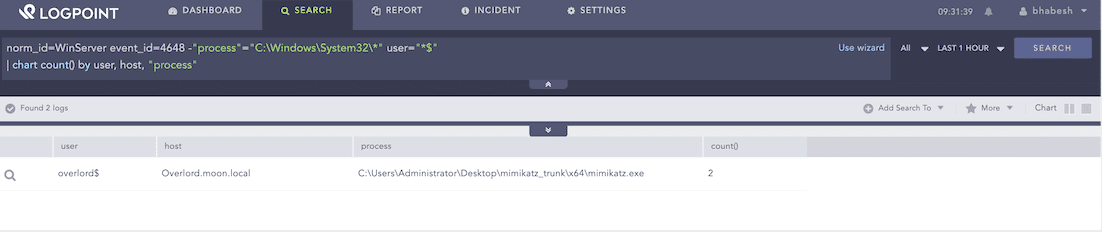

Um zu erkennen, dass Mimikatz versucht, Zerologon auszunutzen, suchen Sie nach der Event-ID 4648 (Log-ins mit expliziten Anmeldeinformationen) im Zusammenhang mit verdächtigen Prozessen.

Letztlich sind nicht-gepatchte Systeme immer ein attraktives Ziel für Bedrohungsakteure. Wir empfehlen Systemadministratoren, den Patch vom „Patch Tuesday“ im August für alle Domain-Controller zu installieren, um eine Kompromittierung zu vermeiden. Ab sofort ist Mimikatz mit Zerologon „bewaffnet“. Deshalb ist es so wichtig, alle Aktivitäten in Ihrer IT-Umgebung zu überwachen.