Von LogPoint CTO Christian Have

Ransomware-Attacken haben immer verheerendere Auswirkungen auf Unternehmen. Sie verursachen nicht nur massive Betriebsunterbrechungen, sondern die Täter verlangen auch immer höhere Lösegelder für die Wiederfreigabe der verschlüsselten Dateien und Rechner, die von den Angriffen betroffen sind.

In den vergangenen Monaten haben diverse staatlich gesponserte Ransomware-Angriffe, die kritische Infrastrukturen schädigen, Schlagzeilen gemacht. JBS zahlte unlängst 11 Millionen Dollar nach einem Angriff, der alle Rindfleischwerke des Unternehmens in den USA lahmlegte. Kurz zuvor störte ein Angriff mitten in der Pandemie das irische Gesundheitswesen wochenlang massiv. Der Angriff ereignete sich im Nachgang des Angriffs auf die Colonial Pipeline, der massive Angst vor einem Gasmangel auslöste.

CNA Financial, eines der größten Versicherungsunternehmen in den USA, hat Berichten zufolge 40 Millionen Dollar gezahlt, um Zugang zu seinen eigenen Dateien zu erhalten und seinen Betrieb wiederherzustellen – das ist die bisher größte bekannte Lösegeldzahlung. Zum Vergleich: 40 Millionen Dollar sind mehr, als die meisten Unternehmen für ihre Cybersicherheit ausgeben. Es ist sogar mehr, als viele Unternehmen für ihre gesamte IT ausgeben.

Aufgrund der Häufung staatlich gesponserter Ransomware-Angriffe in den USA und Europa haben viele Regierungsinstitutionen, darunter auch das Weiße Haus, Unternehmen aufgefordert, ihre Abwehrmaßnahmen zu verstärken. Die G7-Gruppe hat insbesondere Russland aufgefordert, diejenigen innerhalb seiner Grenzen zu identifizieren, zu verfolgen und zur Rechenschaft zu ziehen, die Ransomware-Angriffe durchführen und andere Cyberverbrechen begehen. Eines der wenigen Ergebnisse des Biden-Putin-Gipfels ist eine Vereinbarung, sich über Cybersicherheit zu beraten. Die Vereinbarung ist jedoch recht schwammig formuliert und enthält keinerlei konkrete Maßnahmen.

Das Ransomware-Ökosystem: Eine Lösegeldauszahlung ist nicht immer das Endziel

Ransomware-Gruppen aufzuhalten ist keine leichte Aufgabe. Der wirtschaftliche Hintergrund dieser Gruppen ist immens. Viele aktive Gruppen arbeiten gut getarnt hinter ganz normalen Unternehmensstrukturen mit Rollen und Verantwortlichkeiten wie in einem normalen Softwareentwicklungsunternehmen.

Die Anklageschrift gegen die Mitglieder von TrickBot, die bestimmte Funktionen bei der Verwaltung der Malware innehatten

Diese kriminellen Organisationen sind gut finanziert und hoch motiviert, schlagkräftige Angriffe zu entwickeln – aber ihre Einkommensströme beginnen oder enden nicht damit, dass die Opfer ein Lösegeld zahlen. Es existiert ein ganzes Ransomware-Ökosystem, das aus erfolgreich ausgeführten Angriffen Kapital schlägt, darunter:

- Gruppen, die Zugang zu Plattformen verkaufen, die Ransomware-as-a-Service als End-to-end-Lösung für andere Gruppen zur Verfügung stellen,

- Broker, die Teams aus hochspezialisierten Entwicklern bereitstellen, die Malware erstellen und verteilen können. Sie rekrutieren sozusagen Malware-Spezialisten.

- Bestimmte Gruppen, die lediglich Zugang zu Firmennetzwerken erhalten. Sie wollen den Betrieb nicht selbst stören oder Lösegeld fordern, sondern den Zugang an andere Gruppen weiterverkaufen, die daraus Kapital schlagen.

Die zunehmende Raffinesse von Ransomware-Gruppen hat viele Unternehmen dazu veranlasst, eine Vielzahl von Tools zu implementieren, um Angriffe zu erkennen und zu verhindern. Aber was davon funktioniert?

Eine solide Sicherheitsgrundlage ist für die Abwehr von Ransomware-Angriffen entscheidend

In den vergangenen 15 Jahren haben CISOs, Security Operations-Teams und Sicherheitsanbieter den Schwerpunkt deutlich auf komplexe Angriffe gelegt und darauf, immer auf dem neuesten Stand dessen zu sein, was Angreifer tun können. Zum Beispiel startet der bösartige Computerwurm Stuxnet extrem fortschrittliche Angriffe. Folglich halten viele Organisationen mit einem relativ umfangreichen Portfolio an fortschrittlichen Technologien dagegen. Diese Technologien sind allerdings teuer, komplex in der Anwendung und noch komplexer in der Integration untereinander und mit dem Sicherheits-Ökosystem, in das sie eingebettet sind.

Der Angriff auf die Colonial Pipeline konnte geschehen, weil eine Fernzugriffsplattform nicht durch Multi-Faktor-Authentifizierung gesichert war. Dazu kam ein gemeinsames Passwort, das von mehreren Benutzern verwendet wurde, und schon war das Schlupfloch in die Infrastruktur gefunden. Erweiterte Erkennungswerkzeuge sind nicht darauf ausgelegt, solche grundlegenden Fehler zu erkennen.

Versäumnisse bei den Grundlagen – kein Patching, unsichere Konfigurationen oder das Missachten von Best Practices – sind ein Muster, das sich bei vielen der jüngsten Angriffe wiederholt. Nicht ohne Grund empfehlen Autoritäten auf dem Gebiet der Cybersicherheit Unternehmen, die ihre Cybersicherheit verstärken wollen, vorzugsweise Patching- und Baselining-Konfigurationen.

Warum also patchen Unternehmen nicht einfach alles, setzen auf das Zero-Trust-Modell und erzwingen überall eine Multi-Faktor-Authentifizierung? Vor allem, wenn ein Ransomware-Angriff das größte materielle Risiko für den Betrieb und die Existenz des Unternehmens darstellt?

Eine IT-Organisation zu managen ist schwierig. Das Sicherheitsteam, das IT-Betriebsteam und das Risikomanagementteam des Unternehmens denken oft isoliert und haben unterschiedliche Ziele und Anreize. Die Notwendigkeit einer Abstimmung von Aktivitäten und Zielen zwischen verschiedenen Abteilungen ist zweifellos ein Teil des Problems.

Wir hören von unseren Kunden unter anderem, dass sie dringend einen integrierten Überblick über die technischen Risikoaspekte benötigen. Die Implementierung einer integrierten Lösung wie einer Zero-Trust-Orchestration oder XDR ist komplex und oft auch teuer. Einige unserer Kunden grenzen ihre Anwendungen auf wenige Anbieter ein und verlassen sich auf offene Standards wie MITRE für eine Klassifizierung von Angriffen, MISP für den Austausch von Bedrohungsbeobachtungen und YARA für die Identifizierung von Malware-Indikatoren. Auf diese Weise versuchen sie, die Arbeit der verschiedenen Abteilungen besser aufeinander abzustimmen.

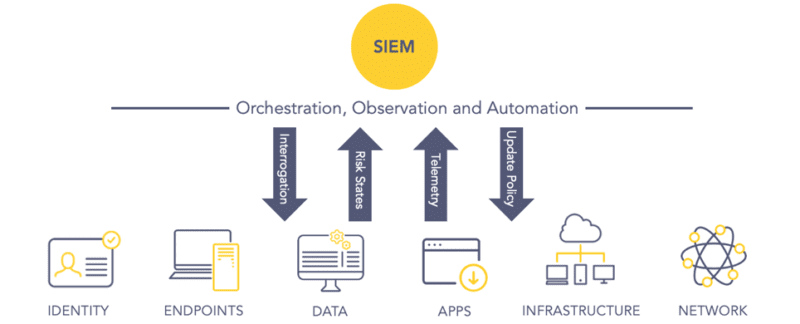

LogPoint stärkt die Verteidigungslinie gegen Ransomware

LogPoint kann Unternehmen dabei helfen, Erkennungs- und Reaktionsmaßnahmen aufeinander abzustimmen. Das SIEM von LogPoint nimmt Protokolldaten auf, die Sicherheitsteams nutzen können, um Ransomware-Varianten wie FiveHands, Egregor, oder Ryuk aufzudecken. Die REvil-Gruppe, die JBS angriff, verwendet eine Taktik, bei der Schattenkopien vor der Verschlüsselung gelöscht werden. Durch das Löschen von Schattenkopien wird eine Wiederherstellung erheblich erschwert. LogPoint kann die Löschung von Schattenkopien sofort erkennen, indem es in allen Protokollquellen nach dem folgenden Befehl sucht:

cmd.exe /c vssadmin.exe Delete Shadows /All /Quiet & bcdedit /set {default} recoveryenabled No & bcdedit /set {default} bootstatuspolicy ignoreallfailures

Durch die Aufnahme von Protokolldaten können Analysten des Security-Operations-Centers die Systeme nach weiteren Informationen über bekannte Probleme durchsuchen, z. B. über erkannte Schwachstellen, Abweichungen von bewährten Verfahren oder Unternehmensrichtlinien. Indem wir Protokolldaten mit Schwachstellendaten kombinieren, die Konfigurationskonformität wahren, erweiterte Abfragen an das System richten und genauere Risikobewertungen der Infrastruktur und ihrer Komponenten entwickeln, können wir unbekannte Probleme aufdecken.

Wenn die Risikoeinstufung feststeht, arbeiten wir daran, Indikatoren für Ransomware wie das Löschen von Schattenkopien mit Bedrohungsdaten und Malware-Analyse zu verknüpfen, um dokumentierte Angreifertechniken zu identifizieren. Ziel ist es, dass das System auf den Typ der Ransomware-Gruppe oder -Variante schließen kann, damit wir besser auf die Bedrohung vorbereitet sind und darauf reagieren können. Unser System greift auf natürliche Sprachverarbeitung und maschinelles Lernen zurück, um die einzelnen Punkte miteinander zu verbinden.

Darüber hinaus arbeiten wir gemeinsam mit unseren Kunden am letzten Schritt, der Automatisierung und Orchestrierung der Reaktion – situationsbedingt und mit Verständnis für die nächste Phase des Angriffs. Wir haben kleine Agenten auf den Rechnern unserer Kunden installiert, die Richtlinien durchsetzen, Rechner von Netzwerken trennen und auf andere Weise handeln können, je nachdem, wie die Sicherheitsverantwortlichen ein potenzielles Problem angehen wollen.

Wege aus dem Teufelskreis der Ransomware

Sicherheitsexperten, die Ransomware-Gruppen verfolgen, stellen fest, dass die Asymmetrie zwischen den Fähigkeiten und der Motivation der Angreifer auf der einen und der Reife und den Budgets der Verteidiger auf der anderen Seite immer ausgeprägter wird. Wenn kritische Infrastrukturen durch große und kleine Unternehmen angegriffen werden können, liegt es auf der Hand, dass mehr Technologie allein das Problem nicht lösen wird. Auch die Auslagerung des IT- oder Sicherheitsbetriebs löst das Problem nicht allein.

Vor diesem Hintergrund sehe ich drei Bedingungen, die erfüllt werden müssen, um aus dem Teufelskreis der Ransomware auszubrechen:

- Strafverfolgungsbehörden müssen grenzüberschreitend zusammenarbeiten, um Ransomware-Gruppen ins Visier zu nehmen, Zahlungen zu verfolgen und letztlich das Risiko für diese Gruppen so zu erhöhen, dass illegale Geschäfte weniger rentabel werden.

- Aufbrechen von Silos innerhalb von Unternehmen, sodass die Teams für Cybersicherheit, IT-Betrieb und Risikomanagement dieselbe Sprache sprechen und ihre Erwartungen aufeinander abstimmen. Wer ist für das Backup zuständig – IT? Wer ist für die Notfallwiederherstellung verantwortlich – die Sicherheitsabteilung? Wer übernimmt die Geschäftskontinuitätsplanung – die Risikoabteilung?

- Mehr Gesetze und Richtlinien in diesem Bereich. Die Datenschutz-Grundverordnung hat viel dazu beigetragen, den Fokus und das Bewusstsein für die Meldung von Verstößen gegen die Infrastruktur zu schärfen. Aber es muss noch mehr getan werden. Die Datenschutz-Grundverordnung gilt für personenbezogene Daten, aber Unterbrechungen kritischer Infrastrukturen infolge eines Ransomware-Angriffs fallen nicht zwingend in ihren Geltungsbereich und können daher unbemerkt bleiben. Je mehr der Austausch gefördert und Aufmerksamkeit auf die Problematik gelenkt wird, und je häufiger Geldstrafen gegen Unternehmen verhängt werden, die ihre Infrastruktur nicht ausreichend schützen, desto eher werden die Vorstandsetagen beginnen, die Bedrohung ernst zu nehmen.