von Bhabesh Raj Rai, Associate Security Analytics Engineer

Der Ransomware-Stamm Ryuk wurde erstmals im August 2018 entdeckt und hat den Ruf, eine der gefährlichsten Ransomware-Familien zu sein, die in der Cybercrime-Szene je aufgetreten sind. Nach einer kurzen Pause ist Ryuk jetzt mit neuen Taktiken zurück, die den Zeitraum zwischen dem ersten Eindringen und der Ausführung der Ransomware drastisch verkürzen.

Ryuk basiert auf einer älteren Ransomware-Variante namens Hermes, die 2017 in den Untergrund-Foren der Cyberkriminellen angeboten wurde. Die Lazarus Group setzte Hermes im Jahr 2017 ein. Dies veranlasste Forscher zu der irrtümlichen Annahme, dass Ryuk aus Nordkorea stammt. Heute herrscht jedoch Einigkeit darüber, dass russischsprachige Cyberkriminelle Zugriff auf Hermes erhalten haben und Ryuk nutzen.

Ryuk ist eine der ersten Ransomware-Varianten mit der Fähigkeit, freigegebene Verzeichnisse im Netzwerk und Netzwerkressourcen zu identifizieren und zu verschlüsseln sowie Schattenkopien auf einem infizierten Endpunkt zu löschen. Laut mehreren Forschern wird Ryuk als finale Payload über TrickBot und Emotet bereitgestellt. Inzwischen hat man festgestellt, dass Ryuk die Bazar-Malware nutzt. Bazar hat sich in jüngster Zeit zu einer bevorzugten, schwer aufzudeckenden Malware für Angriffe auf hochrangige, lukrative Zieleentwickelt und ist Teil der Toolkit-Sammlung der TrickBot-Gruppe.

Typische Eigenschaften der Ryuk Ransomware

Ryuk-Betreiber sind dafür berüchtigt, dass sie im Vergleich zu vielen anderen Ransomware-Gruppierungen höhere Lösegeldzahlungen fordern. Joel DeCapua enthüllte auf der RSA Conference 2020, dass von den 144,35 Millionen in Bitcoins, die zwischen 2013 und 2019 an verschiedene Ransomware-Gruppen gezahlt wurden, immerhin 61,26 Millionen an Ryuk-Betreiber gingen. Die Angreifer haben es auf Unternehmen und Einrichtungen mit kritischen Assets und Infrastrukturen abgesehen, die mit höherer Wahrscheinlichkeit bereit sind, zu bezahlen – bekannt auch als „Big Game Hunting“.

Ein typischer Ryuk-Angriff beginnt, wenn ein Benutzer ein für den Angriff instrumentalisiertes Office-Dokument öffnet, das an eine Phishing-E-Mail von Emotet angehängt ist. Kurz darauf lädt Emotet die Schadsoftware Trickbot herunter, die Anmeldeinformationen ausspioniert, sammelt und sich so im Netzwerk eines Unternehmens ausbreiten kann. Ryuk-Akteure prüfen dann, ob die Organisation von hohem Wert für sie ist, und setzen Ryuk schließlich auf ausgewählte Ziele an, um die Angriffskette abzuschließen.

Neueste Entwicklungen der Ransomware

Vor kurzem kehrte Ryuk nach einer längeren Pause mit neuen Tools und Taktiken zurück. Die Betreiber von Ryuk änderten ihre Taktiken, Techniken und Verfahren (TTPs), um den Zeitraum von der ersten Kompromittierung bis zur Ausführung der Ransomware drastisch zu verkürzen. Sie verkürzten die Zeitspanne von Wochen auf nur wenige Tage. Es gibt sogar Fälle, in denen zwischen der ersten Kompromittierung und der Ausführung nur ein paar Stunden liegen. Heute setzen Ryuk-Betreiber Tools wie ADFind, vsftpd, Cobalt Strike, Rubeus und PowerView ein, um ihre Ziele zu erreichen.

Ryuk-Akteure beschaffen sich mit ZeroLogon (CVE-2020-1472) auch privilegierte Accounts. Damit sind sie in der Lage, ein gesamtes Unternehmen innerhalb von nur fünf Stunden zu infizieren. Wie Sie die Nutzung von ZeroLogon mit LogPoint SIEM erkennen können, erfahren Sie in unserem vorangegangenen Blogbeitrag.

Die Ransomware Ryuk mit LogPoint erkennen

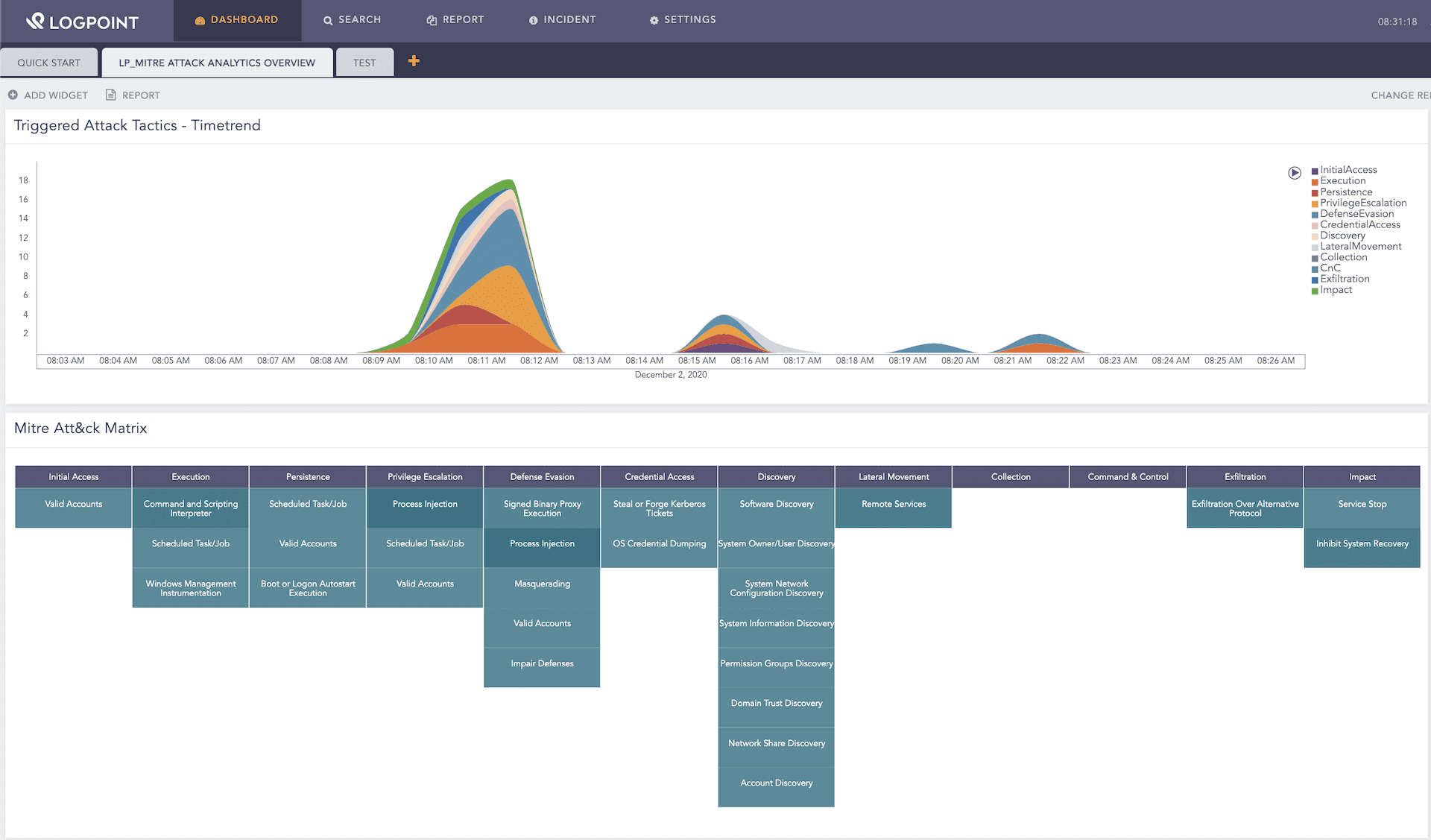

Mithilfe des MITRE ATT&CK-Frameworks und LogPoint können Ihre Sicherheitsteams Ryuk in allen Phasen eines Angriffs erkennen.

Im Folgenden werden Hunt-Abfragen (Abfragen zur Bedrohungssuche) zu verschiedenen, von Ryuk verwendeten Taktiken, Techniken und Verfahren (TTPs) aufgeführt.

Die Ausführung der Ryuk-Ransomware

Wir können nach der ersten Infektionsphase suchen, indem wir uns die Eingabeaufforderungen (T1059.003) oder die PowerShell (T1059.001) von Office-Produkten ansehen.

norm_id=WinServer event_id=4688 parent_process IN ["*\winword.exe", "*\excel.exe", "*\powerpnt.exe"] "process" IN ["*\cmd.exe", "*\powershell.exe"]

Manchmal kann das schadhafte Makro, das in ein Dokument eingebettet ist, die Payload direkt herunterladen und ausführen. Im Allgemeinen können wir nach allen verdächtigen Prozessen suchen, die von Office-Produkten ausgehen.

norm_id=WinServer event_id=4688 parent_process IN ["*\winword.exe", "*\excel.exe", "*\powerpnt.exe"]

Üblicherweise werden die Payloads in den Ordnern „Temp“, „ProgramData“ oder auf „C:\Users\Public“ abgelegt. Dies können wir mit Sysmon anhand der Logdaten zur Erstellung von Dateien erkennen.

norm_id=WindowsSysmon event_id=11 file=*.exe path IN ["C:\ProgramData*", "*\AppData\Local\*", "*\AppData\Roaming\*", "C:\Users\Public\*"]

Als nächstes können wir die Ausführung von Prozessen in den oben genannten Ordnern prüfen.

norm_id=WinServer event_id=4688 "process" IN ["C:\ProgramData\*.exe", "*\AppData\Local\*.exe", "*\AppData\Roaming\*.exe", "C:\Users\Public\*"]

Erkundung

Ryuk-Betreiber sind dafür bekannt, dass sie legitime, integrierte Windows-Tools nutzen, um die Infrastruktur auszukundschaften und ihre Tarnung aufrecht zu erhalten. Da diese Befehle von normalen Anwendern nicht verwendet werden, kann die Nutzung dieser Befehle innerhalb eines kurzen Zeitrahmens ein wertvoller Indikator dafür sein, dass Angreifer die IT-Umgebung auskundschaften.

norm_id=WinServer event_id=4688 "process"="*\cmd.exe" command IN ["*whoami*", "*nltest /domain_trusts*", "*net*group*", "*ipconfig*", "*nltest /dclist*", "*sysinfo*" "*net*view*"]| chart count() by host

| search count() > 4

Für die jüngsten Ryuk-Infektionen nutzten die Betreiber ADFind.exe, ein Drittanbieter-Tool zur Sammlung von Active Directory-Informationen. Der beste Weg, um nach der Nutzung von ADFind.exe zu suchen, ist die Suche nach den Befehlszeilenoptionen und nicht nach dem Prozessnamen, da dieser einfach umbenannt werden kann.

norm_id=WinServer event_id=4688 "process"="*.exe" command IN ['* -f *objectcategory=*', '* -sc trustdmp*']

Ryuk-Betreiber suchen auch mit WMI nach installierter Antivirensoftware auf den identifizierten Endpunkten (T1518.001).

norm_id=WinServer event_id=4688 "process"="*\wmic.exe" command="*SecurityCenter2*AntiVirusProduct*"

Die Active-Directory-Informationen werden mit dem gängigen Modul PowerView gesammelt. LogPoint bietet eine POWERSPLOIT_RECON_MODULES-Liste, die häufig verwendete PowerView-Befehle wie Get-NetComputer und Find-LocalAdminAccess umfasst.

norm_id=WinServer event_id=4104 script_block IN POWERSPLOIT_RECON_MODULES

Wenn die Ryuk-Akteure Zugriff auf einen Domain-Controller erhalten, verwenden sie das Active-Directory-Modul von PowerShell, um Hostnamen, Betriebssysteme und aktuelle Anmeldedaten aller im Active Directory verzeichneten Systeme zu ermitteln.

norm_id=WinServer event_id=4103 command="Import-Module" payload="*ActiveDirectory*"

norm_id=WinServer event_id=4103 command="Get-ADComputer" payload="*DNSHostName*LastLogonDate*"

Umgehung der Sicherheitsmaßnahmen

Ryuk-Akteure versuchen, Microsoft Defender (T1562.001) über die PowerShell zu deaktivieren. Sicherheitsteams können dies mit dem PowerShell Script Block Logging sehr einfach erkennen.

norm_id=WinServer event_id=4104 script_block="Set-MpPreference -DisableRealtimeMonitoring $true"

Ryuk-Akteure haben auch die Umgehung der Sicherheitsmaßnahmen verbessert und „Process Hollowing“ (T1055.012) zu ihren TTPs hinzugefügt. Wir können Process Hollowing von cmd.exe oder regsvr32.exe erkennen, wenn wir uns die untergeordneten Prozesse (Kindprozesse) ohne Befehlszeilenargumente ansehen.

norm_id=WindowsSysmon event_id=1 parent_image="*\cmd.exe" image IN ["*\net.exe", "*\net1.exe", "*\nltest.exe", "*\ipconfig.exe"] parent_command="*\cmd.exe"

In ähnlicher Weise können wir Process Hollowing von svchost.exe anhand des anomalen Verhaltens erkennen: Es ist definitiv verdächtig, wenn der übergeordnete Prozess (Elternprozess) nicht services.exe ist, oder die Befehlszeilenargumente keinen k-Parameter enthalten.

norm_id=WinServer event_id=4688 "process"="*\svchost.exe" (-parent_process="*\services.exe" OR -command="* -k *")

Ryuk-Betreiber verwenden außerdem die integrierte icacls.exe (T1222.001), um „jedem“ vollen Zugriff auf das Stammverzeichnis eines Laufwerks zu gewähren und gleichzeitig neue Berechtigungen über die Ordnerstruktur hinweg zu verteilen. So können während der späteren Verschlüsselungsphase keine Probleme mit den Berechtigungen auftreten.

norm_id=WinServer event_id=4688 "process"="*\icacls.exe" command="icacls*:*/grant everyone*"

Persistenz

Sie sollten beachten, dass es in einigen Ryuk-Versionen keine Persistenzfunktion mehr gibt. Hierbei handelte es sich um einen zusätzlichen Run-Key-Eintrag in der Registry (T1547.001), um sicherzustellen, dass die Ransomware auch nach einem Neustart in der IT-Umgebung verbleibt.

norm_id=WinServer event_id=4688 "process"="*\cmd.exe" command="*reg add*\Windows\CurrentVersion\Run*.exe*"

Manchmal erstellt Ryuk in Verbindung mit den oben angeführten Mechanismen für die Persistenz auch geplante Aufgaben (T1053.005) unter „C:\Users“. LogPoint kann dieses Verzeichnis überwachen, um Ryuk in einem frühen Stadium zu erkennen.

norm_id=WinServer label=Schedule label=Task label=Create -user=*$ command IN ["*C:\Users\*", "*C:\Windows\Temp\*"]

Zugriff auf Anmeldeinformationen

Aktuell nutzen Ryuk-Akteure auch das Open-Source-Tool LaZagne, um Anmeldeinformationen zu sammeln und so die Ausbreitung der Ransomware im Netzwerk zu vereinfachen. LogPoint kann dies anhand der Sysmon-Logdaten zu den Prozesszugriffen feststellen.

norm_id=WindowsSysmon event_id=10 call_trace="*C:\Windows\SYSTEM32\ntdll.dll+*|C:\Windows\System32\KERNELBASE.dll+*_ctypes.pyd+*python27.dll+*"

Zudem versuchen die Ryuk-Akteure, mit dem populären Rubeus-Tool eine Kerberoasting-Attacke (T1558.003) auszuführen.

norm_id=WindowsSysmon event_id=7 -source_image="C:\Windows\System32\*" image IN ["*\clr.dll", "*\kerberos.dll", "*\cryptdll.dll", "*\dsparse.dll"]| chart distinct_list(image) as images, distinct_count(image) as dc by source_image

| search dc=4

Ausbreitung im Netzwerk

Ausbreitung im Netzwerk

norm_id=WinServer event_id=4688 "process"="*\wmic.exe" command="*/node*process call create*"

norm_id=WinServer event_source="Microsoft-Windows-TerminalServices-RemoteConnectionManager" event_id=1149

| rename eventxml.param3 as source_address

| search source_address IN WINDOWS_DC

norm_id=WindowsSysmon event_id=11 file IN ["*.dll", "*.exe"] path="C:\Perflogs"

norm_id=WinServer event_id=4688 "process" IN ["*\rundll32.exe", "*\regsvr32.exe"] command="*C:\Perflogs*.dll*"

Ryuk nutzt inzwischen auch die Wake-On-LAN-Funktion, um Geräte im Sleep-Modus im Netzwerk aktivieren zu können.

norm_id=WinServer event_id=4688 "process"="*.exe" command="* 8 LAN*"

Exfiltration

Ryuk-Akteure sind auch dafür bekannt, die während der Auskundschaftung gesammelten Daten per FTP auszuschleusen (T1048.003). Dies lässt sich mit Sysmon sehr einfach erkennen.

norm_id=WindowsSysmon (event_id=1 image="*\ftp.exe") OR (event_id=3 destination_port=21)

Auswirkungen

Ryuk-Betreiber verwenden eine Batch-Datei (normalerweise kill.bat), die taskkill aufruft, um verschiedene Prozesse zu beenden, damit der Verschlüsselungsprozess reibungslos verläuft.

norm_id=WinServer event_id=4688 parent_process="*\cmd.exe" "process"="*\taskkill.exe"

| chart count() as cnt by host

| search cnt > 2

Ryuk beendet verschiedene Dienste wie den Security Accounts Manager (SAM) (T1489) über den net-Befehl, der als sehr zuverlässiger Indikator für einen Angriff dienen kann.

norm_id=WinServer event_id=4688 "process" IN ["*\net.exe", "*\net1.exe"] command IN ["*stop *samss*"]

Wie bei Ransomware mittlerweile üblich, nutzt Ryuk WMI oder vssadmin, um Schattenkopien zu löschen und eine Wiederherstellung zu erschweren.

norm_id=WinServer event_id=4688 ("process"="*\wmic.exe" command="*shadowcopy delete*") OR ("process"="*\vssadmin.exe" command="*delete shadows*quiet*")

Letztlich möchten die Ryuk-Betreiber sicherstellen, dass der Wiederherstellungsprozess nach der Infektion so schwierig wie möglich ist. Die Ryuk-Akteure verwenden bcedit.exe (Boot Configuration Data Editor), um die Funktion „Windows Automatic Startup Repair“ (T1490) zu deaktivieren und die Bootstatus-Richtlinie zu ändern, damit alle Fehler ignoriert werden.

norm_id=WinServer event_id=4688 "process"="*\cmd.exe" command IN ["*bootstatuspolicy ignoreallfailures*", "*bcdedit /set*recoveryenabled no*"]

Verkürzung der Reaktionszeit auf sicherheitsrelevante Vorfälle

Ryuk hat sich in der Ransomware-Szene bereits vor dem aktuellen Wiederaufleben einen Namen gemacht. Jetzt müssen die Blue-Teams ihre IT-Infrastruktur weiter verbessern, um den Angreifern einen Schritt voraus zu sein. Sie müssen Abwehrmaßnahmen gegen die neuen TTPs, die von den Ryuk-Akteuren genutzt werden, entwickeln. Da die Ransomware Ryuk für ihre Ausbreitung auf Dropper und andere Malware angewiesen ist, gibt es mehrere Möglichkeiten für die Erkennung in den verschiedenen Angriffsphasen.

Es ist üblich, dass Ransomware-Gruppierungen eine Partnerschaft mit anderen Gruppen von Cyberkriminellen eingehen, die im Allgemeinen als „Initial Access Broker“ bezeichnet werden. Diese fungieren als Beschaffungskette für kriminelle Untergrundgruppierungen und verschaffen ihnen Zugang zu kompromittierten Systemen. Nutzen die Ransomware-Gruppen diese bereits kompromittierten Systeme, können sie sehr einfach auf die Unternehmensnetzwerke zugreifen. Von dort aus beginnen sie dann, privilegierte Accounts zu stehlen, sich im Netzwerk auszubreiten und schließlich die Ransomware zu verteilen.

Da die Ryuk-Betreiber nach der ersten Infektion nun schneller als je zuvor vorgehen, empfehlen wir Blue-Teams, den CISA-Alert für Ryuk zu nutzen, damit IT-Infrastrukturen besser vor Ryuk und anderer Ransomware geschützt und weitere Katastrophen abgewendet werden können.