von Dmitry Gutsko, SAP Security Expert

Es gibt viele Silos und blinde Flecken in SAP-Systemen – beispielsweise werden SAP-Datenbanksysteme oft übersehen, wenn es um die Sicherheitsinfrastruktur eines Unternehmens geht. Das Beunruhigende dabei ist, dass Führungskräfte dies oftmals wissen. So sind beispielsweise 66 Prozent der Führungskräfte besorgt über die weltweit steigende Bedrohungslage. Und was ist mit Insider-Bedrohungen? Diese Vorfälle sind in den vergangenen zwei Jahren um 44 Prozent gestiegen und kosteten 15,38 Millionen US-Dollar pro Vorfall. Doch wie sollte die Zukunft der SAP-Sicherheit aussehen?

Mit Big Data kommen noch mehr Daten und größere Anforderungen auf uns zu – und damit an das Verständnis für die Kunden, für die Kundendaten und für ihre Bedürfnisse. Im Jahr 2027 erwartet uns möglicherweise eine SAP-Migration, die weiter in Richtung SAP HANA geht. Laut einer im März 2021 veröffentlichten Studie haben nur 24 Prozent der SAP-Kunden bereits den Übergang zu SAP S/4HANA vollzogen, wobei 23 Prozent angaben, keine Migrationspläne zu haben.

Lassen Sie uns damit beginnen. Das Thema der SAP-Sicherheit für SAP S/4HANA wird unterschätzt. Da die Migration jedoch nur wenige Jahre vor uns liegt, ist es wichtig, die Notwendigkeiten, Herausforderungen und Methoden, die zum Einsatz kommen können, zu verstehen.

Was sind die größten Herausforderungen für SAP-Security-Teams?

- Wie lassen sich Daten vor unbefugtem Zugriff schützen?

- Wie können Sie die Kontrolle über Administratoren und Benutzer mit hohen Privilegien behalten?

- Wie können Sie schadhaften ABAP-Code in Ihrer SAP-Landschaft erkennen?

Nun müssen Sie herausfinden, wie Sie all diese Anwendungsfälle mit nur einer einzigen Logdaten-Quelle sehr einfach erkennen können.

Sie wissen sicherlich, dass es eine Vielzahl an SAP-Geschäftsmodulen gibt, die auf der SAP NetWeaver ABAP-Plattform basieren. Jedes Modul bietet zahlreiche Funktionen für SAP-Endbenutzer und SAP-Consultants. Natürlich können IT-Security-Teams nicht alle Funktionalitäten jedes einzelnen Moduls kennen, aber sie können den Zugriff auf Tabellen mit sensiblen Informationen auf Datenbankebene kontrollieren.

Tabellen und SQL-Abfragen sind in der IT-Welt weithin bekannt und jeder Sicherheitsexperte versteht sie. Verfolgen Sie diesen Ansatz, sind Sie nicht mehr auf neue SAP-Technologien wie FIORI, SAPUI5 und S/4 HANA angewiesen. Letztendlich führt jeder Code eine SQL-Abfrage aus und ruft Informationen aus Datenbanktabellen ab. So können Sie die SAP-Sicherheitsprüfungen vereinheitlichen – unabhängig davon, welche spezifische SAP-Software und SAP-Technologie Sie verwenden. Sie müssen nur kontrollieren, welche SQL-Abfragen ausgeführt werden, welche Tabellen auf HANA-Ebene genutzt werden und von wem. So kann eine moderne SIEM-Lösung typische von anomalen Abfragen unterscheiden und schadhafte Zugriffe auf sensible Informationen (oder auch Modifikationen) in SAP erkennen.

Der Schutz der SAP-Software vor Administratoren ohne Sicherheit auf HANA-Ebene wirkt – offen gesagt – unsinnig. Der einfachste Weg für SAP BASIS-Experten, Gehaltsinformationen auszulesen, ist die Verwendung von HANA Studio, dem SAP-HANA-hdbsql-Tool, oder DBCOCKPIT. In den meisten Fällen erstellen technische SAPABAP1-Benutzer (Schema-Eigentümer) oder SYSTEM-Benutzer die Datenbank-Abfragen. So können technische Benutzer sehr einfach jeder Entdeckung und unerwünschten Fragen entgehen, da diese Aktivitäten für Nutzer mit diesen Zugriffsrechten völlig typisch sind.

Was sollte das Security-Team in diesem Fall unternehmen?

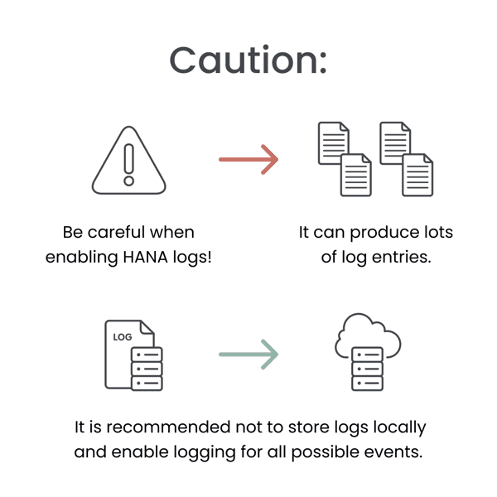

Im Grunde gibt es nur eine Option: Aktivieren Sie den Schutz auf SAP HANA-Ebene, ebenso wie das Logging für kritische Tabellen auch für technische HANA-Benutzer. Ein Administrator, der böse Absichten hat, wird niemals seinen eigenen Benutzer-Account für die SAP HANA-Datenbank verwenden.

Es gibt zahlreiche Fälle, in denen Entwickler oder Vertragspartner schadhaften ABAP-Code in den Produktivsystemen von Kunden erstellen und ihn dann ausführen. Die Lebensdauer solcher Programme kann nur fünf Minuten betragen, aber ABAP-Programme können auch dynamischen Code ausführen. Deshalb ist es äußerst schwierig, solchen Schadcode mit Quellcode-Scannern zu erkennen. Es ist kaum zu glauben, aber selbst dieser Anwendungsfall lässt sich anhand der HANA-Logdaten leicht erkennen. Unabhängig davon, welchen (standardmäßigen oder benutzerdefinierten) ABAP-Code die Eindringlinge verwenden, sie werden letztlich auch in diesem Fall eine spezifische SQL-Abfrage starten, um an sensible Daten zu gelangen und diese zu ändern. Dies könnte auch die Hintergründe und die Absichten des Angreifers enthüllen.

Früher erhielten nur Administratoren einen legitimen Zugang zur SAP-Datenbank. Das aktuelle Bild sieht vollkommen anders aus: Die Zahl der Nutzer der SAP HANA-Datenbank steigt kontinuierlich. Vertragspartner, Entwickler, SAP-Consultants und sogar Endbenutzer haben ihre eigenen Benutzerkonten für eine HANA-Datenbank. Deshalb ist es umso wichtiger, dass Sie die Benutzerrechte sowie die Aktivitäten, die mit diesen Benutzerrechten ausgeführt werden, noch sorgfältiger prüfen. Dies betrifft vor allem die Rechte für SAPABAP1-Schema-Tabellen.

Was ist bei der Absicherung von SAP HANA zu beachten?

Es ist wichtig, moderne Technologien wie Calculation Views oder Analytics Views in HANA nicht außer Acht zu lassen, die unerwünschte Zugriffe auf sensible Daten ermöglichen könnten. Auch die Zahl der HANA-zu-HANA-Integrationen zwischen SAP-Systemen nimmt ständig zu – all dies könnte eine Sicherheitsbedrohung für Ihre Daten darstellen.

Sicherheit auf HANA-Ebene ist unerlässlich und wird in Zukunft noch wichtiger werden. HANA-Logdaten können dabei unterstützen, SAP-Systeme zu schützen. Doch nur eine SAP-Sicherheitsthematik ist weltweit weithin anerkannt – die Segregation of Duties (SoD) oder auch Aufgabentrennung. Nur wenige Unternehmen setzen SIEM-Lösungen ein und versuchen, anomales Verhalten in SAP-Systemen zu erkennen. Noch weniger Unternehmen denken über den Schutz auf HANA-Ebene nach. Diese Situation wird sich jedoch ändern, da immer mehr Unternehmen Lösungen wie Logpoint BCS for SAP nutzen, das die HANA-Logdaten-Quelle unterstützt und sich mit jedem SIEM verbinden lässt. Noch nie war der Schutz Ihrer SAP-Landschaft einfacher und umfassender als heute.