von Nils Krumrey, UK Presales Lead, LogPoint

Cyberangriffe werden immer raffinierter. Angreifer können selbst die besten Sicherheitsmechanismen und -richtlinien umgehen. Sobald sich Angreifer Zugang zu einem System verschafft haben, ist es entscheidend, sie so schnell wie möglich zu stoppen, um den Schaden zu begrenzen. Die Herausforderung besteht darin, dass es Tausende von Indikatoren für eine Kompromittierung gibt, Security-Teams mit verschiedenen Sicherheitslösungen arbeiten – und sie meist nicht über ausreichend Zeit verfügen. Dies alles erschwert es, schadhafte Aktivitäten zu erkennen und darauf zu reagieren. Eine effektive Maßnahme ist es, die SIEM-Lösung um das ATT&CK-Framework der MITRE Corporation zu erweitern und so die Indikatoren für eine Kompromittierung zu priorisieren.

ATT&CK steht an der Spitze der „Pyramid of Pain“

Das ATT&CK-Framework ist eine branchenübliche Klassifizierung für die Taktiken und Techniken von Angreifern, die auf realen Beobachtungen zu verschiedenen Cyberangriffen beruht. Das Framework ist herstellerunabhängig und Community-orientiert, sodass es eine gemeinsame, einheitliche Klassifizierung über verschiedene Produkte und Benutzer hinweg bietet. ATT&CK ist ein Akronym für „Adversarial Tactics, Techniques & Common Knowledge“ und beschreibt die verschiedenen Bestandteile des Frameworks. Taktiken sind die Ziele der Bedrohungsakteure, und Techniken sind die spezifischen Methoden, wie sie diese Ziele erreichen. Sicherheitsanalysten können das Framework nutzen, um das Verhalten der Angreifer zu verstehen und zu erkennen, wie sie ihre Angriffe durchführen.

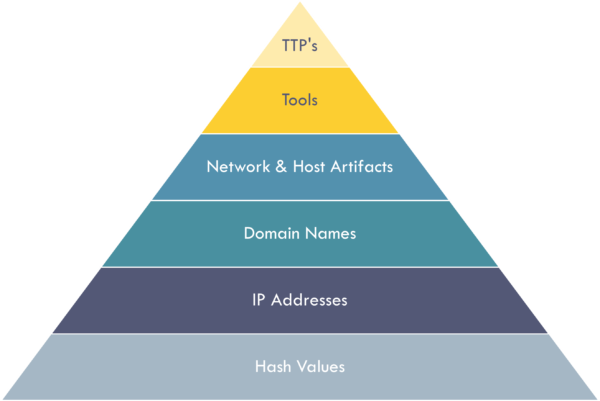

Der Sicherheitsexperte David Bianco hat die sogenannte „Pyramid of Pain“ eingeführt, um die verschiedenen Indikatoren für eine Kompromittierung zu beschreiben und schadhafte Aktivitäten zu erkennen. Je weiter oben in der Pyramide Sie einen Angriff erkennen und darauf reagieren, desto „schmerzhafter“ oder schwieriger ist es für den Angreifer, diese Attacke auszuführen. Abwehrmaßnahmen, die auf den Indikatoren für eine Kompromittierung in der unteren Hälfte der Pyramide – Hash-Werte, IP-Adressen und Domain-Namen – basieren, sind für einen Angreifer einfach zu umgehen und haben daher für Analysten nicht die höchste Bedeutung.

Stattdessen ist es hilfreich, Sicherheitsmaßnahmen auf der Grundlage der Indikatoren in der oberen Hälfte der Pyramide umzusetzen. Netzwerk- und Host-Artefakte, Tools und insbesondere Taktiken, Techniken und Verfahren (TTPs: Tactics, Techniques and Procedures) stellen für Angreifer eine größere Herausforderung dar. Das ATT&CK-Framework ermöglicht es, die TTPs der Angreifer zu erkennen, darauf zu reagieren und so Ihre IT-Umgebung besser abzusichern. Die Verteidigung Ihres Netzwerks gegen TTPs hindert Angreifer daran, ihre Methoden anzuwenden, und zwingt sie dazu, entweder viel Zeit und Mühe in die Entwicklung neuer Techniken zu investieren oder zum nächsten Ziel überzugehen. Die Angreifer werden sich höchstwahrscheinlich für Letzteres entscheiden.

Erweiterung Ihrer SIEM-Lösung mit dem ATT&CK-Framework

Praktisch betrachtet bietet das ATT&CK-Framework ein Playbook für mögliche Cyberangriffe, das effektiv mit SIEM-Lösungen zusammenarbeitet. SIEM-Lösungen leisten die Überwachung, Erkennung und Alarmierung von sicherheitsrelevanten Vorfällen oder Incidents innerhalb einer IT-Umgebung. Mit der Erweiterung der SIEM-Funktionen um die Bedrohungsdaten des ATT&CK-Frameworks können Analysten die Besonderheiten eines Angriffs besser verstehen.

Wenn Ihre SIEM-Lösung einen Alarm generiert, wissen Sie, warum er ausgelöst wird. Dank der Zuordnung zum ATT&CK-Framework können Sie genau verstehen, was der Angriff bedeutet. Analysten können zum Beispiel sehen, ob eine Warnung mit einer bestimmten ATT&CK-Technik, einer bekannten Bedrohungsgruppe oder scheinbar nicht zusammenhängenden Warnungen korreliert. So können Sie sich ein besseres Bild machen.

So können Sie beispielsweise erkennen, ob ein Ereignis etwas anderes, das in Ihrer IT-Umgebung vor sich geht, verschleiern soll. Die Erweiterung Ihrer SIEM-Lösung um das ATT&CK-Framework liefert Ihnen stärkere Indikatoren im Falle einer Kompromittierung, sodass Sie eine Bedrohung schneller erkennen und entsprechend reagieren können.

So setzt LogPoint MITRE ATT&CK ein

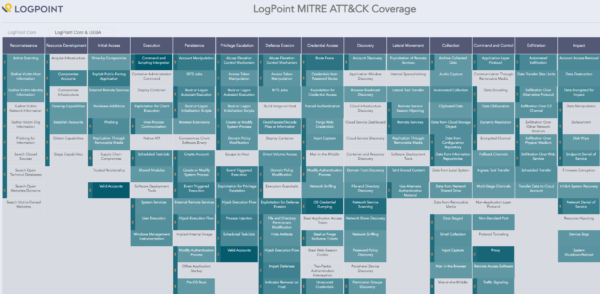

Die SIEM-Lösung von LogPoint deckt einen großen Teil der Anwendungsfälle des ATT&CK-Frameworks ab. So ordnet LogPoint beispielsweise alle seine Abfragen dem Framework zu, um es Analysten zu erleichtern, fundierte Informationen zu Bedrohungen zu sammeln und Indikatoren für eine Kompromittierung zu erkennen. Ein weiteres Beispiel für das Zusammenspiel von LogPoint und dem ATT&CK-Framework sind die Alert-Regeln. Das ATT&CK-Modell weist jeder gegnerischen Taktik eine eindeutige ID zu, und alle aktivierten Alarmregeln in LogPoint geben einen Alarm mit einer ATT&CK-ID zurück. Anhand der ID kann ein Analyst sehr einfach erkennen, ob verschiedene Alarme einem einzigen Angriff zugeordnet werden können, der einer definierten Sequenz folgt.

Das UEBA-Modul von LogPoint nutzt maschinelles Lernen, um verdächtiges Verhalten eines Benutzers oder einer Entität zu erkennen. Die Technologie hinter UEBA ergänzt die taktischen Methoden des Frameworks und damit die Möglichkeiten der Bedrohungserkennung perfekt. Anstelle von starren Abfragen, Suchvorgängen oder anderen Datenkonstrukten, die normalerweise mit einer SIEM-Umgebung zusammenkommen, passt LogPoint UEBA die Algorithmen des maschinellen Lernens an tatsächliche, reelle Szenarien anstelle von nicht-zusammenhängenden, singulären Ereignissen an.

Viele SIEM-Anbieter bieten eine spezifische Abdeckung des ATT&CK-Frameworks an, aber nur wenige können eine genaue Zahl der abgedeckten Anwendungsfälle nennen. Es ist einfacher, sich ein vollständiges Bild über den tatsächlichen Wert einer SIEM-Lösung zu machen, wenn die Anzahl der von ATT&CK abgedeckten Anwendungsfälle transparent ist. LogPoint bietet mit dem LogPoint-ATT&CK-Navigator volle Transparenz, welche Taktiken und Techniken abgebildet werden.

Weitere Informationen, wie Sie MITRE ATTA&CK in LogPoint nutzen können, finden Sie hier auf unserer Website.

fusion_global=”18178″]