Erweiterte Cyberbedrohungserkennung

Was sind erweiterte Cyberbedrohungen?

Erweiterte Cyberbedrohungen („Advanced Cyber Threats“) sind stärker an Zielen ausgerichtet als andere Cybersicherheitsbedrohungen. Sie können sich auf eine bestimmte Branche, einen Sektor oder ein geografisches Gebiet konzentrieren und manchmal sogar auf einzelne Organisationen. Anti-Malware- und andere Standard-Kontroll- und Endpunkt-Lösungen versagen möglicherweise beim Blockieren oder Verhindern dieser Angriffe. Solche Cyberbedrohungen zu entdecken, erfordert hohen Aufwand – der aber nötig ist, um Datenverluste zu verhindern. Kriminelle müssen nämlich nur eine einzige Schwachstelle finden, um einen Angriff ausführen zu können.

Im Idealfall wollen Organisationen Angreifer in der Phase der Erkundung, der Ausführung des Exploits oder der Seitwärtsbewegung eines Angriffs stoppen.

- Erkundung bezieht sich auf die Zielauswahl und -untersuchung und umfasst das Sammeln von Informationen aus:

- Social-Networking-Webseiten

- Internet-Suchmaschinen

- Sonstigen Quellen, die die ins Visier genommene Organisation beschreiben

- Daten-Exploitation bezieht sich auf das Verhalten, das auf eine erfolgreiche Ausnutzung einer Schwachstelle hindeutet

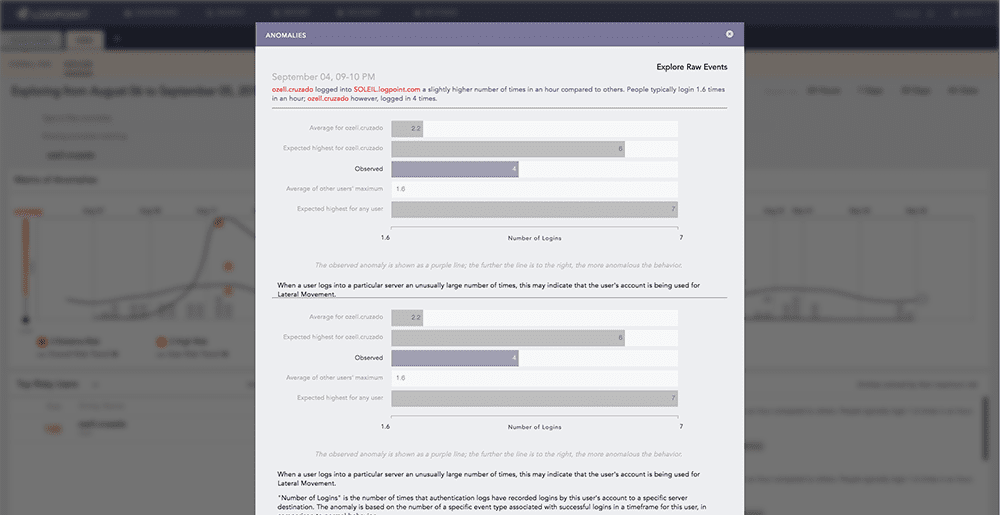

- Seitwärtsbewegung ist ein Begriff, mit dem die Penetrationsaktivitäten von Eindringlingen während ihrer Verbreitung in einem Netzwerk beschrieben werden.

Es ist wichtig, Angreifer während dieser Phasen zu entdecken, denn haben Daten das Netzwerk erst einmal verlassen, wird die Bedrohungsjagd zu einem Fall für die Forensik.

So erkennt Logpoint fortschrittliche Cyberbedrohungen

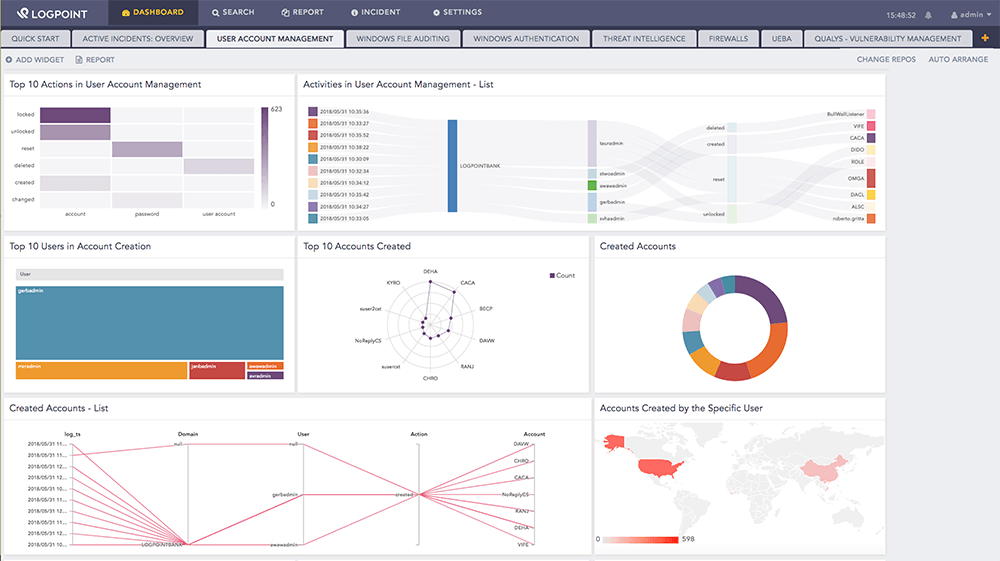

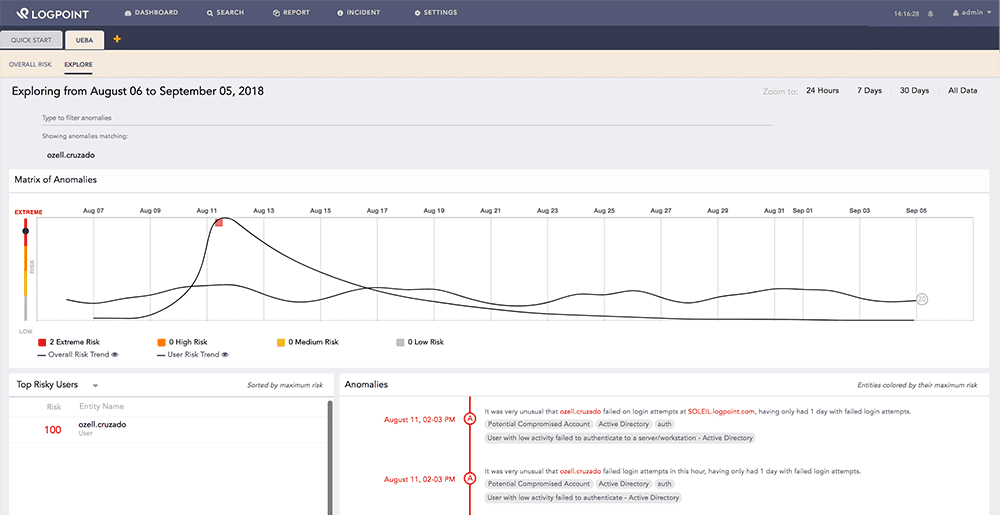

Logpoint wendet verschiedene Methoden zur Bekämpfung fortschrittlicher Cyberbedrohungen an und bezieht Analysen in Form von Alarm-Regeln, Dashboards und Daten-Mapping mit ein. Der Einsatz von Logpoints Threat Intelligence Anwendung ermöglicht Security Analysten, Korrelationsregeln zu entwickeln und Machine Learning und Datenexploration anzuwenden, um ungewöhnliche Aktivitätsmuster auf und zwischen Geräten zu beobachten.

Threat hunting

Logpoint nutzt auch Threat Intelligence Feeds, um Aspekte der Bedrohungsjagd zu automatisieren. Threat Intelligence Feeds werden zum Zeitpunkt der Aufnahme genutzt, so dass Daten, wenn sie bei uns ankommen, anhand aller bekannten konfigurierten Threat Intelligence Feeds geprüft werden.

Bedrohungsinformationen werden auch zum Zeitpunkt der Analyse verwendet. Dadurch können Analysten eine beliebige Menge an historischen Daten übermitteln, die anhand neuester Threat Intelligence Feeds überprüft werden, um zu sehen, ob sie mit neuen Erkenntnissen über Angriffe übereinstimmen. Diese korrelierten und geprüften Warnungen können dann zur Orchestrierung und Behebung zu einem Incident Response Tool eines Drittanbieters weitergegeben werden.

Logpoint Cyber Threat Detection in action

For example, if a machine in engineering starts communicating with workstations and servers in marketing for the first time ever, then starts copying data back to the local machine, you need to know about it. Logpoint will issue an alert, letting you know there’s a case of lateral movement and reconnaissance. With Logpoint’s Modern SIEM & SOAR solution and user entity and behavior analytics (UEBA) functions, your company is able to detect that:

- This activity represents unusual network access patterns

- The user isn’t part of the group that the server was hosted on

- Workstations are never supposed to connect directly to workstations outside their own group

- An unusual file access pattern was observed on the marketing machine

- The amount of data transferred to engineering didn’t fit previous observed models