Schützen Sie Ihre Produktion vor Cyber-Bedrohungen

Die Interkonnektivität ist eine der wichtigsten Säulen der modernen Fertigung, die massive Veränderungen bewirkt und unglaubliche Möglichkeiten schafft. Aber mit diesen Fortschritten kamen auch neue Herausforderungen.

Durch die Vernetzung erhalten böswillige Akteure einen größeren Angriffsbereich und einen breiteren Zugang, um Ihre Infrastruktur nach wertvollen Informationen zu durchsuchen. Mit dem Internet der Dinge (IoT), das Geräte nicht nur untereinander, sondern auch mit dem Internet verbindet, wird es noch dringender, diese Bedrohungen in Schach zu halten.

Sicherstellung der NIS2 Compliance mit Logpoint

Die NIS2-Richtlinie tritt in Kraft und zielt darauf ab, den Schutz kritischer Infrastrukturen in der EU vor Cyberbedrohungen zu verbessern. Sie führt strengere Sicherheitsanforderungen, Meldepflichten und Durchsetzungsanforderungen für eine breitere Palette von Sektoren ein. Bei Nichteinhaltung können Geldstrafen von bis zu 2% des weltweiten Umsatzes verhängt werden.

Bedrohungen

Die meisten Angriffe auf Fertigungsunternehmen sind gezielte Angriffe und selten zufällige Akte von Cyber-Vandalismus. Meistens ist es die Absicht, Ihr geistiges Eigentum zu stehlen.

Auch wenn die Bedrohungen außerhalb Ihrer Infrastruktur lauern, ist es genauso wichtig, den Missbrauch von Privilegien zu erkennen, bei dem Ihre Mitarbeiter versuchen, Ihre geheimen Daten zu exfiltrieren. Bei 61% aller Sicherheitsverletzungen waren gültige Anmeldedaten im Spiel. Insider-Angriffe können schwer zu erkennen sein, da etablierte Sicherheitskontrollen nicht gelten oder leicht umgangen werden können.

WARUM LOGPOINT:

Lassen Sie keine Verstöße durch die Maschen schlüpfen

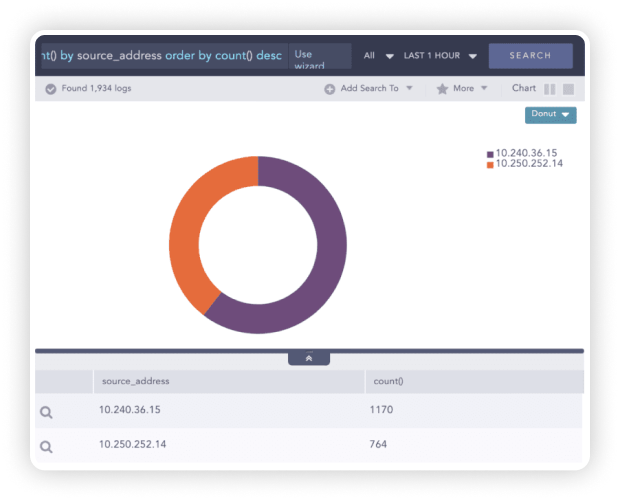

Logpoint bietet eine End-to-End-Überwachung Ihrer gesamten Infrastruktur und warnt Sie nahtlos und in Echtzeit vor verdächtigen Mustern. Unsere intuitiven Dashboards liefern einen ganzheitlichen Überblick – unabhängig davon, wie groß Ihre IT-Landschaft oder wie dicht Ihre Daten sind.

Die Aufdeckung von Cyber-Infiltrationen und -Exfiltrationen kann zeit- und arbeitsintensiv sein. Sparen Sie Zeit mit Automatisierung und stellen Sie sicher, dass keine Verstöße durch die Maschen fallen.

WARUM LOGPOINT:

Effizientes Erkennen und Reagieren auf Probleme, die die Sicherheit Ihrer Systeme gefährden

Dynamische Listen sammeln und speichern bestimmte Werte von Ereignissen und ermöglichen dynamische Aktualisierungen durch Protokollnachrichten. Indem Analysten dynamische Listen und Tabellen definieren können, können Unternehmen die MTTD reduzieren und effizienter auf Bedrohungen reagieren.

WARUM LOGPOINT:

Erkennen Sie frühe Anzeichen eines Verstoßes mit fortschrittlichen Analysen

Logpoint hilft Sicherheitsanalysten, verdächtiges Verhalten in Echtzeit mit leistungsstarken Analysen zu entdecken. Durch fortschrittliche Korrelation verschiedener Datenquellen können wir anomales Verhalten erkennen, das normalerweise unbemerkt bleibt.

Dynamische Listen können verwendet werden, um erweiterte Korrelationen durchzuführen, um potenzielle Ausnutzungen einer Schwachstelle durch eine Bedrohungsquelle zu identifizieren.

WARUM LOGPOINT:

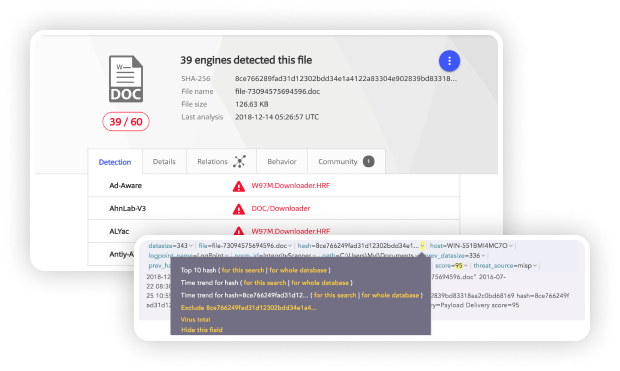

Identifizierung von Bedrohungsindikatoren im Zusammenhang mit einer ausgeführten Malware-Nutzlast

FIM (File Integrity Monitoring) von Logpoint ist ein effektives Tool zur Überwachung der Erstellung neuer Dateien oder Änderungen der Dateierweiterungen, die auf die Ausführung von Malware-Nutzdaten hinweisen. Der vom Integritätsmonitor ermittelte Hash-Wert kann mit der Virendatenbank verglichen werden, um die damit verbundene Bedrohung zu identifizieren.

Anwendungsfall:

Wie Logpoint Engelbert Strauss hilft, der Cybersecurity-Kurve voraus zu sein und ein Auge auf Anomalien in der IT-Infrastruktur zu haben

Das deutsche Berufsbekleidungsunternehmen Engelbert Strauss setzt Logpoint ein, um Logs aus einer vielfältigen IT-Infrastruktur zu sammeln und zu analysieren. Die SIEM-Lösung von Logpoint verschafft der IT-Abteilung einen zentralen Überblick, hilft ihr, die Kontrolle zu behalten und in Echtzeit auf potenzielle Cyber-Bedrohungen zu reagieren.

Der Einsatz von Logpoint verändert die Art und Weise, wie Sie mit Protokolldaten in Ihrer Infrastruktur arbeiten, grundlegend. Mit Logpoint werden Logdaten zu einem nützlichen Werkzeug. Sie ermöglichen es uns, die Kontrolle zu übernehmen und einen aussagekräftigen, konstanten Output zu erhalten, der es uns ermöglicht, potenzielle Probleme zu erkennen und sofort zu reagieren. Bevor die Dinge zu einer echten Bedrohung werden.

Lesen Sie das Neueste über die

Logpoint Blog!