Mit Innenzugang, interne

Bedrohungen werden nicht erkannt

Ob durch gestohlene Zugangsdaten, Phishing oder einfaches menschliches Versagen, 82% der Sicherheitsverletzungen sind auf das menschliche Element zurückzuführen. Insider haben die Oberhand, weil sie bereits Zugriff auf das System haben. Dadurch sind sie schwer zu ermitteln und 10x effektiver beim Exfiltrieren von Daten als externe Akteure.

Sofort ungewöhnliches Verhalten

erkennen

Reduzieren Sie die Auswirkungen von Verstößen

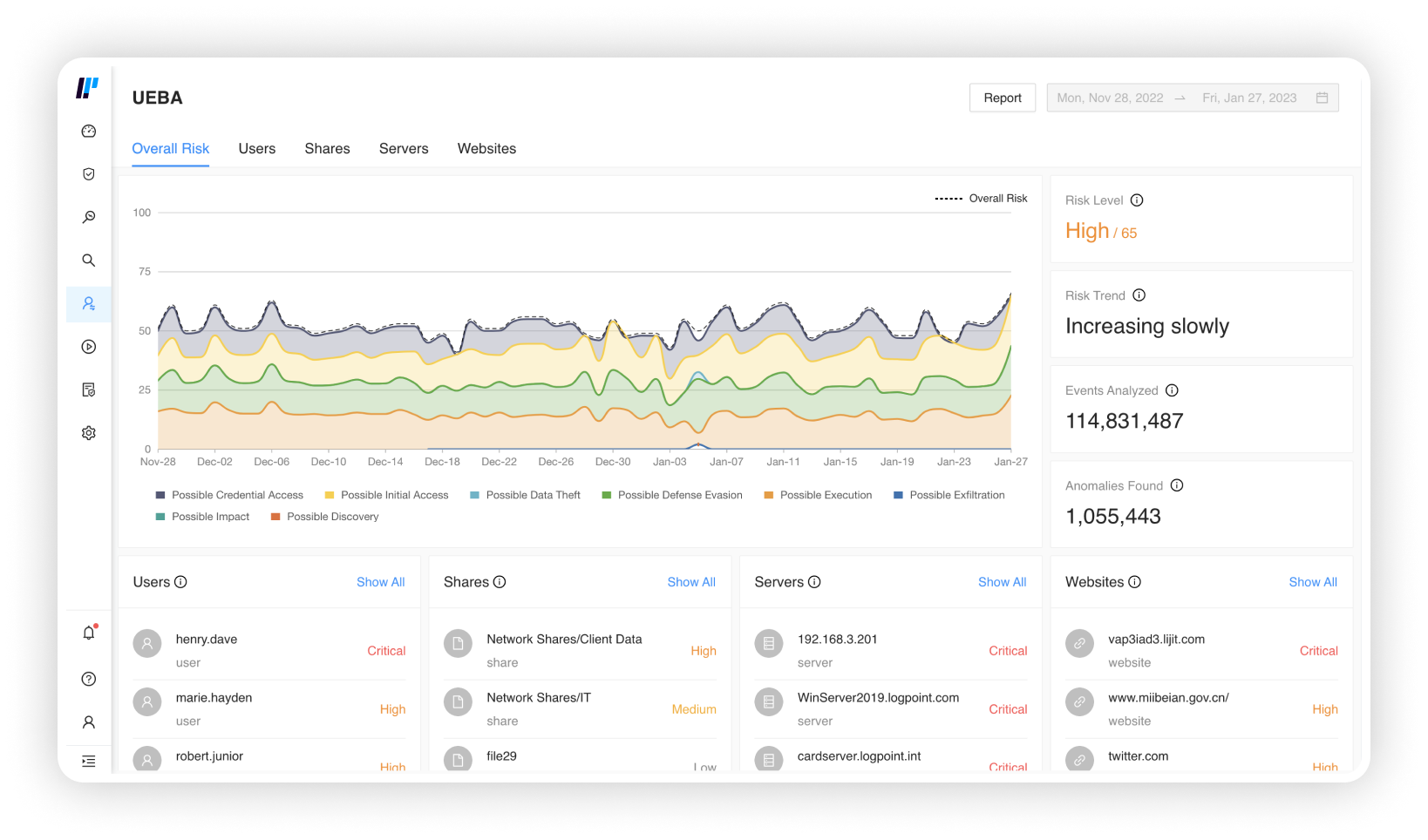

Maschinelles Lernen hilft Sicherheitsteams, verdächtiges Verhalten schnell zu erkennen und zu behandeln

Minimieren Sie das gesamte Sicherheitsrisiko

Der Warnkontext ermöglicht es Sicherheitsteams, das gesamte Ausmaß von Insider-Bedrohungen zu verstehen und zu bekämpfen.

Rechtfertigen Sie Investitionen in die Cybersicherheit

Eine realitätsnahe Risikobewertung stellt sicher, dass Teams Bedrohungen, die sonst schwer zu erkennen sind, erkennen und darauf reagieren.

SICHERHEITSANALYSTEN:

Sparen Sie Zeit und identifizieren Sie anomales Verhalten

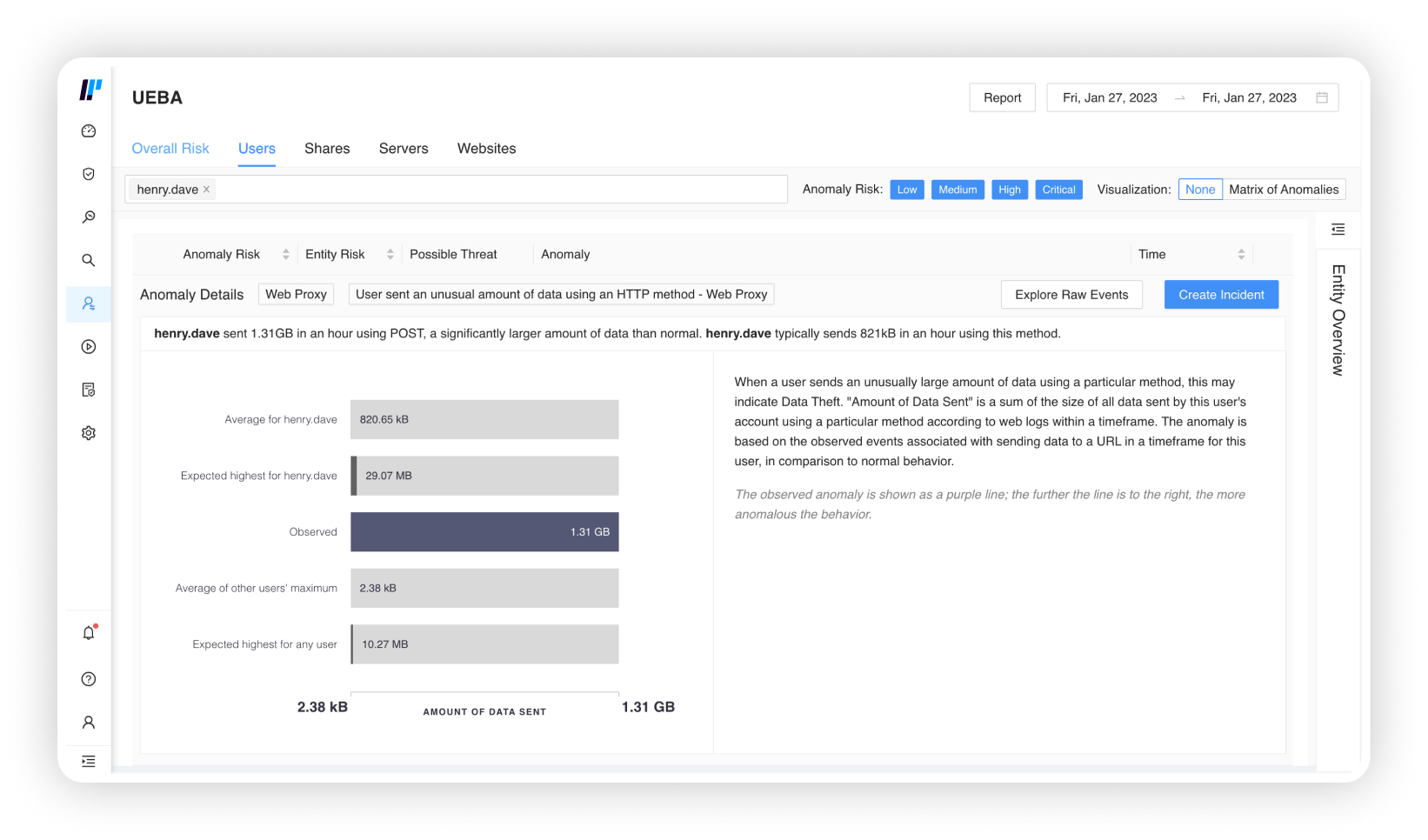

Logpoint analysiert Daten aus dem gesamten Unternehmen und der Sicherheitsinfrastruktur und nutzt KI-gesteuerte Profile von Verhaltensnormen und -mustern, um Benutzer- und Gruppen-Baselines und Vergleichsgruppen zu erstellen.

Logpoint führt eine Verhaltensanalyse durch, um bei Abweichungen von den Basislinien zu alarmieren und wirklich anomales Verhalten zu identifizieren.

Analysten können Insider-Bedrohungen aufspüren und nachverfolgen und gleichzeitig die Zeit, die sie für Fehlalarme aufwenden, eliminieren.

SICHERHEITSANALYSTEN:

Verfolgen und untersuchen Sie mühelos Insider-Bedrohungen

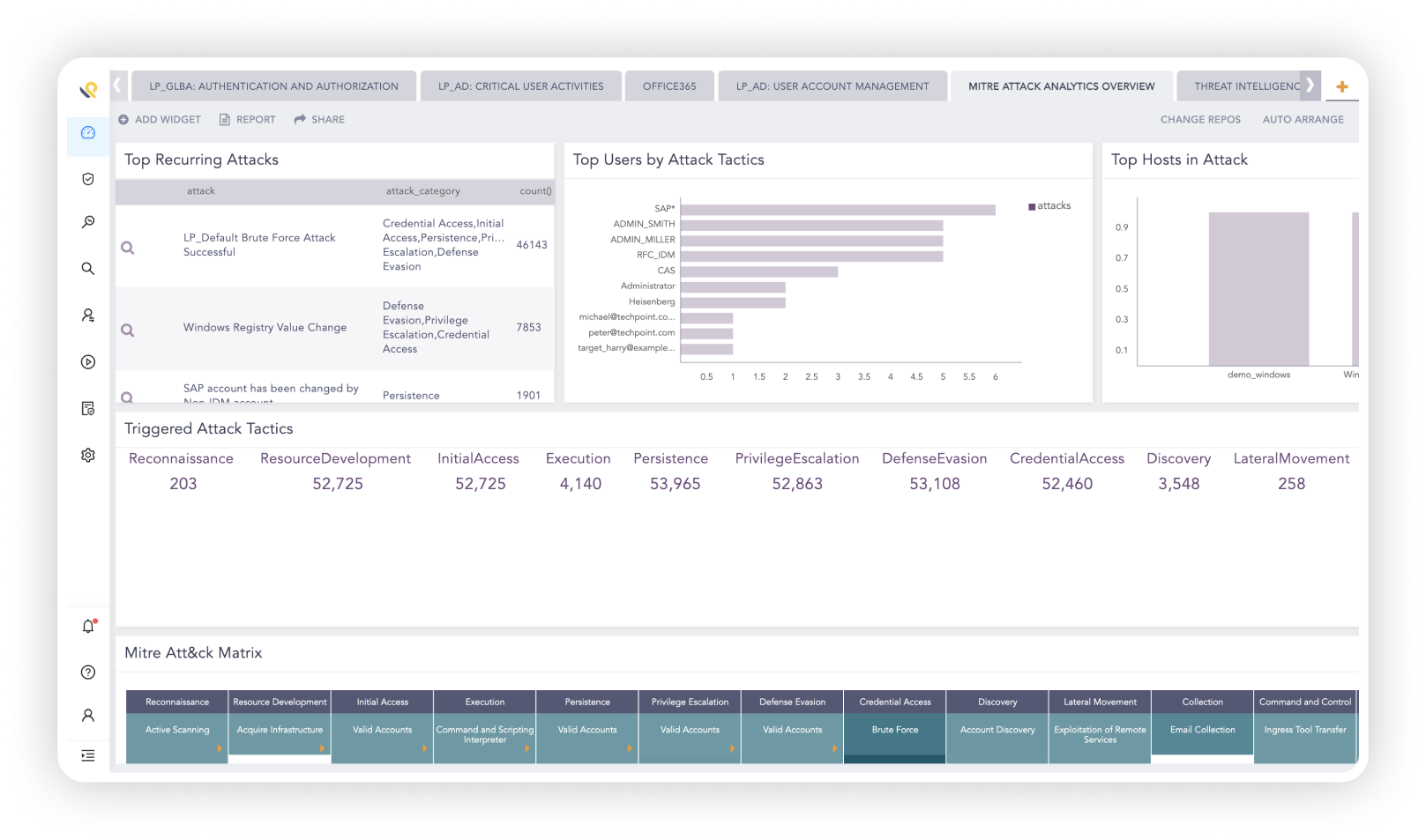

Logpoint fügt jedem Alarm automatisch Informationen über Bedrohungen, den geschäftlichen Kontext und das Unternehmensrisiko hinzu, damit sich Analysten ein vollständiges Bild von jedem Vorfall machen können.

Fusionieren Sie schwächere Signale, indem Sie hochentwickeltes maschinelles Lernen und Erkennungslogik anwenden und die Automatisierung nutzen, die kontextbezogene Informationen aus Bedrohungs- und Schwachstellenquellen liefert.

Da alle Anomalien dem MITRE ATT&CK-Framework zugeordnet sind, können sich Analysten leicht einen Überblick über die Bedrohungslandschaft verschaffen und die Phasen einer Insider-Bedrohung verfolgen.

SICHERHEITSANALYSTEN:

Reduzieren Sie die Zeit bis zur Entdeckung und Reaktion

Logpoint nutzt High-Fidelity-Risikobewertungen als Quelle für die Erkennung von Bedrohungen und die Reaktion auf Vorfälle, um die Reaktionszeit auf Angriffe zu verkürzen. Je schneller Sie ein Eindringen bemerken, desto besser können Sie es kontrollieren.

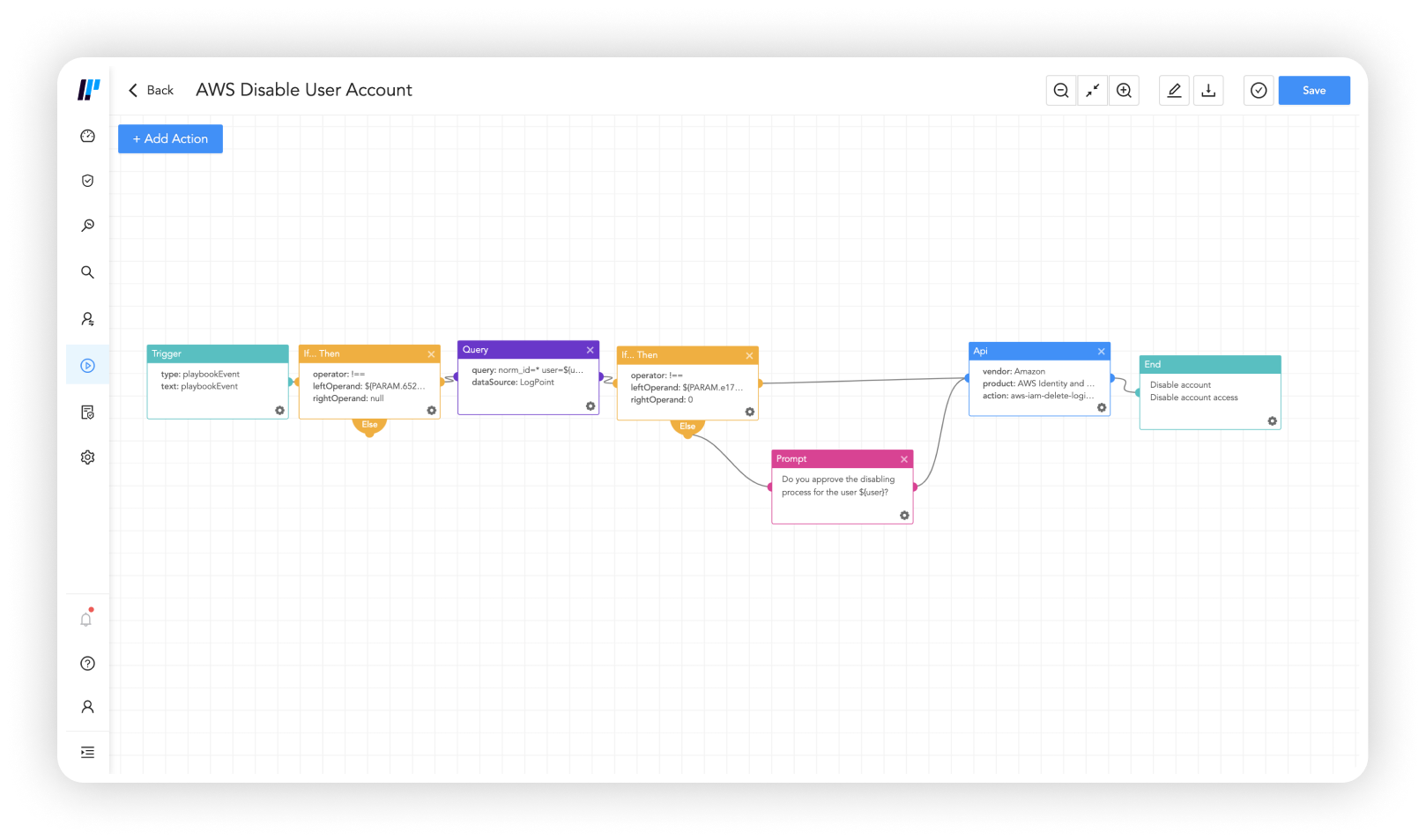

Response-Playbooks in Kombination mit Response-Funktionen auf Endgeräten helfen bei der Automatisierung von Orchestrierung und Abhilfemaßnahmen, um Insider-Angriffe zu stoppen, wie z.B. das Deaktivieren von Benutzerkonten oder das Entfernen des Zugriffs von Laptops.

Mit Logpoint wurden wir sofort alarmiert und konnten nachvollziehen, was diese IP in unserem Netzwerk tat, schnell identifizieren

das kompromittierte Alumni-Konto Alumni und sperren Sie das Konto. Mit Logpoint hatten wir das Werkzeug, um diese Entscheidung schnell und effizient zu treffen.

Wir erlebten eine Menge erfolgloser – und automatisierter – Anmeldeversuche in Active Directory und in der Infrastruktur. Uns war klar, dass der Druck zunahm und wir brauchten [Logpoint], um einen vollständigen Überblick zu erhalten, die Dinge genau im Auge zu behalten und uns bei möglichen Verstößen zu alarmieren.

Lesen Sie das Neueste über die

Logpoint Blog!