Par Nilaa Maharjan, Security Research

Index

· Pourquoi cette menace est-elle sérieuse ?

- Ice-breaker #1 : diffusion d’IcedID via le formulaire de contact

- Ice-breaker #2 : diffusion d’IcedID via des factures falsifiées

· Ajout de menaces de poursuites judiciaires aux tactiques d’ingénierie sociale

· Se défendre contre les attaques sophistiquées grâce à une défense coordonnée

Résumé:

· IcedID, alias BokBot, est un cheval de Troie bancaire qui a évolué à plusieurs reprises et est maintenant utilisé comme courtier d’accès initial.

· Il s’agit de l’une des menaces de type ransomware parmi les plus rapides et les plus répandues. Elle est utilisée par plusieurs acteurs malveillants tels que Conti et REvil, mais également comme passerelle vers d’autres malwares tels que XingLocker.

· Les campagnes utilisées pour diffuser IcedID se sont développées rapidement avec des emails de phishing, des formulaires de contact et des factures falsifiées et ont ciblé des entreprises basées en Ukraine pendant le conflit.

· Lors de l’exécution initiale de la charge virale IcedID, les pirates ont utilisé Cobalt Strike et le RDP pour se déplacer au sein du réseau ainsi que WMI et PsExec pour déployer d’autres ransomwares.

· Il est difficile de prédire la rentabilité d’IcedID. Néanmoins, son utilisation par de nombreux groupes de ransomware montre bien que cette menace est à prendre au sérieux.

Les analystes en menaces de Logpoint ont suivi les activités liées à IcedID. Dans de nombreux cas, elles se sont propagées via plusieurs méthodes d’accès initial. Nous allons vous présenter, dans cet article, de manière synthétique les différentes attaques en traitant deux cas particuliers : tout d’abord, lorsque des formulaires de contact sur des sites Web sont utilisés de manière abusive pour envoyer des liens malveillants à des entreprises via des emails contenant de fausses menaces de poursuites judiciaires, et ensuite, en utilisant des factures falsifiées. Dans les deux cas, les emails demandent aux destinataires de cliquer sur des liens afin d’examiner les preuves censées confirmer leurs accusations, mais ces derniers déclenchent en réalité le téléchargement d’IcedID, un malware voleur d’informations.

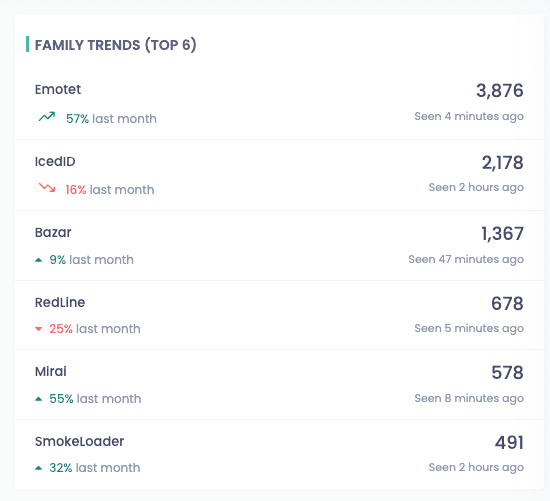

En consultant les tendances, les activités liées à IcedID ont diminué mais ce dernier est encore bien présent.

Figure 1 : tendances en matière de familles de ransomware par rapport au mois dernier(Source: OVTracker)

Dans cette édition du rapport ‘Emerging Threat Protection’, nous étudions cette attaque de malware et les méthodes qui aident les attaquants à découvrir de nouvelles techniques pour infecter les ordinateurs. Nous avons publié des alertes, des modèles de recherche et des playbooks pour détecter rapidement les menaces émergentes en collaboration avec nos partenaires.

Pourquoi cette menace est-elle sérieuse ?

1. Les attaquants exploitent une infrastructure légitime. Un simple formulaire de contact sur un site Web peut sembler plutôt inoffensif à priori, mais les attaquants l’utilisent pour contourner les mesures de sécurité, rendant ainsi cette menace extrêmement évasive. De plus, les attaquants utilisent des URL valides, dans ce cas, des URL Google qui nécessitent que les victimes se connectent à l’aide de leurs identifiants Google.

2. Les emails liés au formulaire de contact sont utilisés pour diffuser le virus IcedID, lequel peut être utilisé pour des activités de reconnaissance et d’exfiltration de données et permettre la diffusion d’autres charges virales de malware telles que des ransomwares.

3. Les attaquants recherchent constamment de nouvelles façons d’infiltrer les réseaux et ciblent fréquemment les services exposés à Internet. Les entreprises doivent s’assurer d’être bien protégées.

Alors que cette campagne spécifique propage le malware IcedID, la méthode de diffusion peut être utilisée pour distribuer une large gamme d’autres virus, introduisant ainsi de nouveaux dangers au sein d’une entreprise.

En tant que cheval de Troie bancaire, il est devenu une passerelle pour des attaques plus sophistiquées telles que les ransomwares gérés par des opérateurs humains. Il se connecte à un serveur de type command-and-control et télécharge d’autres implants et outils, permettant ainsi aux attaquants de piloter manuellement des attaques, de voler des identifiants et de se déplacer latéralement sur des réseaux vulnérables afin de diffuser d’autres charges virales.

Ice-breaker #1: diffusion d’IcedID via des formulaires de contact

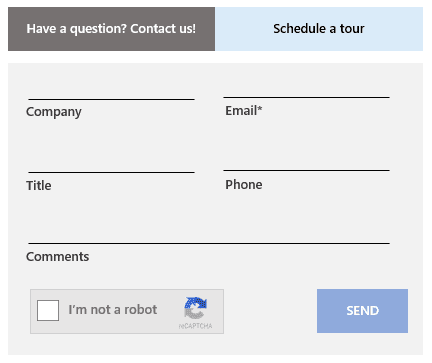

Les pages contenant des formulaires de contact sont couramment utilisées sur les sites Web pour permettre aux visiteurs du site en question de communiquer avec les propriétaires de celui-ci sans divulguer leurs adresses email à de potentiels spammeurs.

Cependant, au cours de cette campagne, nous avons remarqué une augmentation du volume de formulaires de contact mal utilisés et d’emails envoyés ultérieurement aux entreprises. Les attaquants ont sans doute utilisé une technologie qui a automatisé cette activité tout en évitant les protections CAPTCHA.

Figure 2 : exemple de formulaire de contact abusé par les attaquants qui en profitent pour le remplir avec du contenu malveillant, et l’envoyer ensuite aux entreprises cibles.

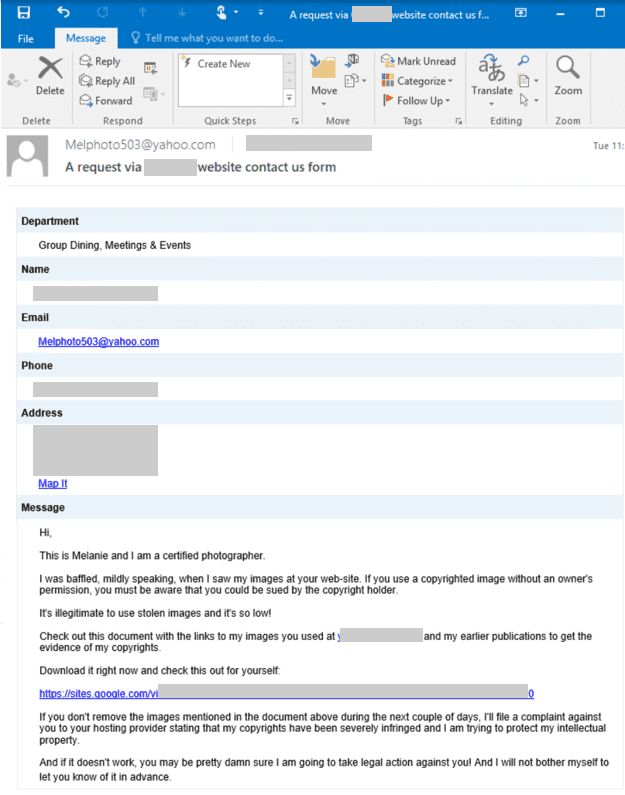

Dans cette campagne, l’email malveillant envoyé dans la boîte de réception du destinataire semble digne de confiance car ce dernier a été à priori envoyé en utilisant des systèmes d’email marketing fiables.

Les attaquants remplissent et soumettent le formulaire Web, un email contenant le message généré par l’attaquant est alors envoyé au destinataire du formulaire de contact associé ou à l’entreprise ciblée. Le message utilise un ton dynamique, suggérant l’urgence (“téléchargez-le dès maintenant et vérifiez-le au plus vite”), mettant le destinataire sous pression pour qu’il agisse rapidement, et finalement les utilisateurs sont dupés en cliquant sur les liens afin d’éviter une potentielle action en justice.

Figure 3 : exemple d’email envoyé via des formulaires de contact avec du contenu malveillant ajouté par des attaquants (Source : Microsoft).

En plus des fausses menaces de poursuites judiciaires placées dans les commentaires, le contenu du message comprend un lien vers une page sites.google.com où le destinataire peut voir les images censées avoir été volées.

Lorsque le destinataire clique sur le lien, il est alors redirigé vers une page Google où il doit se connecter à l’aide de ses identifiants Google. En raison de la couche d’authentification supplémentaire, les méthodes de détection peuvent ne pas reconnaître l’email comme étant entièrement malveillant.

La page sites.google.com télécharge ensuite automatiquement un fichier ZIP malveillant contenant un fichier .js obfusqué en profondeur après l’authentification du destinataire de l’email. Le fichier .js malveillant est alors exécuté via WScript pour créer un objet Shell permettant de lancer PowerShell afin de télécharger, la charge virale IcedID (a.dat) déchiffrée par un chargeur (loader) de DLL préalablement installé, et une balise (beacon) Cobalt Strike sous la forme d’une DLL stageless, permettant ainsi aux attaquants de contrôler à distance l’appareil compromis.

Ice-breaker #2 : diffusion d’IcedID via des factures falsifiées

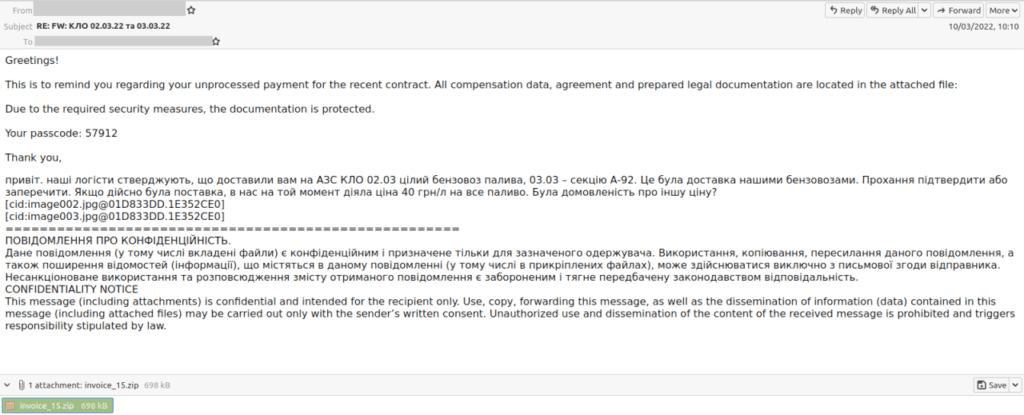

Le spearphishing est extrêmement difficile à détecter lorsqu’il utilise des phrases spécifiques au secteur concerné, générées à partir de tactiques de collecte de renseignements pour tromper un destinataire afin de l’inciter à ouvrir un fichier. Ce risque est bien réel, surtout lorsqu’un ennemi comprend le fonctionnement d’une entreprise et les processus que cette dernière utilise. Grâce à de telles informations, un leurre exploitant les activités quotidiennes, telles que le paiement d’une facture de carburant, peut être créé.

À titre d’exemple, en examinant les techniques de cyberattaque utilisées contre l’Ukraine, nous avons découvert un cas impliquant un fournisseur de carburant à Kyiv. Il a reçu un email de spearphishing avec une fausse facture jointe, provenant d’un autre fournisseur de carburant. Nous avons examiné ce cas en détail en avril dernier.

Il existe des stratégies de déploiement intrigantes, telles que l’utilisation du format ISO, qui est immédiatement monté en tant que disque dans Windows. Les fichiers ISO peuvent également être utilisés pour créer des CD-ROM amorçables, ainsi que pour installer un système d’exploitation ou une machine virtuelle. Il comprend également un fichier LNK (fichier de raccourci) pour lancer une DLL (Dynamic-Link Library).

Examinons un email provenant d’une adresse IP au Belize : 179[.]60[.]150[.]96. Elle falsifie l’adresse email d’origine pour donner l’impression qu’il a été envoyé par un autre fournisseur de carburant ukrainien. L’email comprend des sections en anglais et en ukrainien et semble authentique, compte tenu de la mention relative aux mesures de sécurité additionnelles concernant justement la pièce jointe.

Figure 4 : email de phishing (Source: Fortinet)

L’email contient un fichier nommé “invoice_15.zip”. L’extraction du fichier Zip diffusera “invoice_15.iso” et permettra de lancer la première phase de l’infection.

Dans les deux cas, une fois l’iso diffusé, le processus restera le même. Le programme rundll32 est utilisé pour charger le fichier downloaded.dat. Le programme rundll32 exécute alors une série de commandes liées aux capacités de vol d’informations suivantes :

· Obtention d’informations sur l’AV de la machine.

· Obtention d’informations concernant l’IP et le système.

· Informations sur le domaine.

· Diffusion de SQLite pour accéder aux identifiants stockés dans les bases de données du navigateur.

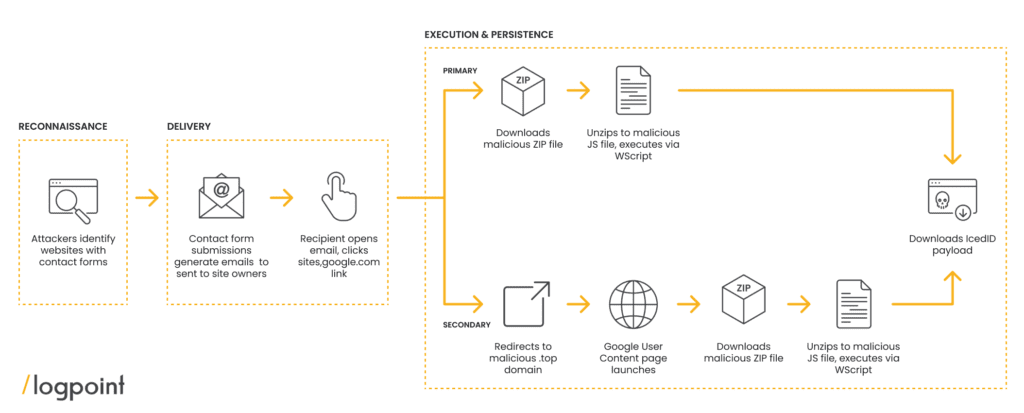

Nous analyserons de manière détaillé les phases déployées après l’attaque initiale plus loin dans ce rapport, mais le schéma (figure 5, ci-dessous) offre une vision globale de la manière avec laquelle les attaquants mènent ces campagnes d’email malveillant, en commençant par identifier les formulaires de contact des cibles potentielles et en terminant avec la charge virale du malware IcedID.

Dans les étapes liées à l’exécution et à la persistance, nous avons découvert une chaîne d’attaque principale et une autre secondaire. La chaîne d’attaque principale suit un chemin qui commence par le téléchargement d’un fichier malware.zip à partir du lien sites.google.com et se termine par la charge virale IcedID. La chaîne d’attaque secondaire, en revanche, semble être un flux d’attaque de secours si la page sites.google.com de la chaîne d’attaque d’origine a déjà été supprimée.

Les utilisateurs sont dirigés vers un domaine .top dans la chaîne secondaire lorsqu’ils naviguent involontairement sur une page ‘Google User Content’, qui télécharge le fichier .ZIP malveillant. Selon une investigation plus approfondie, les formulaires contiennent des liens sites.google.com malveillants qui téléchargent automatiquement le malware IcedID sur les appareils de la victime.

Lorsque le malware IcedID est lancé, il se connecte à un serveur command-and-control pour télécharger des modules qui lui permettent de mener à bien sa mission principale qui est de collecter et d’exfiltrer des mots de passe bancaires ainsi que d’autres informations. Il assure la cohérence grâce aux tâches planifiées. Il télécharge également des implants tels que Cobalt Strike ainsi que d’autres outils, permettant ainsi aux attaquants distants de mener des activités malveillantes sur le système compromis, telles que la collecte de nouveaux identifiants, des mouvements latéraux et la diffusion de charges virales secondaires.

Ajout de menaces de poursuites judiciaires aux tactiques d’ingénierie sociale

Cette campagne est un succès car elle utilise des emails de formulaire de contact valides et parce que le contenu du message semble correspondre à ‘quelque chose’ que les destinataires s’attendent à recevoir. De cette manière, la probabilité que les attaquants envoient avec succès des emails dans les boîtes de réception augmente, donnant donc à ces emails une apparente « fiabilité », sans quoi ils auraient été filtrés et placés dans le dossier spam.

Dans les cas que nous avons observés, les attaquants ont également utilisé des menaces de poursuites judiciaires comme technique d’intimidation. Ces derniers prétendent que les destinataires ont utilisé leurs photographies ou graphiques sans leurs permissions et que des poursuites judiciaires seront lancées contre eux. L’email tente aussi de véhiculer une impression d’urgence, avec des termes tels que “vous pourriez être poursuivi” et “ce n’est pas légal”. Le reste de cet email est plutôt simple et courtois, ce qui est en effet une approche intelligente et sournoise.

Nous avons découvert d’autres emails envoyés par des attaquants utilisant différents formulaires de contact avec un libellé similaire concernant les menaces de poursuites judiciaires. Les communications incluent presque toujours une réclamation pour atteinte aux droits d’auteur émanant d’un photographe, illustrateur ou designer, avec la poursuite du même objectif à savoir cliquer sur le lien sites.google.com.

Se défendre contre les attaques sophistiquées grâce à une défense coordonnée

Les attaquants sont toujours motivés pour créer de nouvelles techniques d’envoi d’email malveillant aux entreprises afin d’éviter d’être détectés. Les exemples que nous avons observés donnent un très bon aperçu de l’évolution des stratégies sophistiquées ayant comme objectif la diffusion de charges virales de malware telles qu’IcedID. L’utilisation de formulaires de soumission est intéressante car les emails n’ont pas les caractéristiques traditionnelles des messages malveillants et semblent donc authentiques.

Ce n’est pas seulement la méthode de distribution qui est compliquée, mais l’action du malware lui-même. En effet, IcedID, un malware de premier plan, est désormais utilisé comme charge virale d’accès initial, générant ainsi des attaques post-compromission plus compliquées et dévastatrices. Pour nous, qui défendons la cyber-infrastructure, nous devons avoir une longueur d’avance sur les acteurs malveillants et posséder de multiples outils capables de travailler ensemble. Les pare-feu, les systèmes XDR, les antivirus et la gestion des accès à privilèges (PAM : Privilege Access Managers) doivent tous être activement utilisés, corrigés et surveillés à l’aide d’un système de suivi centralisé avec des alertes efficaces, des actions automatisées et des tableaux de bord.

Bien sûr, la solution Logpoint Converged SIEM, comprenant des capacités SOAR et de Machine Learning, pilotées par des experts du secteur surveillant le paysage des menaces à la recherche des nouveaux outils et techniques des attaquants, apporte une aide vraiment cruciale.

La surveillance par des experts a été particulièrement essentielle pour détecter cette campagne compte tenu de la méthode de diffusion et de la nature des emails malveillants. En tirant parti des requêtes Logpoint, des alertes prêtes à l’emploi, des modèles de recherche et des playbooks, avec le rapport détaillé joint et la chasse manuelle et collaborative proposée par Logpoint, les clients peuvent localiser de manière proactive les menaces liées à cette attaque.

Nous encourageons également les clients à renforcer en permanence leur résilience organisationnelle concernant les menaces par email en sensibilisant les utilisateurs sur l’identification des attaques par ingénierie sociale et la prévention des infections menées par des malwares. L’utilisation de scénarios internes d’attaque par ingénierie sociale, la formation et la sensibilisation des utilisateurs, en donnant aux employés la possibilité de reconnaître et de signaler ces attaques seront des étapes cruciales pour stopper efficacement IcedID ou toute autre attaque de ransomware.

Concernant IcedID, nous avons analysé plus en détail la manière avec laquelle les acteurs malveillants ont agi, ainsi que les Tactiques, Techniques et Procédures (TTP) associées. Nous avons découvert plusieurs fichiers, domaines et réseaux botnet qui sont toujours actifs sur le terrain. Tous les artefacts sont fournis sous forme de listes et les alertes associées peuvent être téléchargées avec la dernière version de Logpoint, ainsi que via notre centre de téléchargement.

Le Service ‘Emerging Threats Protection’ de Logpoint fournit aux abonnés des playbooks d’investigation et de réponse personnalisés, adaptés à leur environnement. Vous pouvez contacter l’équipe Global Services ici.

Le rapport contenant l’analyse, la chaîne d’infection, la détection et l’atténuation en utilisant Logpoint SIEM et SOAR peut être téléchargé à partir du lien ci-dessous.

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)