Il ne fait aucun doute que les projets open source contribuent énormément à l’écosystème logiciel, avec une communauté étendue et active de programmeurs indépendants dans le monde entier, notamment des professionnels de la cybersécurité. Ils peuvent échanger des connaissances qui aident à développer de nouvelles façons de détecter et de mitiger les nouvelles menaces, mais ils permettent d’accélérer également la résolution d’autres problèmes de cybersécurité. Désormais, les clients Logpoint peuvent étendre leur capacité de détection avec les dernières alertes de sécurité grâce à Sigma.

Go To Section

Présentation des règles Sigma

Sigma est un standard ouvert conçu pour rationaliser le processus d'écriture de règles de détection pour les fichiers de log dans un format flexible et indépendant de la plateforme. En tant que projet open source, il se développe grâce à la collaboration de professionnels de la sécurité, en particulier des ingénieurs en détection, qui contribuent à des règles de haute qualité visant à identifier les activités malveillantes et les menaces émergentes. Aujourd'hui, plus de 3 000 règles de détection sont disponibles, chacune écrite au format YAML en suivant une structure standardisée.

Les entreprises collectent de vastes volumes de données de log et les stockent dans des systèmes centralisés tels que Logpoint. Bien que ces systèmes génèrent des alertes à partir de ces données, ils s'appuient souvent sur des composants de détection fournis par l’éditeur, ce qui peut entraîner des retards dans la réponse aux menaces et créer une certaine dépendance. C’est là que Sigma change la donne. Les règles Sigma sont open source et accessibles à tous, ainsi même les clients peuvent les intégrer directement dans leur SIEM, permettant une détection des menaces plus rapide et plus efficace, sans avoir besoin du contenu fourni par l’éditeur.

Présentation de Logpoint pySigma Backend

Cependant, l’un des principaux problèmes est la compatibilité. pySigma traduit les règles Sigma en requêtes spécifiques à la plateforme pour les rendre compatibles avec des plateformes de sécurité particulières. Pour ajouter à cette complexité, chaque SIEM possède son propre langage de requête unique. Par conséquent, chaque fournisseur nécessite un backend modulaire et indépendant qui lit la logique de détection de Sigma et la convertit en une syntaxe de requête SIEM appropriée.

Dans le but de rapprocher nos clients de la communauté open source, nous avons récemment ajouté la prise en charge du Logpoint pySigma Backend dans pySigma. Il est désormais possible de convertir les règles Sigma en requêtes que Logpoint SIEM peut exécuter pour détecter les événements de sécurité. Avec ce backend en place, les utilisateurs de Logpoint peuvent mettre en œuvre de manière transparente les règles Sigma pour la détection des menaces, étendant ainsi sans effort leurs capacités et améliorant leur posture de sécurité.

Le backend Logpoint prend uniquement en charge les sources de log/types de règle suivants :

- Windows Sysmon

- Windows

Nous ajouterons la prise en charge d'autres sources de log dans les prochains jours.

Avantages de l'utilisation de Logpoint pySigma Backend

Avec la sortie de ce backend, voici les avantages immédiats dont vous pouvez bénéficier en tant que client Logpoint.

- Traduction optimisée des requêtes: conversion automatique de la logique de détection Sigma en requêtes compatibles Logpoint, éliminant ainsi le besoin de traduction manuelle.

- Détection améliorée des menaces : exploitation du riche ensemble de règles Sigma pour améliorer la capacité de Logpoint à détecter et à répondre aux menaces.

- Facilité d'utilisation : possibilité, même pour les utilisateurs ayant des connaissances techniques minimales, d’appliquer des règles avancées en matière de détection des menaces dans Logpoint sans dépendance particulière vis-à-vis du fournisseur.

- Sécurité évolutive : gardez une longueur d'avance sur les menaces émergentes en mettant en œuvre continuellement les nouvelles règles Sigma dès qu'elles sont disponibles.

- Gain de temps : gagnez du temps en utilisant un backend prêt à l'emploi qui simplifie l'intégration des règles de détection directement dans Logpoint.

- Indépendance : Logpoint publie régulièrement les règles d'alerte Logpoint (Logpoint Alert Rules), qui incluent des règles d'alerte pour les nouvelles menaces émergentes tout en améliorant également la qualité des règles préexistantes. Grâce à ce backend, les clients Logpoint peuvent se mettre à jour de manière indépendante pour faire face aux dernières menaces en transformant les règles qualitatives Sigma en alertes Logpoint.

Usage

Voici deux manières alternatives de convertir les règles Sigma en requête Logpoint et de les utiliser pour les alertes :

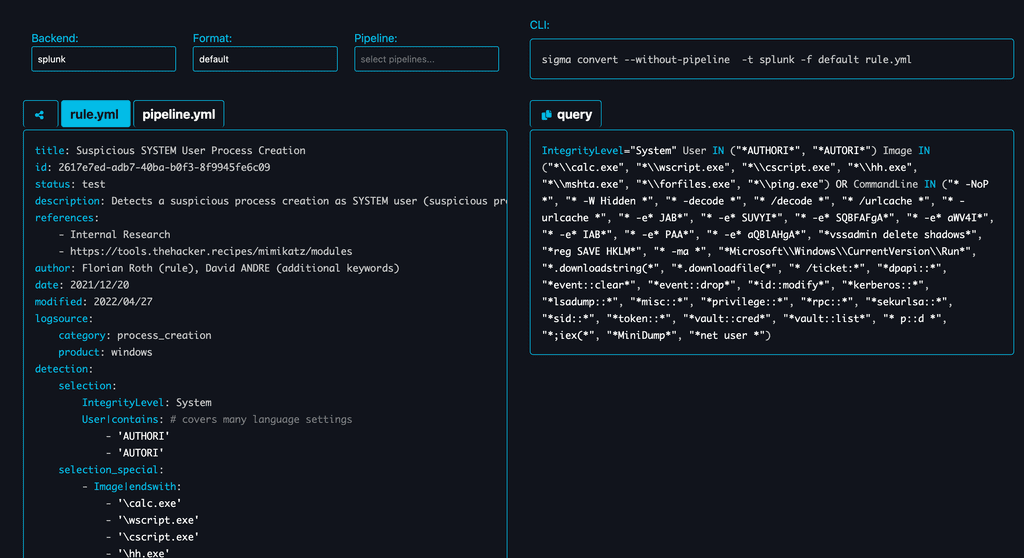

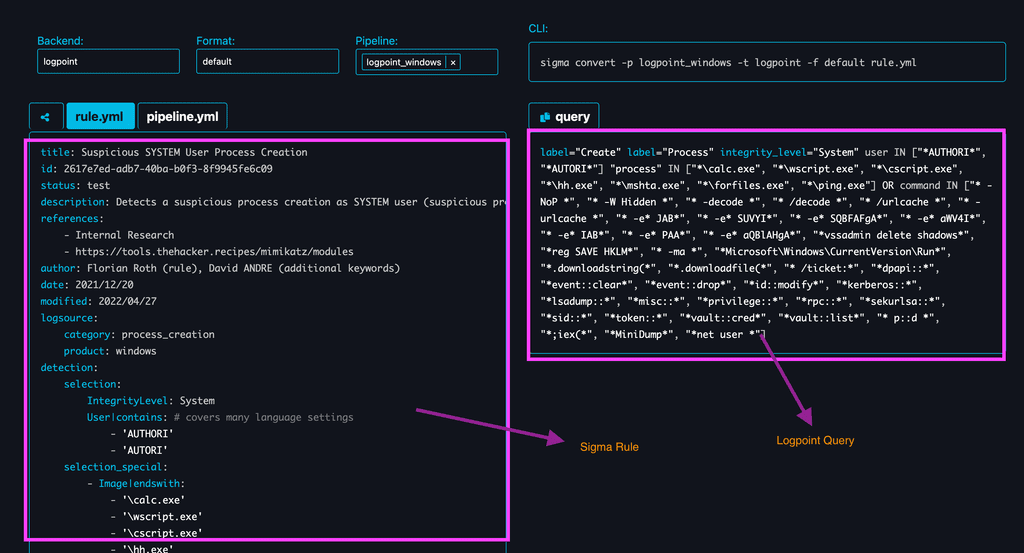

Utilisation de SigConverter (outil Web)

- Vous pouvez accéder au site Web sigconverter. En visitant la page, vous verrez une page similaire à la capture d’écran ci-dessous.

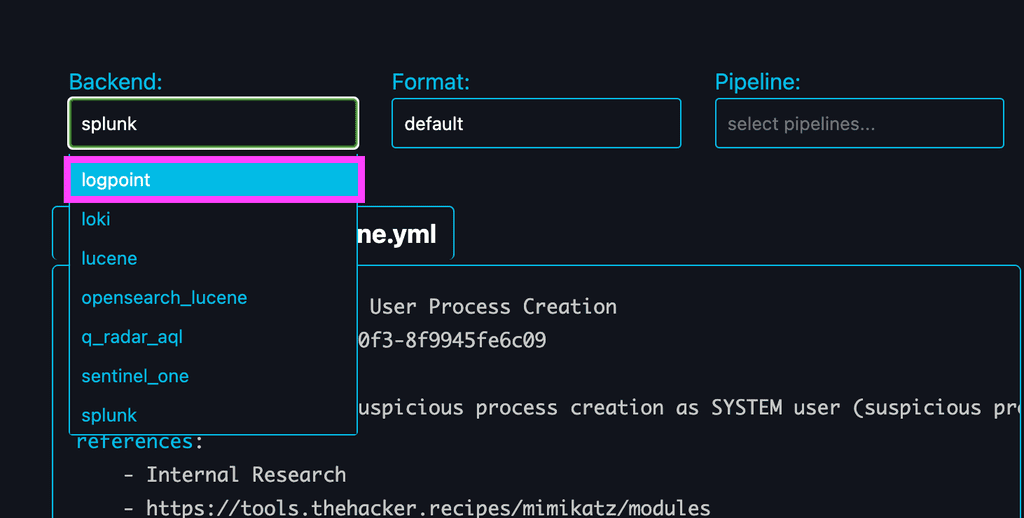

- Sélectionnez le Backend :

-

- En haut à gauche de la page, vous verrez une liste déroulante pour choisir le backend.

- Cliquez sur la liste déroulante et une liste de backends apparaîtra.

- Dans les options, sélectionnez « logpoint » comme backend.

- Laissez le Format inchangé.

-

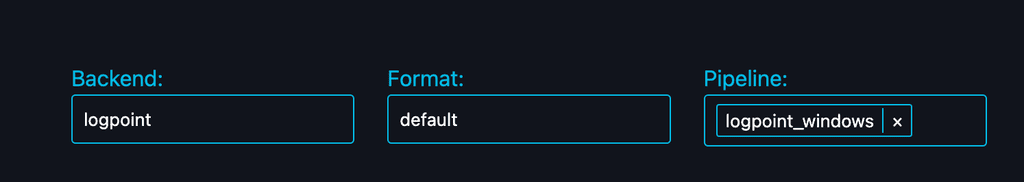

Choisissez le Pipeline :

- À côté des menus déroulants Backend et Format, vous trouverez une section intitulée « Pipeline ».

- Utilisez la barre de recherche pour saisir « logpoint » et filtrer les pipelines disponibles.

- Parmi les résultats, sélectionnez le pipeline « logpoint_windows ».

-

Une fois que vous avez sélectionné le pipeline, la requête Logpoint transformée apparaîtra instantanément sur le côté droit de la page.

-

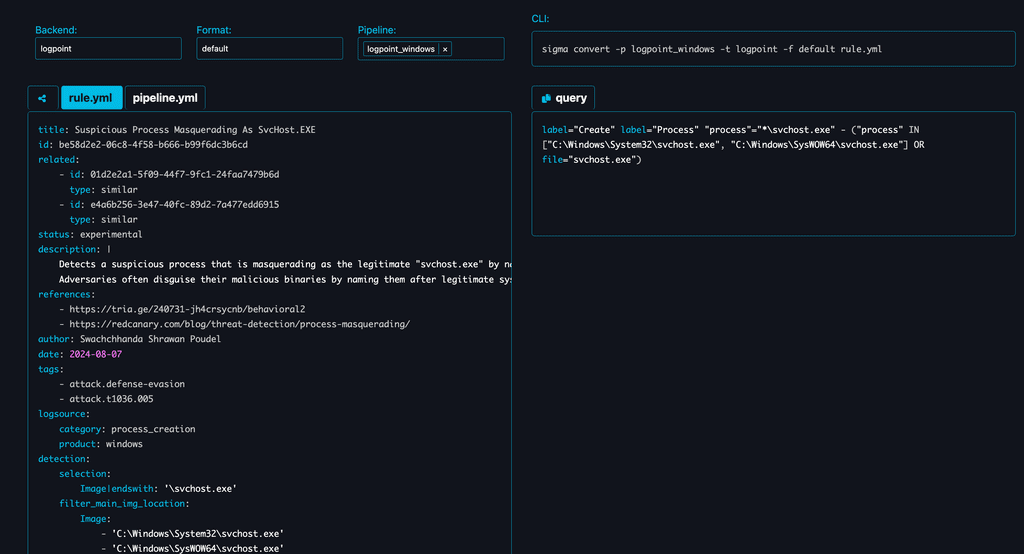

Pour convertir une règle Sigma spécifique, visitez le référentiel Sigma GitHub et sélectionnez votre règle Sigma préférée. Remplacez la règle Sigma par défaut sur le site Web SigConverter par celle que vous avez choisie. Par exemple, si vous souhaitez convertir la règle Suspicious Process Masquerading As SvcHost.EXE, copiez-la depuis GitHub et collez-la dans la zone dédiée à cette règle Sigma sur SigConverter.

-

Après avoir collé la règle Sigma souhaitée, SigConverter générera automatiquement la requête Logpoint correspondante sur le côté droit, prête à être utilisée dans Logpoint Alert.

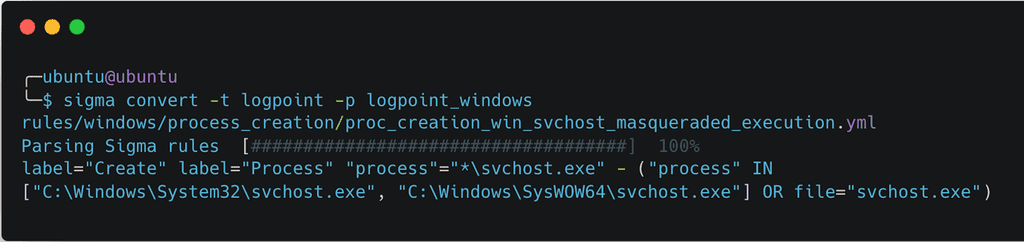

Utilisation de CLI Sigma

Exigences

- Pour utiliser Sigma CLI (Sigma Rule Converter) et sa bibliothèque sous-jacente, assurez-vous d'avoir installé Python version 3.8 ou supérieure.

- Installez la version 0.11.13 de pysigma dépendante. L'installation d'autres versions peut générer des erreurs.

-

Installez sigma-cli, un outil de ligne de commande pour la conversion des règles Sigma

-

Après avoir installé Sigma CLI, vous devez ajouter Logpoint backend plugin. Choisissez l'une des méthodes suivantes :

OU

Conversion des règles Sigma

Une fois les packages installés avec succès, vous pouvez convertir les règles Sigma en requêtes Logpoint à l'aide de la commande ci-dessous. Par exemple, pour convertir Suspicious Process Masquerading As SvcHost.EXE

Résultat

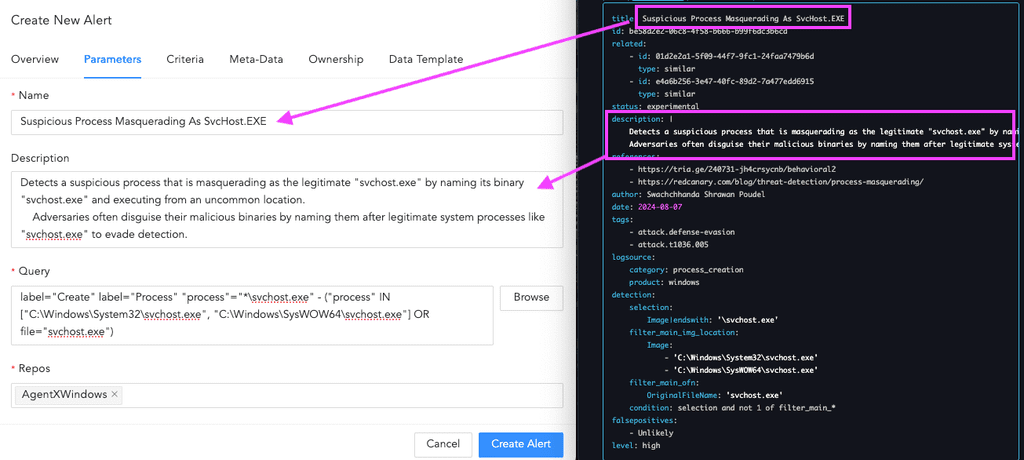

Création d'une alerte dans Logpoint

Après avoir converti la règle Sigma :

- Accédez à la section « Règles d'alerte » de Logpoint.

- Créez une nouvelle alerte :

- Nom : utilisez le nom de la règle Sigma ou votre nom préféré.

- Description : utilisez la description de la règle Sigma ou personnalisez-la.

- Collez la requête traduite dans le champ de requête.

-

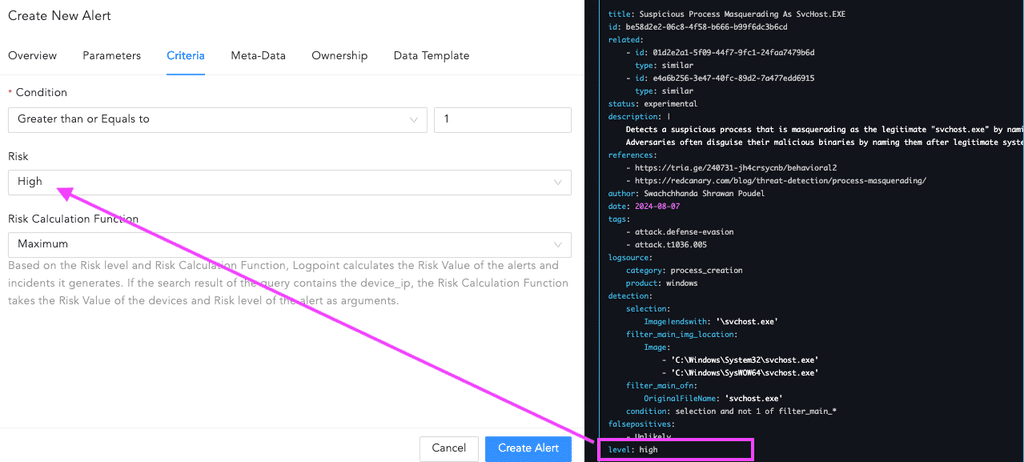

Configurez les critères

Après avoir configuré les données dans la section des paramètres, procédez à la configuration des conditions et du niveau de risque dans la section des critères. Définissez la condition en la positionnant sur « supérieur ou égal à 1 » pour garantir que l'alerte se déclenchera en fonction du seuil spécifié. Mappez le niveau de risque avec les champs de niveau Sigma.

-

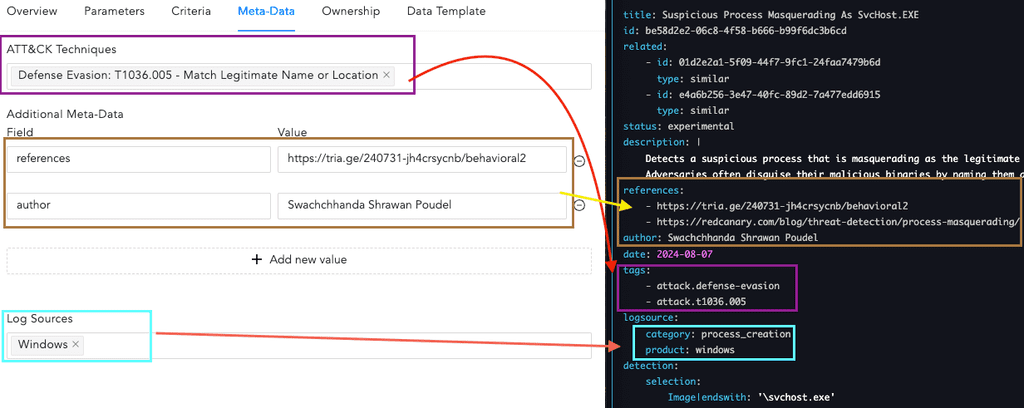

Configurez les métadonnées

De plus, les métadonnées de l'alerte peuvent également être mappées avec les champs de la règle Sigma. Le champ des techniques ATT&CK est mappé avec le champ des balises de la règle Sigma. Les sources de log peuvent être mappées avec le produit de l'objet logsource de la règle Sigma. Des champs de métadonnées supplémentaires tels que les auteurs et les références peuvent également être ajoutés.

-

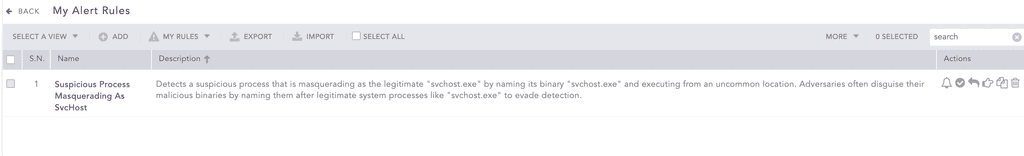

Maintenant que tout est configuré, l'alerte est prête à être créée et déployée.

-

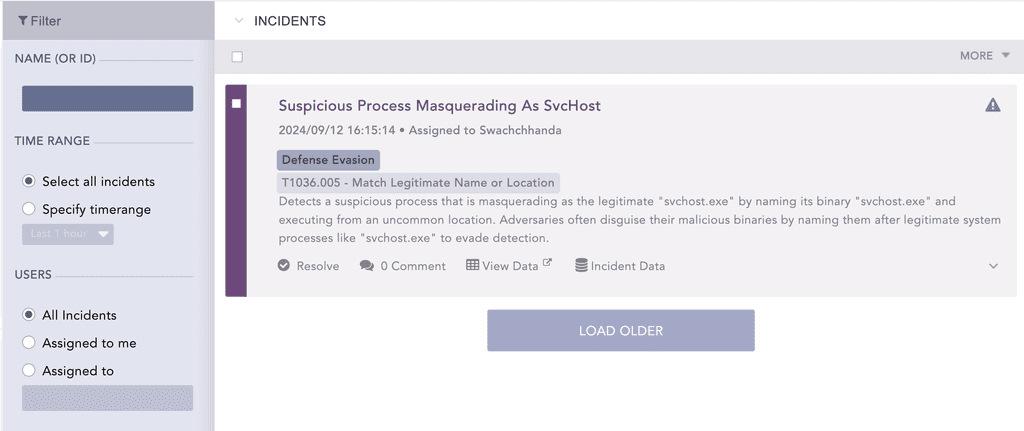

Une fois active, l'alerte surveillera les événements spécifiés et dès qu'un événement associé sera détecté, elle déclenchera un incident.

Conclusion

En suivant ces étapes, vous pouvez convertir en toute transparence les règles Sigma en requêtes Logpoint et configurer des alertes pour améliorer vos capacités de détection des menaces. Avec un mapping approprié des champs, des conditions et des métadonnées, votre alerte sera entièrement paramétrée pour déclencher des incidents dès que des événements pertinents seront détectés, améliorant ainsi la sécurité globale et la réactivité de votre environnement.

Signaler des problèmes

Si vous rencontrez des problèmes, vous pouvez toujours signaler un nouveau problème dans le backend Logpoint du projet GitHub pour pySigma.