Par Bhabesh Raj Rai, Associate Security Analytics Engineer

Détecter les attaques ciblant l’erreur humaine en utilisant la distance Damerau–Levenshtein

Plus les acteurs malveillants parviennent à ne pas être détectés, plus ils peuvent causer de dégâts. Pour continuer à rester hors de portée des radars, ces derniers exploitent les erreurs des utilisateurs et tentent de les duper en donnant à leurs charges virales les noms de processus système critiques ou courants.

Lors d’une récente attaque de cryptomining, les adversaires ont profité du processus hôte de service bien connu svchost. Les adversaires ont alors nommé leur charge virale svshost.exe, avec une légère faute d’orthographe qui a permis à ces acteurs malveillants de miner en secret Monero (XMRig).

Les cybercriminels utilisent souvent des mots courants légèrement modifiés pour pousser les utilisateurs à déclencher diverses attaques telles que le typosquattage et l’usurpation de processus système. Il est impératif que les analystes puissent utiliser en permanence des moyens nouveaux et variés pour détecter les violations résultant d’erreurs humaines, car la fréquence d’apparition de ces dernières augmente régulièrement d’année en année.

Selon le rapport Verizon 2020 Data Breach Investigations, les erreurs sont tout aussi courantes que les violations sociales, plus courantes que les malwares, et sont vraiment omniprésentes dans tous les secteurs. Il est vital pour les analystes en sécurité de traquer et de détecter régulièrement les attaques qui ciblent les erreurs humaines avant que les attaquants ne puissent causer des dégâts.

Détection des menaces avec le nouveau plugin ‘distance Damerau-Levenshtein’

Une façon d’identifier les attaques qui ciblent l’erreur humaine consiste à utiliser le nouveau plugin ‘distance Damerau-Levenshtein’ dans LogPoint.

La distance Damerau-Levenshtein fait référence à la distance entre deux mots qui est le plus petit nombre d’opérations (à base d’insertions, de suppressions, substitutions ou transpositions) nécessaires pour changer un mot en un autre. Par exemple, la distance Damerau-Levenshtein entre «svchost.exe» et «svchast.exe» est 1 (en remplaçant le «o» par un «a»).

Nous allons mettre en évidence deux cas d’usage clés dans lesquels le plugin ‘distance Damerau-Levenshtein’ peut aider à détecter des menaces qui, autrement, pourraient facilement passer inaperçues.

Détection de l’usurpation de processus critique

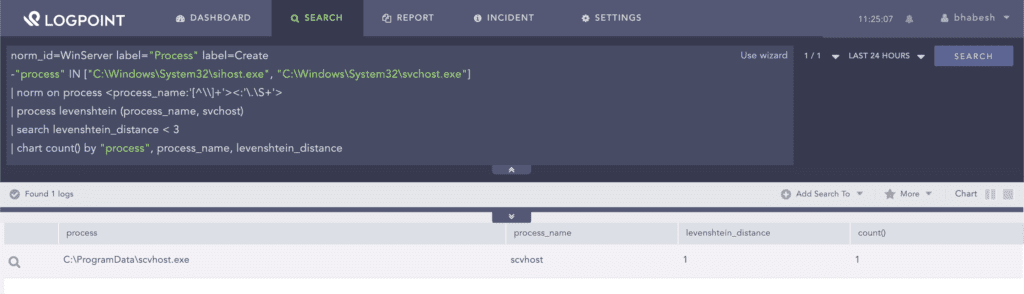

Détection de l’usurpation du processus svchost.exe à l’aide du plugin Damerau-Levenshtein

L’usurpation de processus est un moyen pour les attaquants d’accéder à votre système en donnant à un processus malveillant le même nom qu’un processus courant. Les analystes peuvent facilement rechercher des processus en cours d’exécution avec des noms qui peuvent prêter à confusion en récupérant les logs de création de processus à partir des endpoints. L’augmentation de la valeur de seuil augmentera les faux positifs, nous recommandons donc aux administrateurs de whitelister le bruit système légitime au niveau de la configuration.

Détecter une attaque de typosquatting

Le plugin ‘distance Damerau-Levenshtein’ est également utiliser dans la détection d’attaques de typosquatting visant votre entreprise. Le typosquattage est largement utilisé dans les arnaques au président pour se faire passer pour des cadres supérieurs de l’entreprise. Par exemple, si le domaine de votre entreprise est mycorp.com, les adversaires peuvent envoyer des emails de phishing à partir de domaines typo-squattés comme myc0rp.com afin de tromper les destinataires en leur faisant croire que les emails sont légitimes.

sender=* receiver=*

| norm on sender @<sender_domain:'\S+'>

| process levenshtein (sender_domain, mycorp.com)

| search levenshtein_distance < 3

Vous pouvez également rechercher d’éventuels domaines typo-squattés dans les logs du pare-feu.

device_category=Firewall domain=*

| process levenshtein (domain, mycorp.com)

| search levenshtein_distance < 3

Le plugin ‘distance Damerau-Levenshtein’ offre aux utilisateurs de LogPoint de nouvelles techniques pour traquer les menaces ciblant les erreurs humaines. En détectant dès le début les menaces telles que l’usurpation de processus et le typosquattage, les analystes pourront réduire l’impact et renforcer leurs défenses.