Par Ivan Vinogradov, Solution Architect, LogPoint

L’équipe Sandworm, un groupe d’acteurs malveillants connus, a exploité une vulnérabilité dans le Message Transfer Agent (MTA) Exim. Associé à l’agence russe GRU depuis août 2019, Sandworm a introduit la vulnérabilité CVE-2019-10149 dans la version 4.87 du logiciel Exim.

Les entreprises peuvent mitiger la vulnérabilité en installant les correctifs appropriés, et d’une manière générale, il ne s’agit pas d’un problème majeur si une politique de correctifs saine est en place. Étant donné que les acteurs malveillants utilisent généralement une vulnérabilité comme pivot pour atteindre d’autres objectifs, nous traiterons également la détection des vulnérabilités pertinentes.

Exploitation initiale

Le moyen le plus simple de détecter l’exploit avec LogPoint est une requête qui recherche des artefacts caractéristiques dans un message SMPT. La NSA recommande que la requête soit un champ de type destinataire SMTP contenant la combinaison ${run. Ainsi, nous pouvons imaginer que la requête la plus basique soit similaire à celle présentée ci-dessous :

norm_id=* sender=* receiver="*${run*"

Indicateurs de compromission (IOC)

Malheureusement, les connaissances actuelles en matière d’IOC concernant Sandworm sont limitées. Cependant, la surveillance de ces IOC réduirait considérablement votre risque, du moins jusqu’à ce qu’il y ait une meilleure compréhension de Sandworm. Jusqu’à présent, deux adresses IP ont été associées à Sandworm et peuvent être utilisées dans une requête :

source_address IN [95.216.13.196, 103.94.157.5]

De plus, on peut utiliser le domaine connu ‘hostapp [.] be’ (nettoyé) pour lancer une requête simple afin de rechercher une éventuelle attaque, par exemple :

norm_id=Exim domain=hostapp.be

Les analystes peuvent approfondir la requête, par exemple, s’il existe plusieurs appareils, il peut être possible de remplacer la requête par la séquence suivante :

label=SMTP hostapp.be

La requête peut être encore améliorée en se basant sur le fait que hostapp[.]be a une tendance à figurer comme domaine de l’expéditeur dans l’exploit :

label = SMPT sender = *hostapp.be*

La solution nécessite que vous ayez le package support Unix pour LogPoint et que les logs appropriés soient activés : surtout Mail Server, SSH et Command Line. Le package comprend un ensemble d’outils d’analyse des logs Linux. Il existe un large éventail de solutions que vous pouvez utiliser ici à l’aide de requêtes LogPoint, mais cela dépend de vos paramètres d’audit Linux.

La post-exploitation

Comme mentionné dans le document de la NSA, certaines activités sont suivies généralement par une exploitation :

- Ajout d’utilisateurs privilégiés.

- Désactivation des paramètres de sécurité réseau.

- Modifications SSH.

- Exécution de scripts.

Selon votre environnement, il existe différentes manières d’aborder la post-exploitation. En général, les analystes peuvent utiliser les labels de requête tels que «Utilisateur» et «Ajouter» comme méthode de détection à grande échelle. Par exemple :

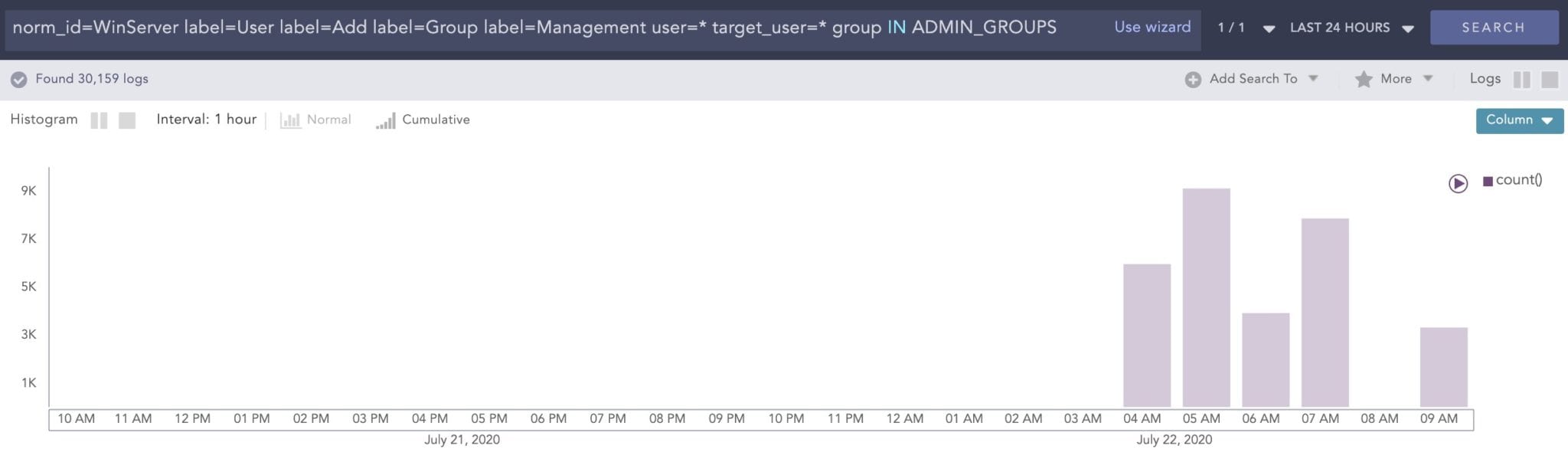

norm_id=WinServer label=User label=Add label=Group label=Management user=* target_user=* group IN ADMIN_GROUPS

La requête est très inclusive, mais elle est particulièrement utile si vous avez un timing précis en tête. Vous pouvez utiliser les éléments graphiques de l’interface de recherche pour voir rapidement l’augmentation au niveau de l’activité :

En conclusion

Rien ne remplace un ensemble mature et proactif de politiques de sécurité, en particulier lorsqu’il s’agit de maintenir les logiciels à jour. Cependant, l’un des objectifs que nous avons ici chez LogPoint est d’optimiser le potentiel de notre solution en matière de réduction des risques, d’augmentation de la transparence et d’assistance à la mitigiation, même lorsque vous ne disposez pas de toutes les ressources nécessaires.

![[🇫🇷 WEBINAIRE] – Je découvre Logpoint après Forum InCyber 2025](https://www.logpoint.com/wp-content/uploads/2025/03/webinaire-forum-incyber-2025-500x383.jpg)