Par Christian Have, LogPoint CTO

Les capacités SOAR permettent, au niveau de LogPoint, de passer de l’analyse de sécurité aux opérations de sécurité. Dans cet article, Christian Have, CTO de LogPoint, détaille cette transition qui permet de passer d’une détection à une réponse holistique.

Détecter une attaque n’est pas suffisant. En effet, les adversaires augmentent la rapidité et la sophistication de leurs cyberattaques, d’intensité faible à moyenne, lancées de manière incessante, étouffant ainsi toujours un peu plus les entreprises jusqu’à ce que mort s’ensuive. Comment, aujourd’hui, les responsables de la sécurité parviennent-ils, par le biais d’une simple détection, à identifier leurs failles afin de répondre aux attaques incessantes ?

Les RSSI/CISO sont confrontés à un déluge d’attaques qui fragilisent et mettent en péril la survie de leur entreprise. Du vol de données confidentielles aux activités de l’entreprise prises pour cible en passant par la rétention de données faisant l’objet d’une demande de rançon avec une éventuelle divulgation publique comme punition en cas de non-paiement, les RSSI sont constamment sollicités. Alors que les cyber-attaquants tentent en permanence d’affaiblir les défenses, il ne suffit pas de détecter les incidents. Une approche holistique devient plus importante que jamais.

Les adversaires augmentent la rapidité et la sophistication de leurs cyberattaques, d’intensité faible à moyenne, lancées de manière incessante, étouffant ainsi toujours un peu plus les entreprises jusqu’à ce que mort s’ensuive.

Shifting from security analytics to security operations

Je suis très fier de vous annoncer que LogPoint a fait l’acquisition de SecBI, éditeur de la technologie ‘Universal XDR‘ il y a quelques mois maintenant. Cette acquisition a été l’aboutissement d’une évolution au sein de LogPoint pour améliorer l’investigation d’incident qui a commencé il y a quelques années avec notre plateforme ‘Automatic Investigations’ (AI).

Nous avons conçu LogPoint AI pour adopter une approche basée sur les données au niveau des investigations en :

- Analysant comment les utilisateurs du système avaient agi afin de pouvoir reproduire les bons gestes la prochaine fois qu’un incident aurait lieu.

- Analysant les données qui ont été généralement associées à un incident et en utilisant des données similaires la prochaine fois qu’un incident se produirait.

- Apprenant des cas actifs et résolus et en utilisant des métadonnées pertinentes afin de réappliquer l’apprentissage à d’autres cas.

Par hasard, SecBI a recherché et développé une capacité de type ‘Autonomous Investigations’, qui a servi le même objectif à savoir accélérer le triage et l’investigation.

Avec l’annonce de notre nouvelle solution LogPoint SOAR, la recherche et le développement de ces fonctionnalités plus avancées en matière d’investigation ont trouvé leur place.

Je suis ravi de partager notre vision des opérations de sécurité ainsi que nos réflexions sur la manière avec laquelle, au niveau de LogPoint, ce passage des analyses de sécurité aux opérations de sécurité impactera nos clients dans les années à venir.

Prise de décision basée sur les données pour les analystes et les RSSI/CISO

Un équilibre de plus en plus critique que les équipes de sécurité, en particulier les responsables de la sécurité, doivent trouver concerne le besoin en ressources.

Pour le RSSI/CISO, avoir la capacité de déterminer si un contrôle de sécurité spécifique est véritablement indispensable et fournira des informations exploitables, tout en justifiant le coût généré par rapport à un autre contrôle ou à un fournisseur de service expert externe, est inestimable.

L’analyste en sécurité doit pouvoir trouver ce même équilibre. Ce dernier travaille-t-il sur le bon incident, couvre-t-il un groupe de systèmes pertinent et dispose-t-il de la quantité d’informations contextuelles appropriée concernant les tactiques, techniques et procédures (TTP) utilisées par les acteurs malveillants ?

Surveiller et valider les performances en matière de protection des personnes, des processus et des contrôles qui défendent l’entreprise

Le problème majeur en matière de sécurité est que vous ne savez jamais quand vous en avez fait assez. Il ne s’agit pas d’un problème qui sera résolu de sitôt étant donné les changements au niveau du paysage des menaces, du comportement des acteurs malveillants et des avancées en matière de technologies de détection et de réponse. Etant donné que nous ne pouvons pas nous débarrasser aussi facilement de ce problème, nous sommes donc obligés d’évaluer quantitativement notre posture de sécurité. Avec une telle évaluation, nous pouvons donc savoir si notre posture s’améliore ou non. La validation quantitative de cette posture de sécurité semble avancée et complexe, mais en réalité, c’est assez simple.

Les grandes entreprises connaissent et utilisent les technologies BAS (Breach and Attack Simulation) pour instrumenter leurs contrôles de sécurité et simuler le comportement des attaquants tout en surveillant de près la façon dont les contrôles de sécurité fonctionnent. Si votre entreprise est prête à travailler de cette manière structurée avec une validation de la posture de sécurité, c’est parfait ! Cependant, pour maximiser les performances des équipes de sécurité, des procédures et des contrôles, il est nécessaire de mettre en œuvre ces validations en se basant sur des attaques réelles.

Le problème majeur en matière de sécurité est que vous ne savez jamais quand vous en avez fait assez. Il ne s’agit pas d’un problème qui sera résolu de sitôt.

Chez LogPoint, nous travaillons avec des centaines d’entreprises pour évaluer les performances des contrôles de sécurité, non pas via l’instrumentation de ces derniers, mais en mesurant au quotidien les performances réelles de ces contrôles.

WNous révolutionnons la manière avec laquelle les équipes de sécurité abordent les capacités et les processus de leurs contrôles avec nos mesures réelles. Nous donnons aux RSSI/CISO un moyen basé sur les données afin de savoir où investir exactement au niveau de l’infrastructure, du paysage des processus ou du domaine de compétence.

Gestion de l’évaluation quantitative des contrôles de sécurité

LogPoint AI mesure le comportement des analystes, les performances du playbook, les résultats de l’orchestration et peut tirer des conclusions. Prenons un exemple :

Votre SIEM génère une alerte concernant le ransomware Conti :

- Une alerte a été déclenchée faisant référence à l’effrayant WMI (T1047) :

- Collecte automatique du contexte

- Connection de l’alerte à la technique ATT&CK

- Votre playbook de remédiation démarre instantanément :

- Mise en quarantaine de la machine.

- Préparation de la machine pour un nettoyage à distance.

- Vérification du SIEM concernant des alertes et des logs similaires afin de contenir la violation.

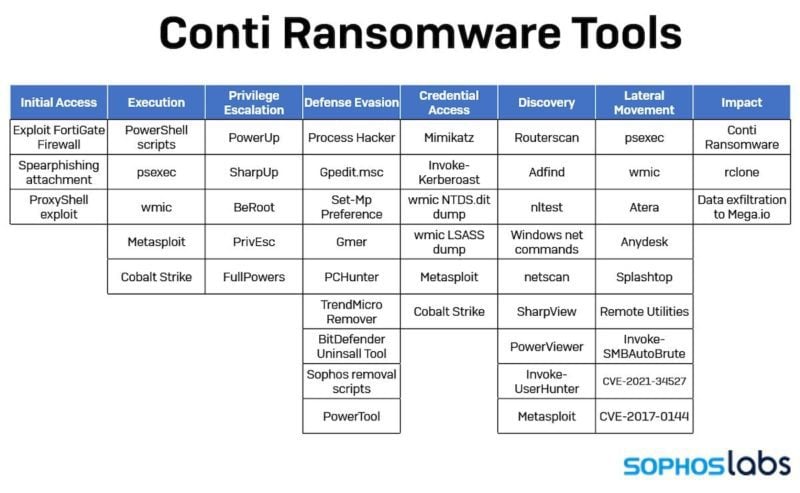

Conti utilise différentes méthodes pour pénétrer au sein de votre réseau, la plus courante étant celle qui exploite la plateforme Web de Microsoft Exchange Server.

Donc, que s’est-il passé exactement ? Eh bien, il y a eu une activité malveillante avant que nos contrôles ne soient pleinement efficaces. Nous avons découvert en évaluant les TTP de l’attaquant que le ransomware Conti avait créé un Web shell et exécuté des scripts PowerShell afin de sécuriser un accès plus permanent. Ensuite, Conti lance des reconnaissances internes et se déplace même latéralement au sein du réseau et ainsi de suite. Les SophosLabs proposent une excellente vue d’ensemble des outils qui nous donne un bon aperçu du comportement de Conti.

Il est important de souligner le retard avec lequel WMIC a été identifié au niveau de la séquence des événements et des outils déployés (Lateral Movement), alors qu’il constitue le point de départ de l’alerte SIEM.

Du point de vue des opérations de sécurité, c’est une très bonne chose que nous ayons pu détecter et peut-être même empêcher l’exfiltration et le chiffrement des données qui aurait pu en découler, évitant ainsi une éventuelle attaque de ransomware. Cependant, nous avons détecté l’attaque trop tardivement et le nettoyage a été coûteux. Quelles améliorations devons-nous apporter en tant qu’entreprise de sécurité pour permettre une détection plus précoce ?

- Avons-nous manqué de capacités EDR (Endpoint Detection and Response) adéquates ?

- Nos capacités en matière de proxy et de pare-feu ont-elles échoué ?

- Pourquoi notre plateforme de threat intelligence n’a-t-elle pas pu localiser Metasploit ou mimikatz au niveau des machines ciblées ?

L’orchestration est la clé d’une détection plus précoce

Bien sûr, il est facile de chercher à comprendre ce que nous aurions pu mieux faire. Pour prendre une longueur d’avance en tant qu’équipe de sécurité, nous devons instrumenter notre plateforme d’opérations de sécurité. Heureusement, l’aspect orchestration de l’automatisation de la sécurité est le pilier incontournable pour améliorer les opérations de sécurité.

Les playbooks vont ainsi être connectés aux capacités EDR, aux pare-feu et proxys, ainsi qu’aux plateformes de threat-intel. À mesure que les playbooks évolueront avec l’entreprise et que les analystes continueront de les affiner, la visibilité au niveau des opérations de sécurité augmentera.

Pour prendre une longueur d’avance en tant qu’équipe de sécurité, nous devons instrumenter notre plateforme d’opérations de sécurité.

Si nous avons un bon EDR en place, pourquoi ne détecte-t-il pas le ransomware Conti ? Est-il mal configuré ? Avons-nous réussi à le déployer correctement dans tous les endroits les plus critiques ?

Supposons que nous sachions qu’un autre éditeur de threat-intel prétend être en mesure de détecter Conti. Dans ce cas, nous savons que nous aurions pu signaler un comportement beaucoup plus tôt et empêcher un mouvement latéral avec la bonne capacité en matière de Threat-Intel (TI).

Lorsque les équipes de sécurité évaluent une nouvelle solution, telle qu’une capacité EDR, elles peuvent la mettre à l’épreuve avec les playbooks existants et l’actuel écosystème en matière de contrôle de sécurité. Les résultats nous donnent alors un moyen standard d’évaluer la manière avec laquelle nous déployons la technologie et, bien sûr, la technologie elle-même.

L’avenir de LogPoint SOAR

Les capacités SOAR permettent, au niveau de LogPoint, de passer de l’analyse de sécurité aux opérations de sécurité. Les solutions SIEM qui génèrent des alertes sont excellentes, mais une solution offrant une approche holistique au niveau des opérations de sécurité est préférable. Les opérations de sécurité vont au-delà de l’automatisation de tâches répétitives, orchestrant la manière avec laquelle les contrôles de sécurité fonctionnent et la façon dont les playbooks tentent de relier ensemble tous les éléments. Avec une approche holistique, vous utilisez les données provenant de l’exécution des playbooks pour découvrir les lacunes au niveau des contrôles, des processus et même des performances du personnel de sécurité.

Une fois les lacunes identifiées et grâce à une méthode d’évaluation des performances de sécurité basée sur les données, les RSSI/CISO ont désormais un langage commun pour discuter des potentiels investissements dans le produit X versus le produit Y, ou versus une solution MDR ou bien encore versus un service Z. Les RSSI/CISO peuvent ainsi étayer leurs discussions avec des données qu’ils peuvent présenter à l’équipe de sécurité et aux services financiers.

Avec une approche holistique, vous utilisez les données provenant de l’exécution des playbooks pour découvrir les lacunes au niveau des contrôles, des processus et même des performances du personnel de sécurité.

Multiplier les technologies via l’intégration

Du côté des technologies, nous investissons dans la fusion des capacités SIEM, SOAR, UEBA et EDR afin de soutenir notre vision qui consiste à aller davantage vers des opérations de sécurité holistiques. Actuellement, LogPoint SOAR s’intègre à plus de 800 plateformes technologiques distinctes et peut mener de nombreuses actions au sein de chaque produit. L’intégration est la base qui permet, bien sûr, une évaluation quantitative mais aussi une automatisation et une orchestration autour desquelles nous concevons les playbooks.

Et après ?

Nous déployons maintenant LogPoint AI avec nos clients et nous constatons déjà une réduction significative du temps passé par les équipes pour investiguer les violations. Les équipes peuvent également évaluer la manière avec laquelle elles réagissent aux incidents.

Au cours des prochains mois, nous partagerons davantage avec vous sur notre manière d’accélérer encore plus notre approche holistique avec les initiatives SaaS sur lesquelles nous travaillons ainsi que de nouveaux lancements de produit. Restez à l’écoute !