Faits marquants

-

Le phishing est la forme de cybercriminalité la plus courante, avec environ 3,4 milliards de spams envoyés chaque jour.

-

Les attaquants dépensaient entre 200 et 1 000 dollars par jour pour mener des campagnes de phishing.

-

Au cours des six derniers mois, on estime que les utilisateurs n’ont signalé des tentatives de phishing que dans 11,3 % des cas.

-

Google bloque chaque jour environ 100 millions d’emails de phishing.

Les êtres humains sont émotifs et peuvent être facilement manipulés par des émotions telles que l’avidité, la peur et le désir. Les attaquants exploitent ces vulnérabilités par le biais d'attaques d'ingénierie sociale, en particulier dans le cadre de campagnes malveillantes utilisant la messagerie électronique. Ce type d'attaque par email s'est répandu ces dernières années, ce qui fait que les analystes ont perdu beaucoup de temps à investiguer ces courriers électroniques suspects. Nos experts en sécurité chez Logpoint ont travaillé sans relâche pour créer des playbooks qui peuvent aider les entreprises à mener leurs investigations et lancer leurs réponses. Il est révolu le temps où les analystes devaient passer des dizaines d'heures à collecter des données, à enrichir les IOC (Indicateurs de Compromission), à investiguer et à répondre. Le playbook peut réduire considérablement le temps moyen entre la détection et la réponse, le ramenant à son plus bas niveau historique.

Contexte

Le phishing étant courant dans le domaine de l'ingénierie sociale, les attaquants ciblent souvent les grandes entreprises avec des campagnes de spear-phishing et de whaling. Avec une sensibilisation accrue à la sécurité, ces emails sont généralement signalés à l'équipe de sécurité. Cependant, les acteurs malveillants intègrent souvent de nouvelles techniques qui rendent le phishing difficile à détecter et à comprendre par les utilisateurs. L'équipe de sécurité doit donc agir rapidement pour rassembler toutes les données nécessaires pour pouvoir prendre des décisions mieux éclairées. C'est aussi simple que de cliquer sur un bouton, et tous les éléments de preuve cruciaux apparaissent alors dans le cas en question.

Le playbook peut être déclenché soit par des incidents, soit exécuté manuellement. Ci-dessous, nous allons vous présenter l'exécution manuelle de ce dernier mais aussi le cas où il peut être déclenché automatiquement.

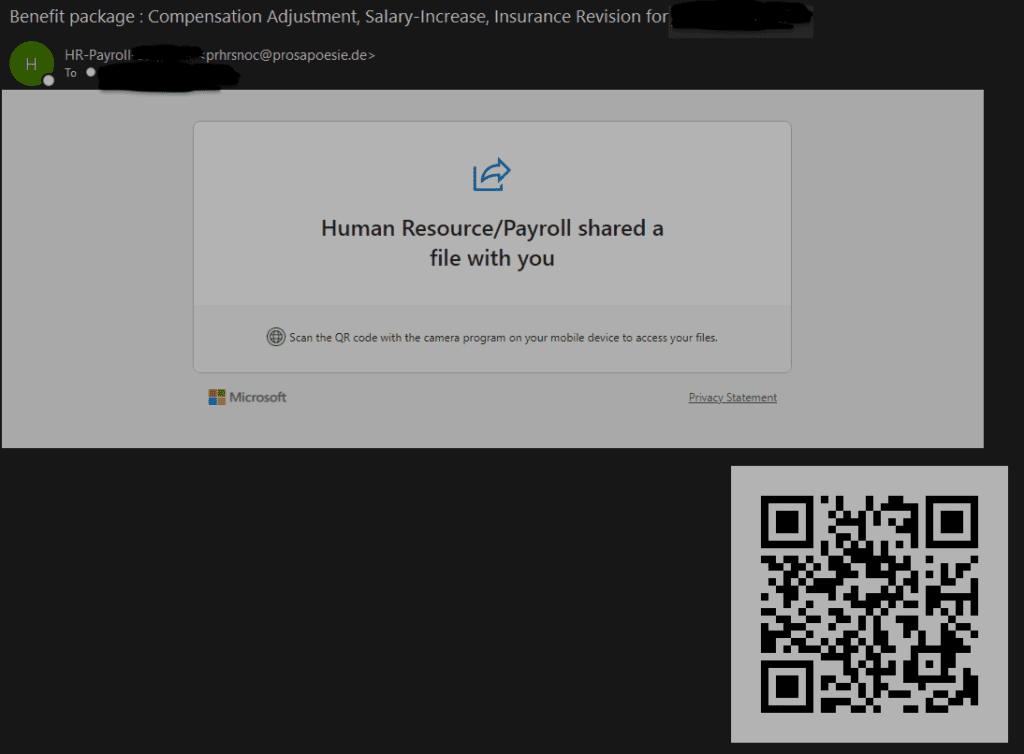

Dernière tendance des attaques de phishing

Il y a eu une augmentation des emails de phishing utilisant des QR codes comme source d'attaque. Surnommé Quishing, il est très difficile à détecter par la passerelle de sécurité de la messagerie et est facilement transmis à l'utilisateur. Bien que le contenu des emails de phishing reste le même ; en général il s’agit du récit de problèmes ou incidents urgents en demandant au destinataire de suivre le lien. Cependant, dans ce cas, le lien a été remplacé par un QR code qui doit être scanné par une caméra, généralement via un appareil mobile. C'est une méthode simple mais efficace pour contourner la sécurité des emails.

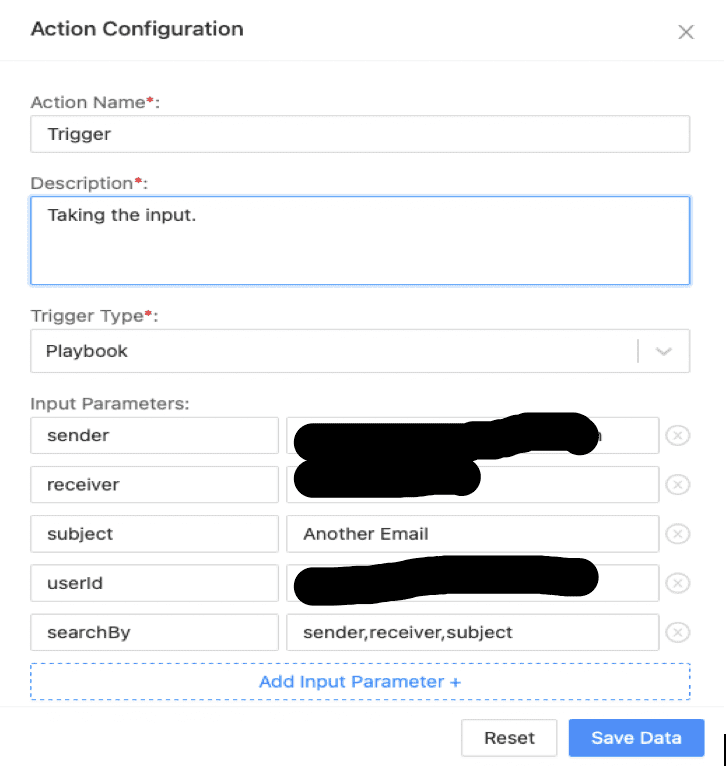

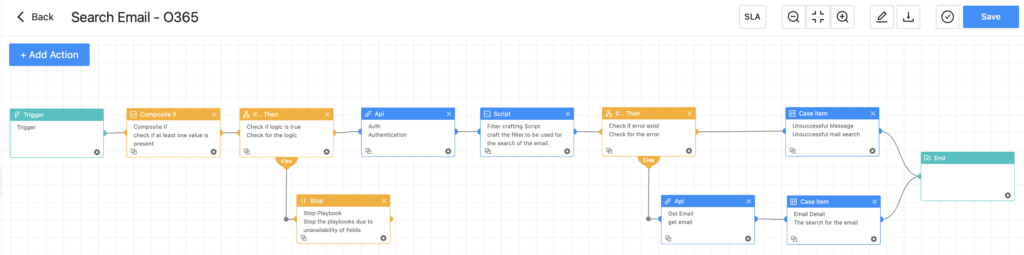

Investigation

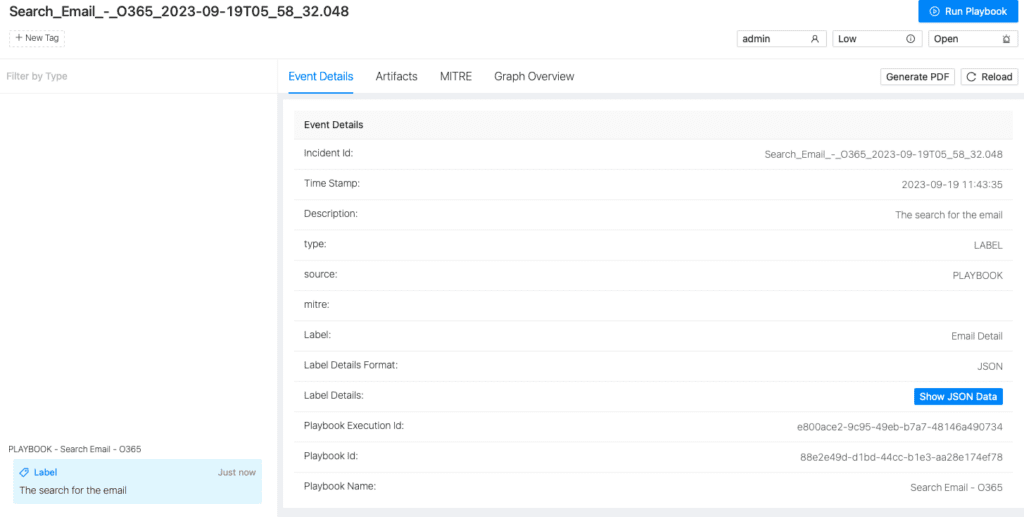

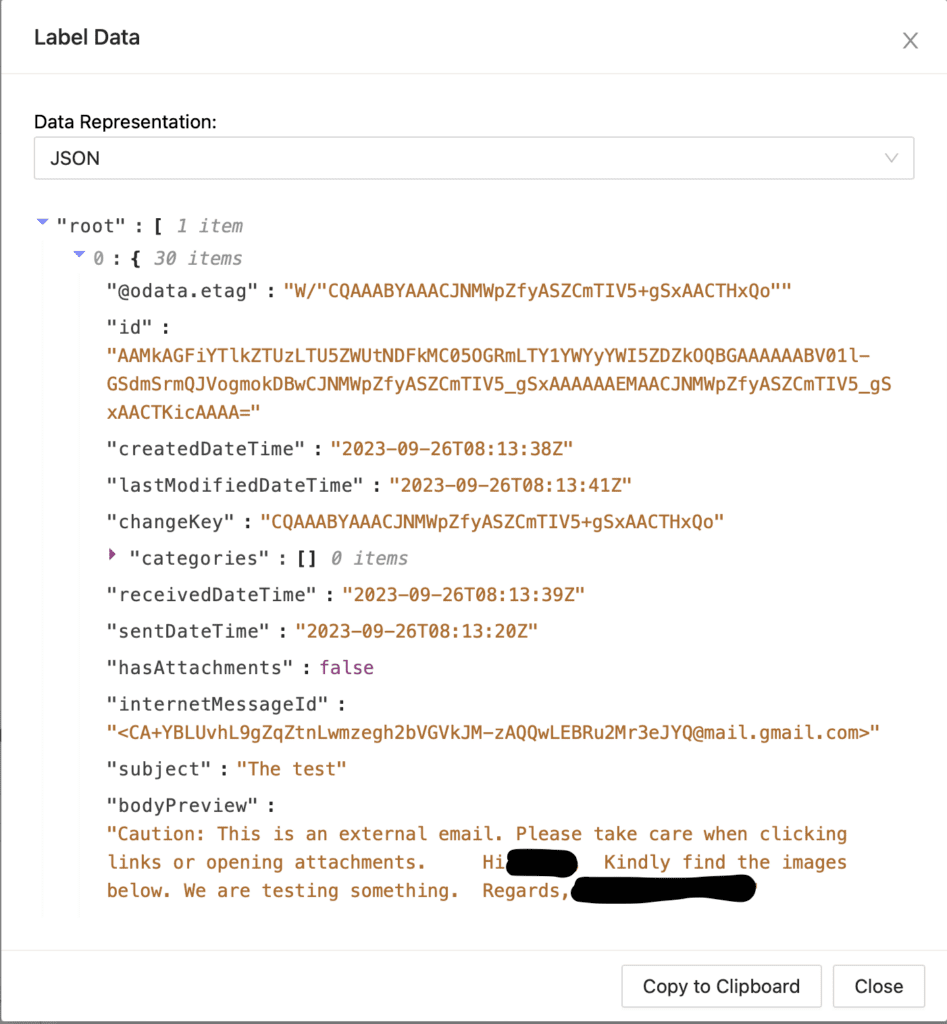

Pour lancer l'investigation, nous avons besoin de message_id. Il s'agit du champ id dans la sortie fournie par O365. Veuillez ne pas le confondre avec internetMessageId. Cette tâche peut être accomplie à l'aide du playbook nommé « Search Email - O365 », qui accepte des entrées telles que l'expéditeur, le destinataire, l’objet, l'ID utilisateur et la recherche. Ce playbook effectue une recherche dans la boîte de réception de l'utilisateur, en utilisant les paramètres fournis en paramètres d’entrée du playbook et génère message_id qui est ensuite utilisé pour identifier l'email de manière unique au niveau de la boîte de réception.

Les paramètres d'entrée tels que l’expéditeur, le destinataire et l’objet sont facultatifs mais nécessitent au moins un paramètre pour lancer la recherche. En fournissant les trois paramètres, la recherche converge plus facilement vers l’email concerné. Après avoir exécuté ce playbook, le résultat peut être trouvé dans les Cas. Cliquez sur « Afficher les données Json » (Show Json Data) qui affichera alors tous les résultats renvoyés pour la recherche.

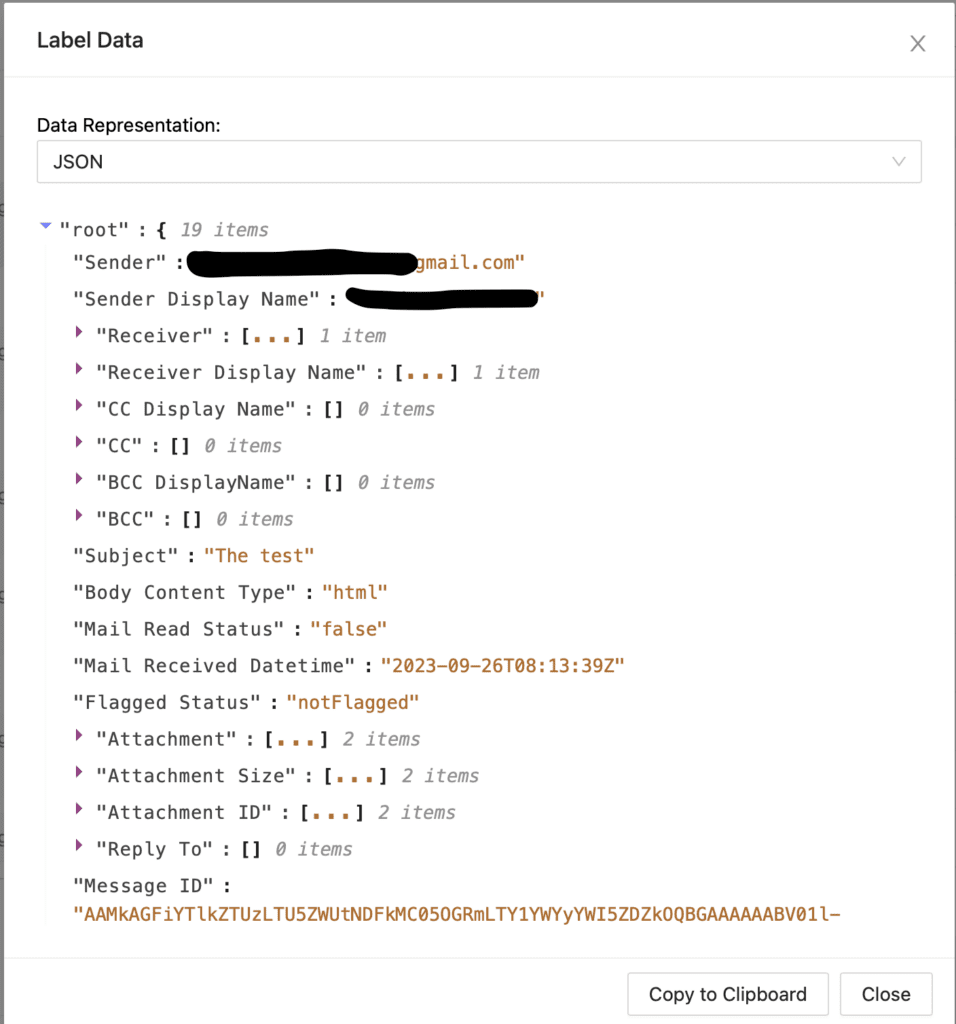

Il peut y avoir plusieurs résultats en fonction de la variable d'entrée. Nous vous recommandons d'examiner manuellement ces résultats et d'extraire le ‘message ID’ spécifique. En cliquant sur l'instruction « Afficher les données JSON » (Show JSON Data), vous afficherez les détails de l'email comprenant le maximum d'informations requises, notamment l'état de lecture de l’email, nécessaires à l'investigation, comme indiqué ci-dessous.

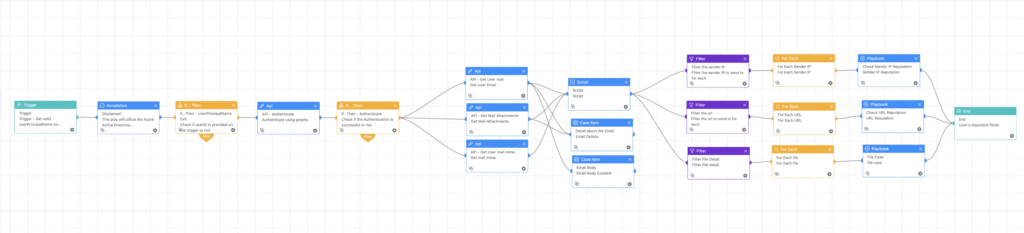

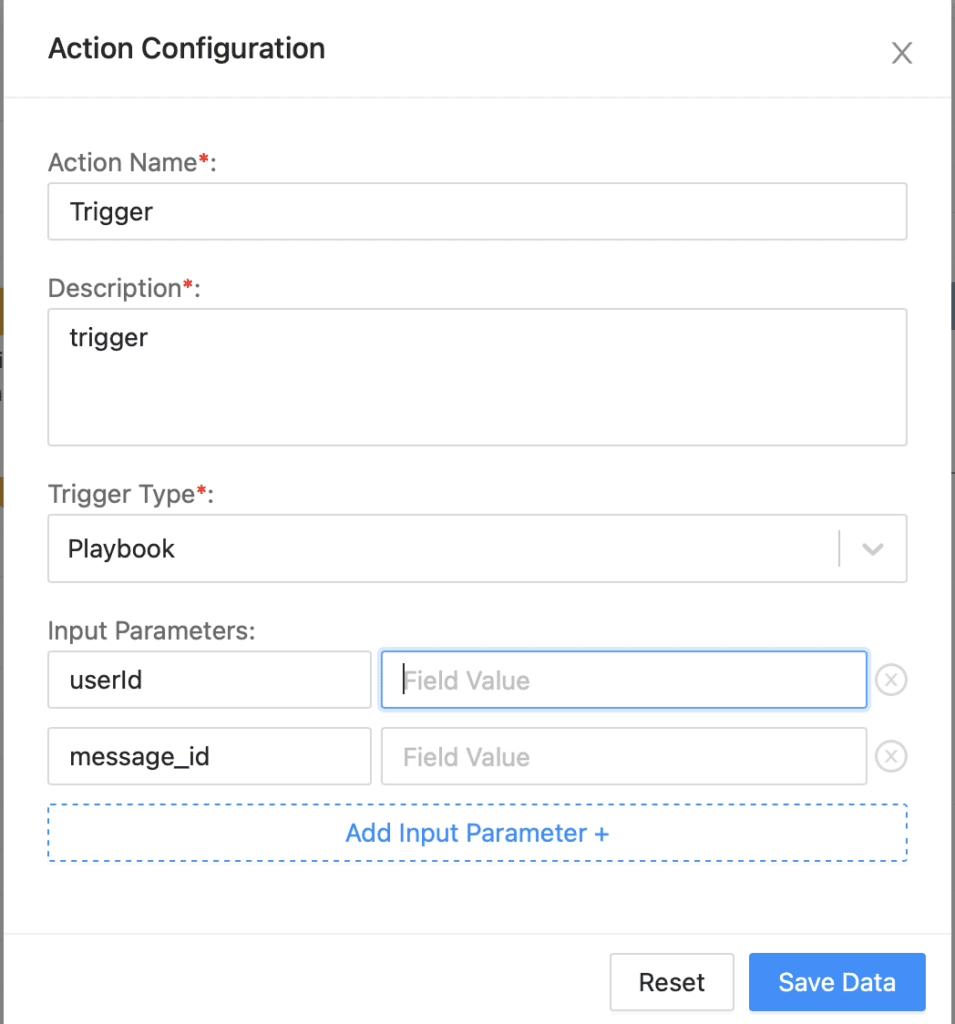

Après cette étape, nous pouvons passer à un autre playbook appelé « Email Forensics - Lite ». Dans ce playbook, nous avons deux entrées : userId et message_id. Ce playbook propose un large éventail d'actions et de scripts pour extraire autant de détails que possible.

Ce playbook collecte des informations telles que les détails de l'adresse IP de l'expéditeur, les détails de l'URL et les détails des pièces jointes, notamment les données QR. Ces artefacts sont extraits de l'en-tête du message, du corps de l'email et des pièces jointes incluses. À la lumière des récentes attaques de Quishing, nous avons également inclus le décodeur QR, qui scannera le QR code dans l'image ci-jointe et le décodera. Si les données contiennent une URL, elle sera ajoutée en tant qu'artefact. Les informations IP et URL extraites seront enrichies à l’aide de sources de renseignements sur les menaces (Threat Intelligence) telles que VirusTotal et RecordedFuture.

De plus, nous fournissons également le contenu du corps de l'email et même l'image jointe afin que les analystes puissent visualiser directement le contenu de l'email et bénéficier ainsi d’un autre point de vue.

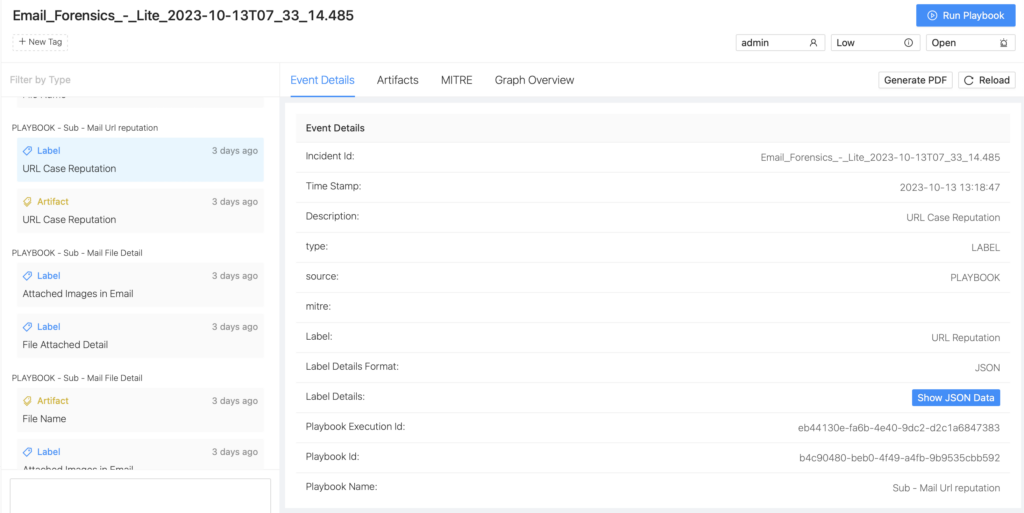

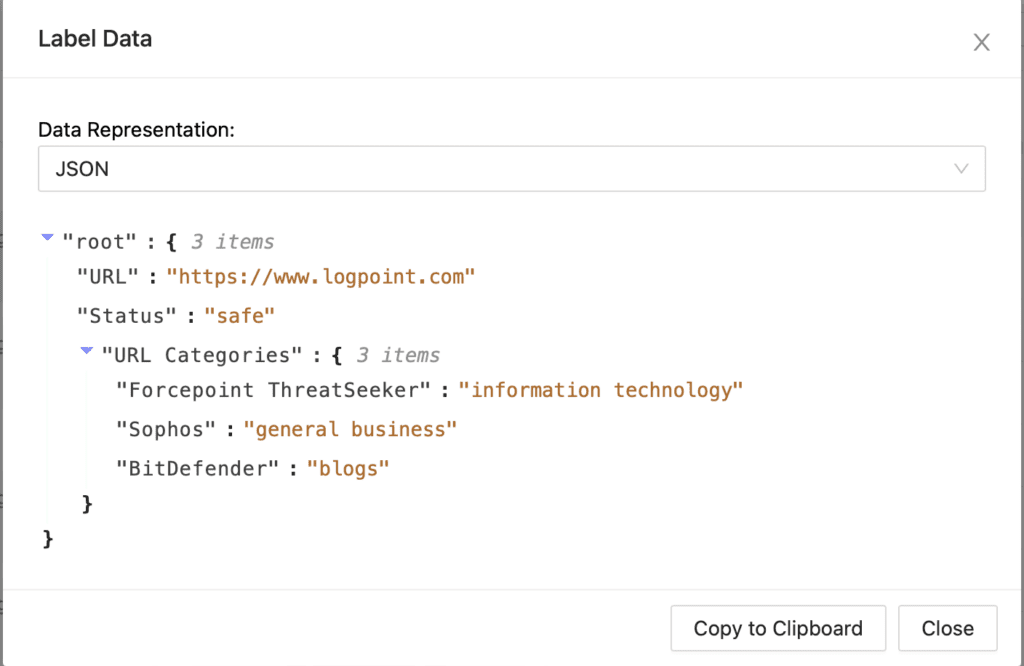

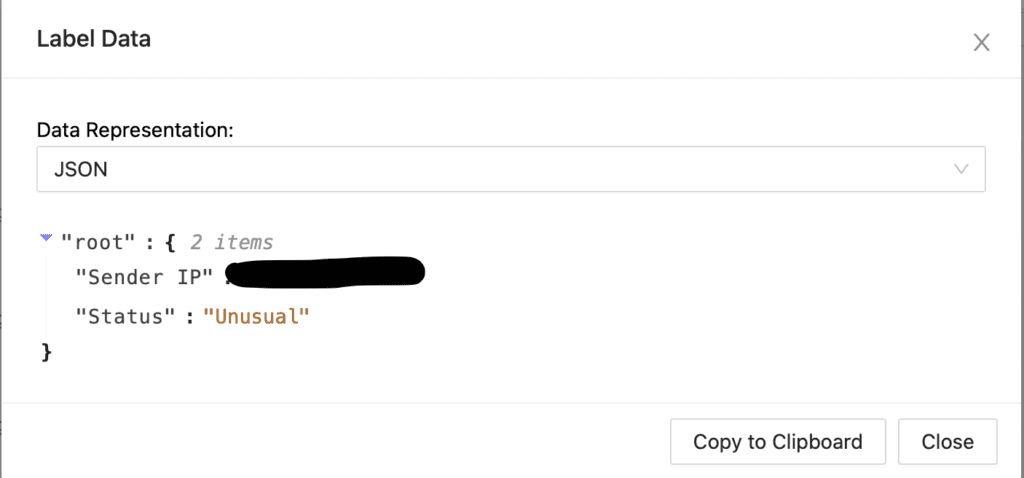

Ci-dessous, nous pouvons voir le cas de chaque URL/IP extraite avec sa réputation et son enrichissement.

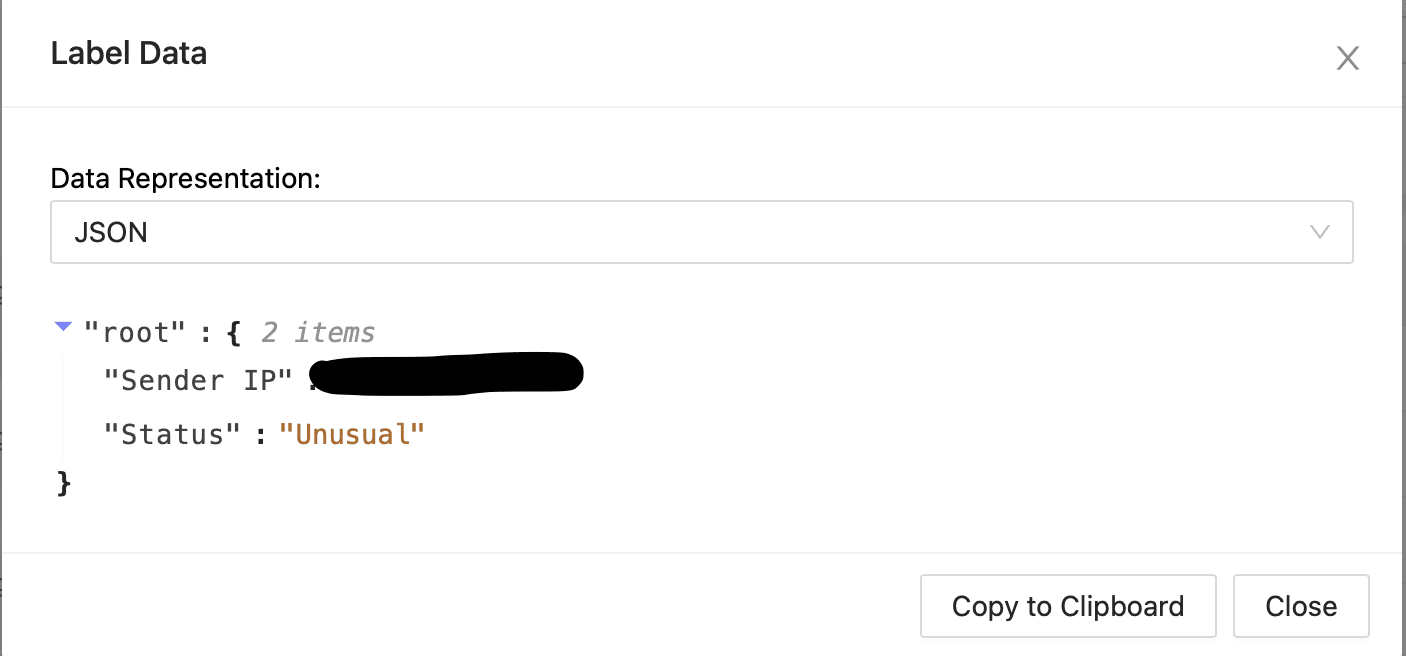

Ci-dessous, les résultats obtenus en cliquant sur « Afficher les données JSON » (Show JSON data) au niveau de la réputation du cas URL (URL Case Reputation) et de la réputation du cas IP (IP Case Reputation).

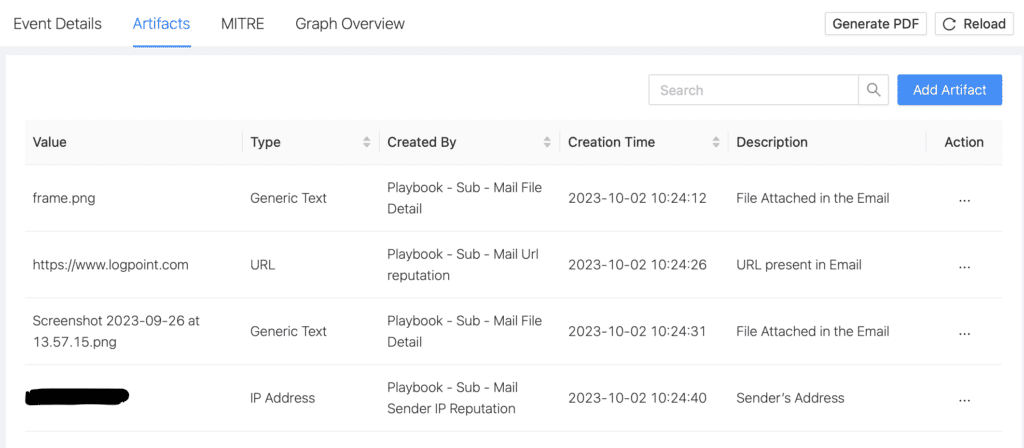

Toutes ces IP/URL et tout autre IoC sont ajoutés aux artefacts comme indiqué ci-dessous.

Pour faciliter l'investigation menée par l'analyste, nous avons également inclus toutes les informations supplémentaires qui pourraient être pertinentes.

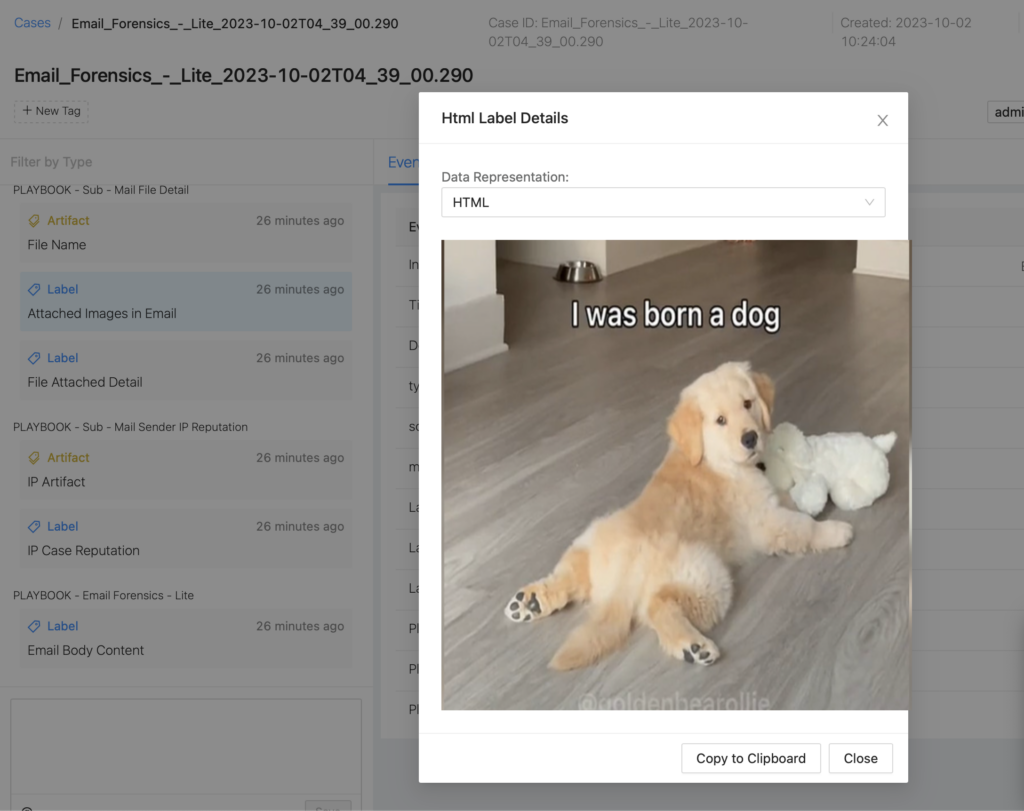

Pour faciliter l'investigation, les images qui ont été envoyées en pièce jointe seront également incluses dans notre cas.

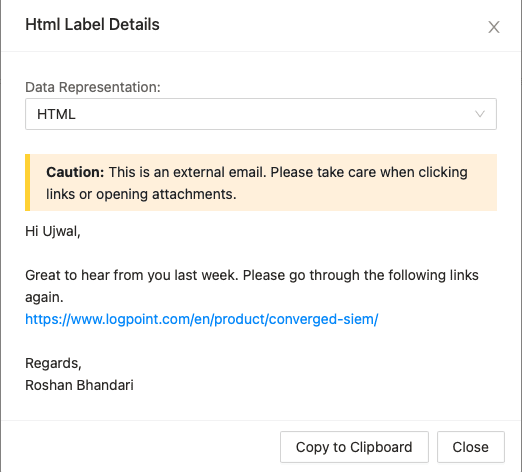

En cliquant sur « Afficher les données HTML » (Show HTML Data) :

Il s’agit du corps de l'email reçu. Cette information aidera l’analyste à repérer tout email de phishing/spam évident.

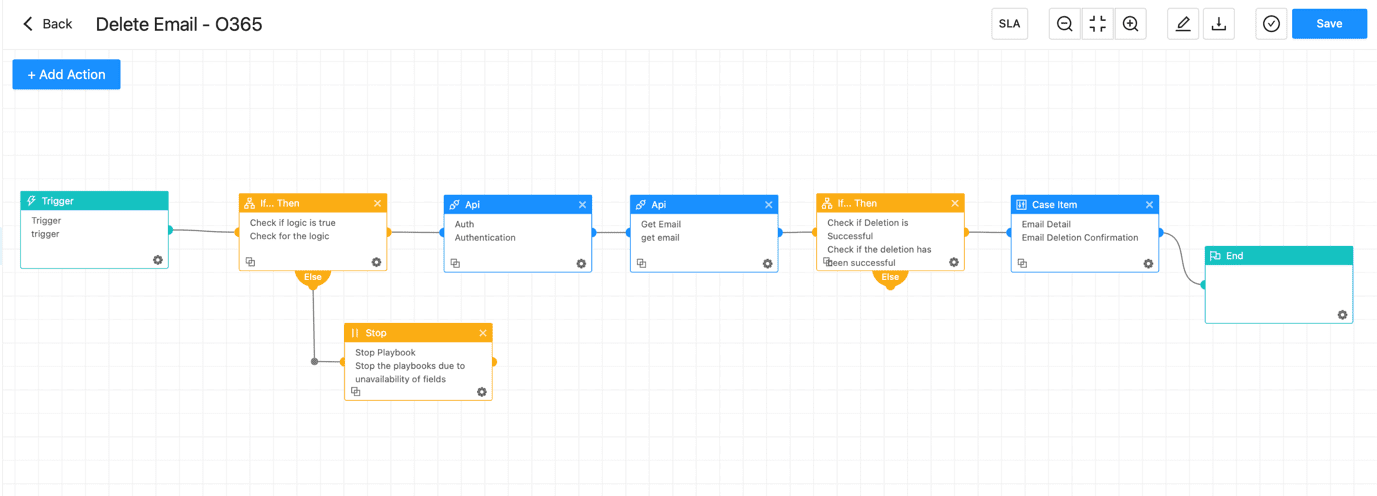

Réponse

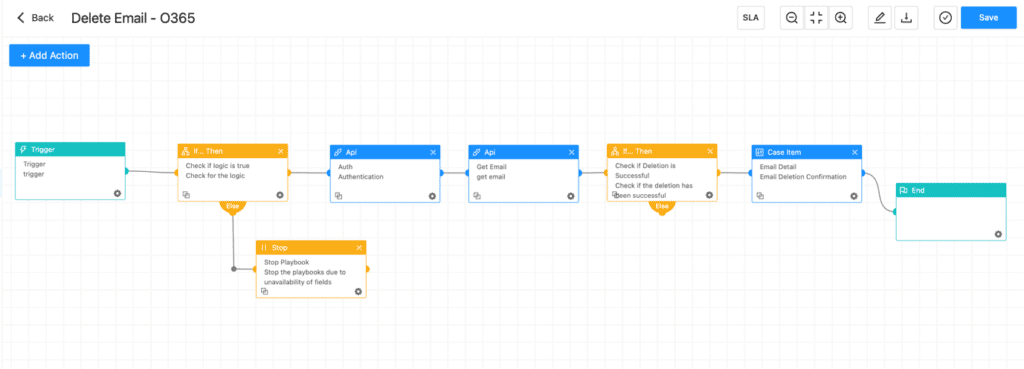

Avec toutes ces informations, nous pouvons conclure sur la classification de l'email, s'il est malveillant, s’il s’agit de phishing ou bien s’il est plutôt inoffensif. Si l’email est jugé dangereux, il doit être supprimé immédiatement. À cette fin, nous disposons d'un playbook « Delete Email - O365 », qui nécessite message_id (id) et userPrincipalName/userId comme données d’entrée pour supprimer l'email de la boîte de réception de l'utilisateur.

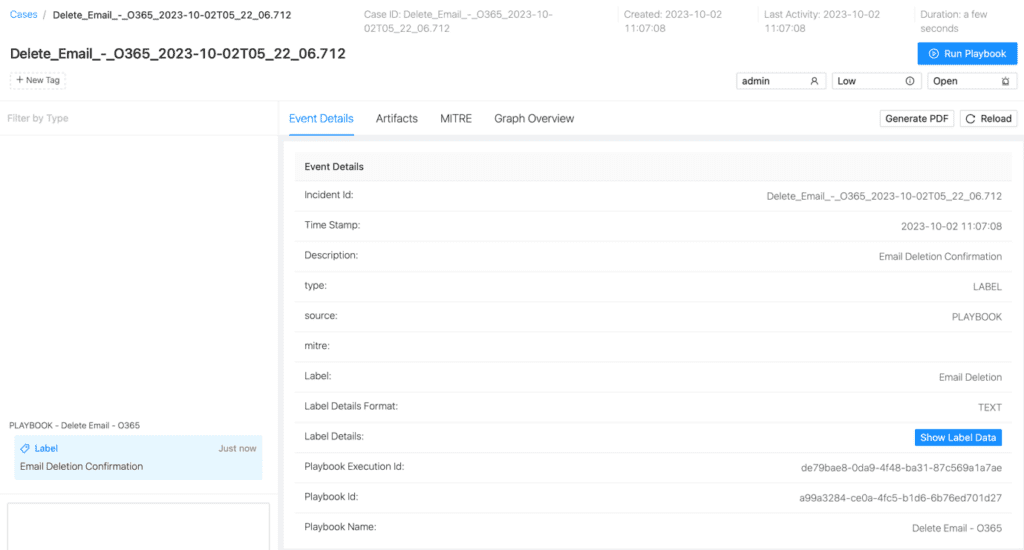

Le cas sera alors créé lorsque l’email sera supprimé avec succès.

Conclusion

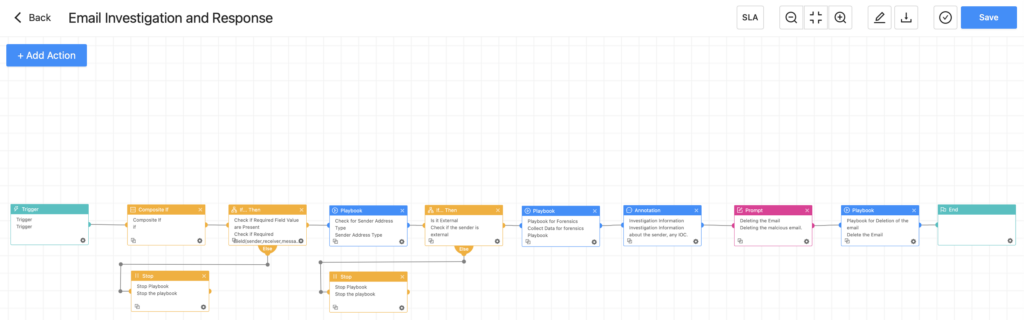

En utilisant la méthode ci-dessus, Converged SIEM nous permet de collecter efficacement des données post-mortem sur les emails et de lancer des réponses si nécessaire. Cependant, si vous pensez que ce processus doit être automatisé et optimisé sans qu'il soit nécessaire de passer manuellement d'un playbook à un autre, nous avons créé un playbook « Email Investigation and Response ». Ce playbook est conçu pour collecter des données et lancer des réponses de manière transparente, bien que la confirmation d'un administrateur pour supprimer le playbook soit requise.

Recommandations

Il est très difficile de mitiger ces attaques d'ingénierie sociale, mais elles pourraient être considérablement réduites. Voici donc quelques-unes des recommandations qui pourraient être adoptées par les entreprises :

- Assurez-vous que les employés sont informés des dernières menaces et attaques d'ingénierie sociale.

- Tirez parti des produits de sécurité basés sur le ML (Machine Learning)/IA (Intelligence Artificielle).

- Organisez une formation en ligne/hors ligne en utilisant des attaques de phishing simulées.

- Encouragez les employés à signaler tout incident et/ou anomalie en matière de sécurité, notamment des emails suspects.