Faits marquants concernant le ransomware Rhysida

-

Rhysida est devenu l’un des groupes de ransomware les plus actifs en novembre 2023.

-

Il cible les grandes et moyennes entreprises avec un impact significatif sur le secteur de l’éducation.

-

Les victimes du groupe Rhysida sont réparties dans 25 pays, avec une majorité de victimes aux États-Unis.

-

Il utilise les familles de malware PortStarter et SystemBC.

-

Rhysida utilise une technique de double extorsion, volant les données au niveau des réseaux de ses victimes avant de les chiffrer et de menacer, ensuite, de les publier sur le dark web à moins qu’une rançon ne soit payée.

Tout savoir sur le ransomware Rhysida

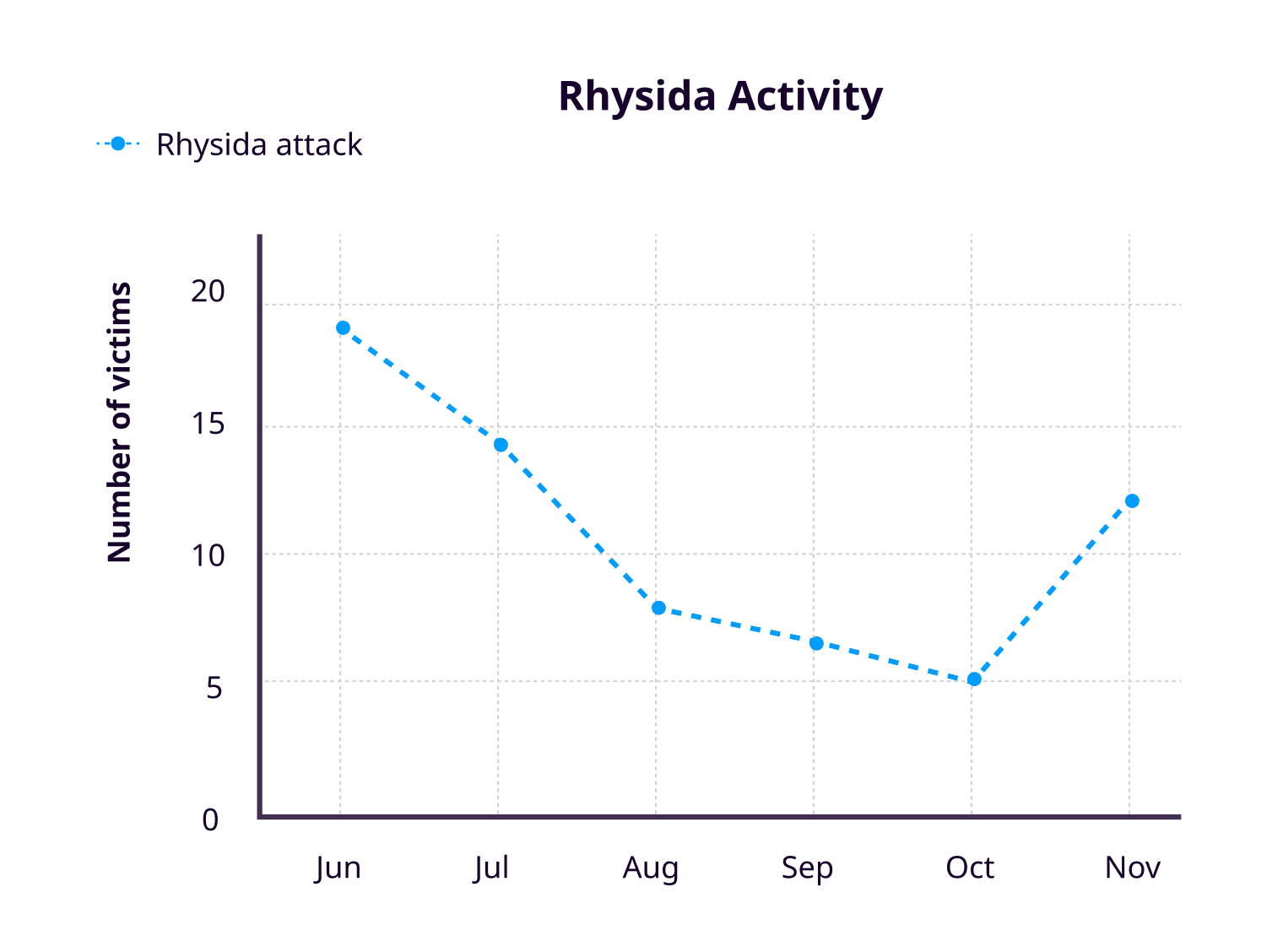

Le groupe de ransomware Rhysida, apparu pour la première fois en mai 2023 sous la forme d’un modèle RaaS (ransomware-as-a-service), affiche un rythme plutôt imprévisible au niveau de ses activités. En effet les actions lancées par le groupe ont de nouveau augmenté en novembre, après avoir pris de l'importance en se hissant dans le Top 10 des groupes de ransomware en termes de victimes au cours des mois de juin et juillet. Les attaques du ransomware Rhysida sont de plus en plus répandues et ciblent des secteurs tels que la santé, l'éducation, l’administration publique et l'industrie manufacturière. L'activité du ransomware Rhysida ressemble ainsi à de véritables montagnes russes depuis son apparition en mai dernier, avec un volume mensuel de victimes très fluctuant. Le graphique ci-dessous illustre les statistiques des activités de Rhysida.

Même si le groupe ne dispose pas d’une longue liste de victimes, le fait qu’il se concentre sur des cibles très médiatisées a de graves conséquences sur celles qui ont été touchées. En août dernier, le groupe de ransomware Rhysida a revendiqué la responsabilité de la cyberattaque contre Prospect Medical Holdings, qui a touché 17 hôpitaux et 166 cliniques à travers les États-Unis. Selon le rapport, le groupe affirme avoir exfiltré 1,3 téraoctet au niveau de la base de données SQL et un téraoctet de documents, notamment des dossiers de patient, des documents internes et 500 000 numéros de sécurité sociale. Le groupe de ransomware Rhysida a également revendiqué la responsabilité d'une cyberattaque contre la British Library, qui est l'une des plus grandes bibliothèques au monde.

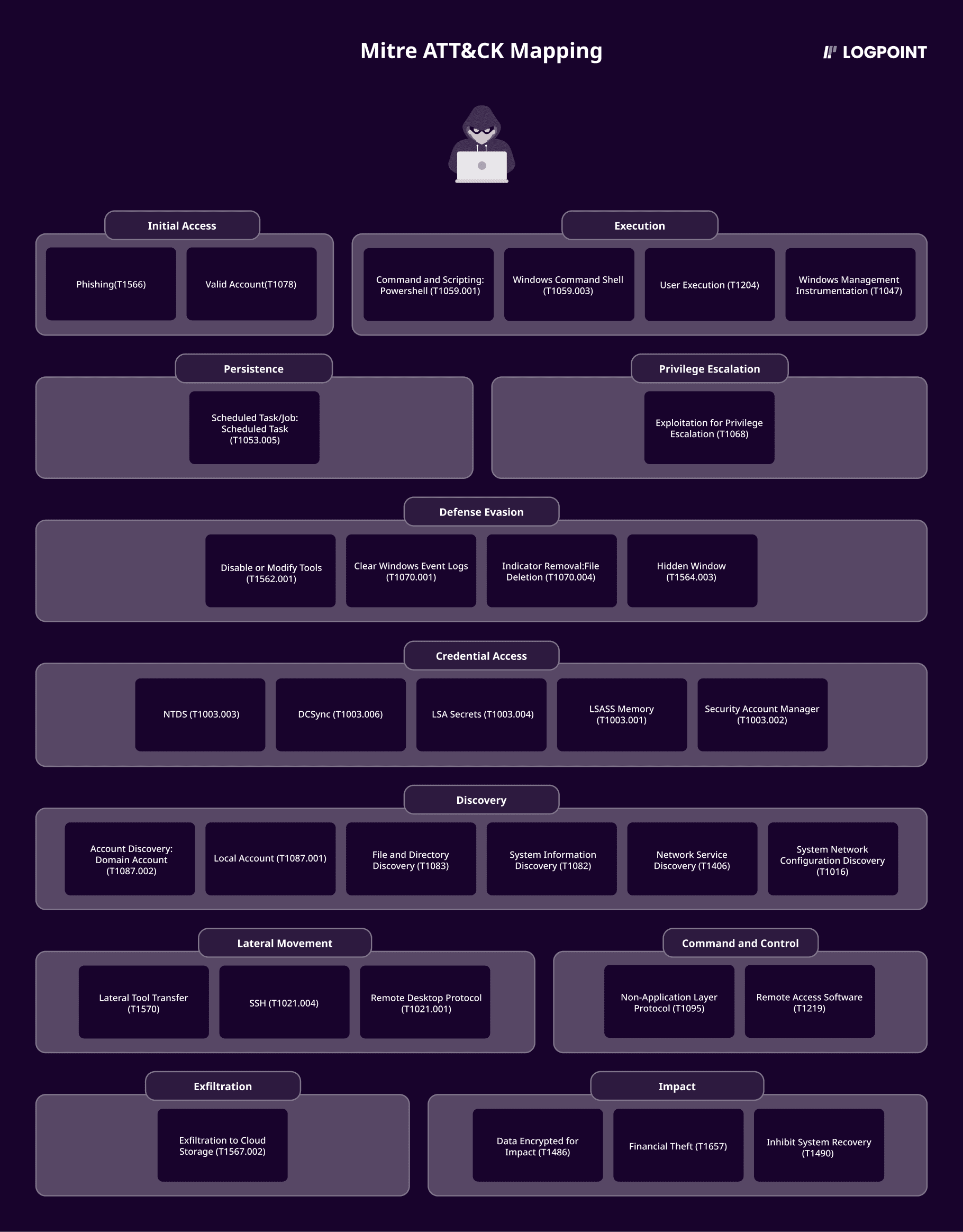

Rhysida s'est principalement appuyé sur l'exploitation d’identifiants valides et la mise en place de connexions réseau via un VPN pour l'accès initial. Bien que la manière avec laquelle le groupe Rhysida a obtenu ces identifiants soit encore en cours d’évaluation, il semble, toutefois, qu'ils aient été obtenus par l'intermédiaire de courtiers en accès initiaux (IAB). Lors de l'infiltration du réseau d'une victime, le groupe utilise des commandes réseau et exploite des outils tels que Advance IP/Port Scanner pour énumérer les environnements des victimes et recueillir des informations critiques sur les domaines. Rhysida exploite aussi les outils Sysinternals tels que PsExec pour déployer des ransomwares sur les systèmes cibles dans le but de se déplacer latéralement. Avant de lancer le processus de chiffrement à proprement parler, Rhysida exfiltre préalablement les données sensibles via divers canaux, notamment les scripts d'exfiltration MegaSync et PowerShell, en utilisant des techniques de double extorsion.

Nous avons créé un rapport complet qui détaille les techniques découvertes au cours de nos recherches. Dans ce rapport, vous pourrez en savoir plus sur ce groupe de ransomware, découvrir l'analyse des malwares impliqués, leur mapping avec le framework MITRE ATT&CK, ainsi que leur détection, leur investigation et leur réponse avec Logpoint Converged SIEM.

** Toutes les nouvelles règles de détection sont disponibles dans la dernière version de Logpoint et au niveau du centre d'aide Logpoint (Logpoint Help Center).

Le service de protection contre les menaces émergentes de Logpoint (Logpoint Emerging Threats Protection Service) fournit aux abonnés des playbooks d’investigation et de réponse personnalisés, adaptés à votre environnement. Contactez l’équipe Global Services en vous rendant sur la page de contact dédiée.