Toutes vos investigations depuis un seul endroit

- Suivez et gérez tous les incidents de sécurité : la gestion d’incident (Case Management) garantit une prise en charge de toutes les tâches liées aux incidents et qu’aucune menace ne soit négligée.

- Identifiez automatiquement les tendances et les modèles : obtenez du contexte et concentrez-vous sur une vue d’ensemble grâce au regroupement automatique des incidents pour générer des cas.

- Optimisez les investigations collaboratives : les équipes SOC travaillent ensemble et deviennent plus efficaces en suivant les modifications et les ajouts.

Plus de 1 000 entreprises dans 70 pays font confiance à Logpoint

Les équipes SOC sont confrontées à trop de défis

Trop de tâches différentes

Au quotidien, leur gamme s’étend du classement des alertes en passant par la conformité, la surveillance et la réponse aux incidents.

Trop d’alertes et trop de complexité

Ils examinent constamment les alertes pour distinguer les menaces réelles des faux positifs dans les réseaux et infrastructures imbriqués.

Trop d’éditeurs et de silos à exploiter

Les équipes SOC gèrent trop d’outils parfois difficiles à intégrer et qui ne fonctionnent pas toujours d’une équipe à l’autre.

Les équipes SOC ont besoin d’une meilleure gestion d’incident

Pour l’entreprise et la visibilité

Collecter les incidents sans les organiser est un désastre assuré. Le nombre d’alertes va continuer de croître et, sans contexte, elles satureront bientôt l’équipe SOC. La collecte et le regroupement des incidents sont essentiels pour les gérer correctement en vue d’une investigation et d’une réponse.

Pour améliorer les processus

Les équipes SOC doivent être capables d’identifier des schémas d’incident qui ne semblent, à priori, pas liés entre eux. Lorsque les investigations deviennent plus complexes, le suivi de leur évolution est essentiel pour les actions de suivi, qui peuvent être efficacement orchestrées grâce à la collaboration entre les analystes.

Fonctionnement de la gestion d’incident avec Logpoint

La gestion d’incident (Case Management) de Logpoint connecte les données ingérées de toute votre infrastructure IT et les renseignements sur les menaces (Threat-Intelligence) à des playbooks d’investigation et de réponse automatisés.

Tout d’abord, Logpoint SIEM ingère et collecte tous les logs, les enrichit avec des renseignements sur les menaces (Threat-Intelligence) et des données contextuelles, et ensuite déclenchera des alertes en cas d’incident.

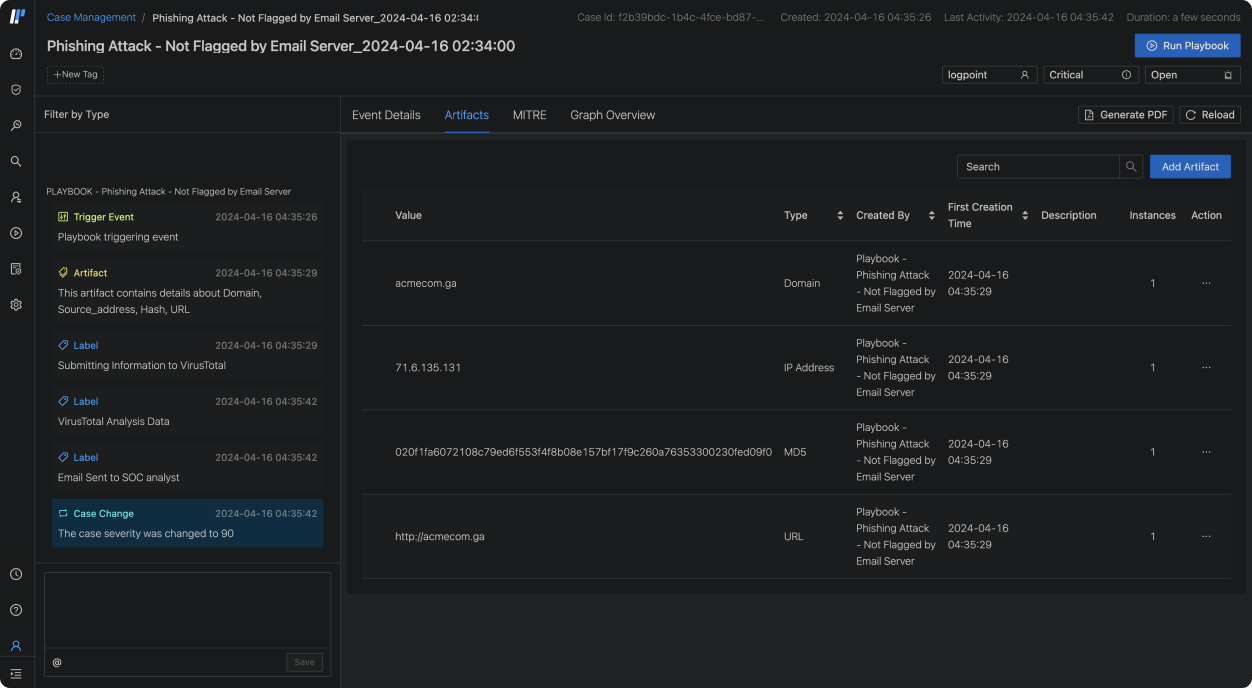

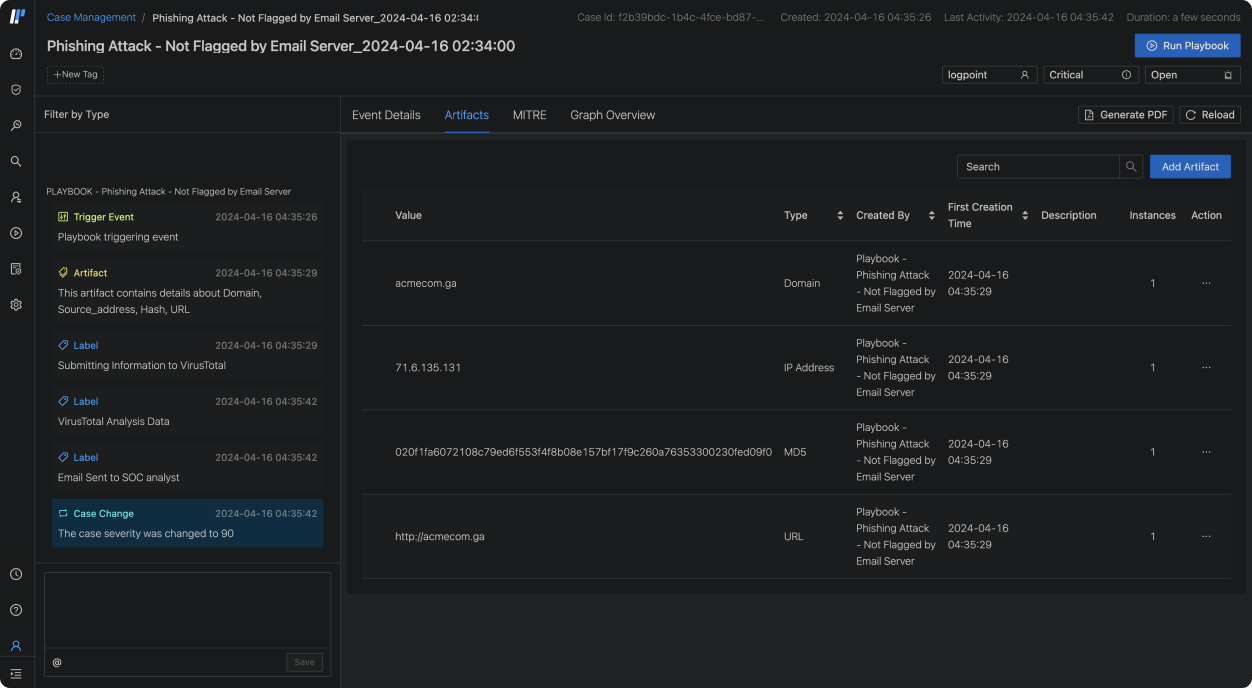

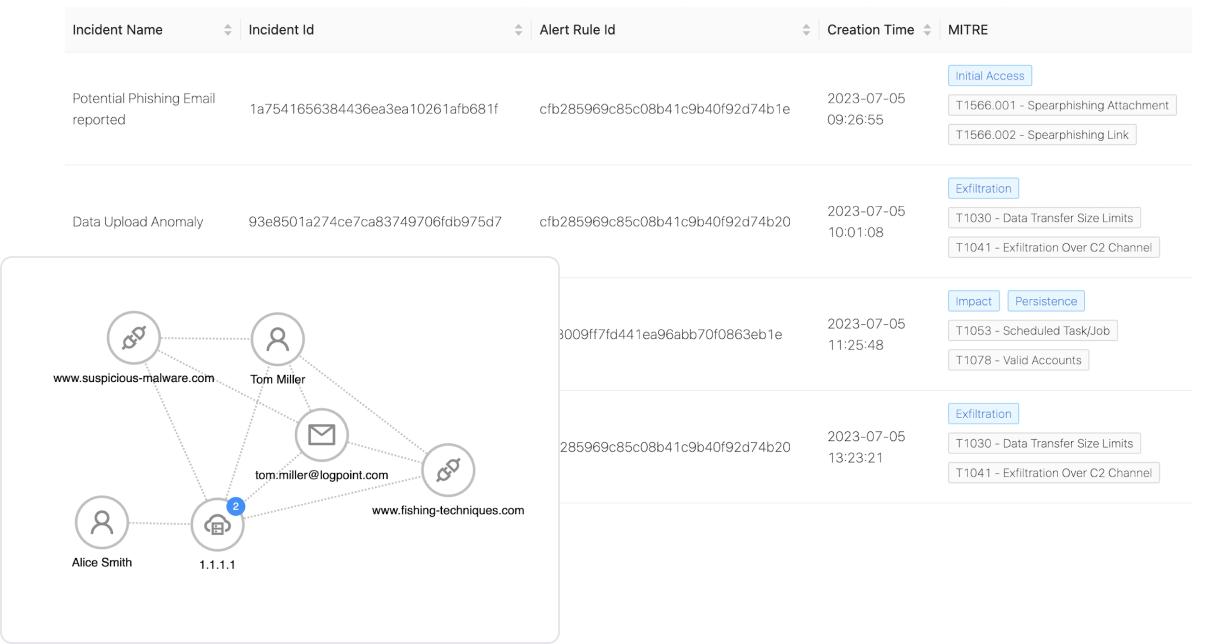

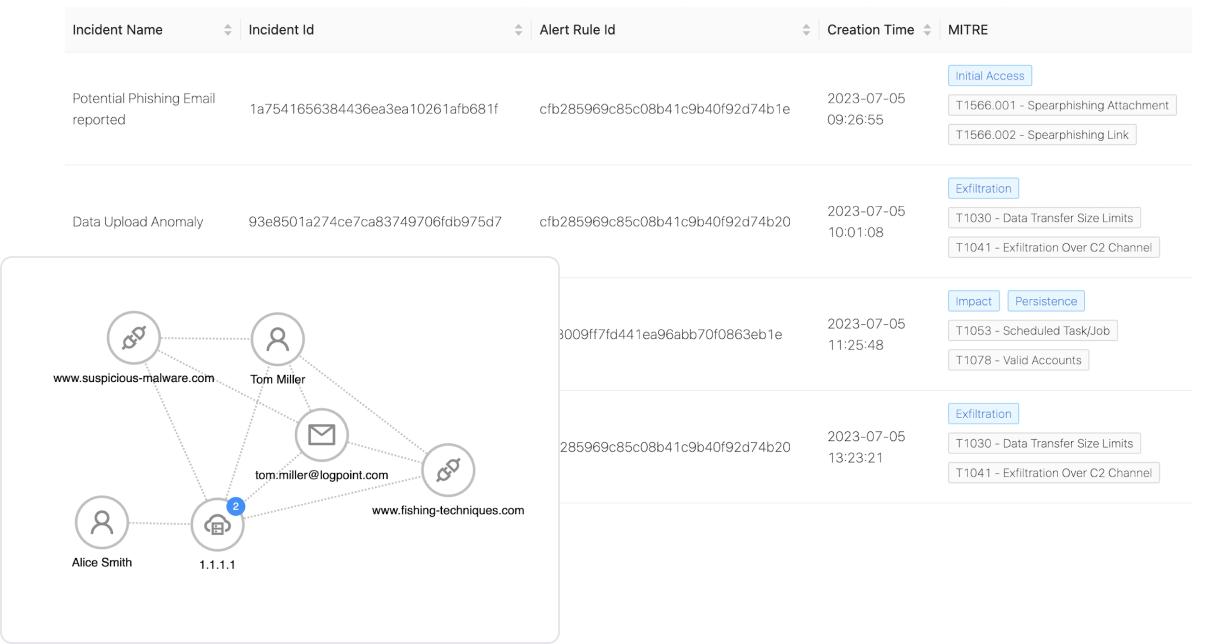

Un playbook investigue les incidents et crée automatiquement un cas. Tous les artefacts et détails liés à ce cas sont mappés avec le framework MITRE ATT&CK pour une réponse rapide.

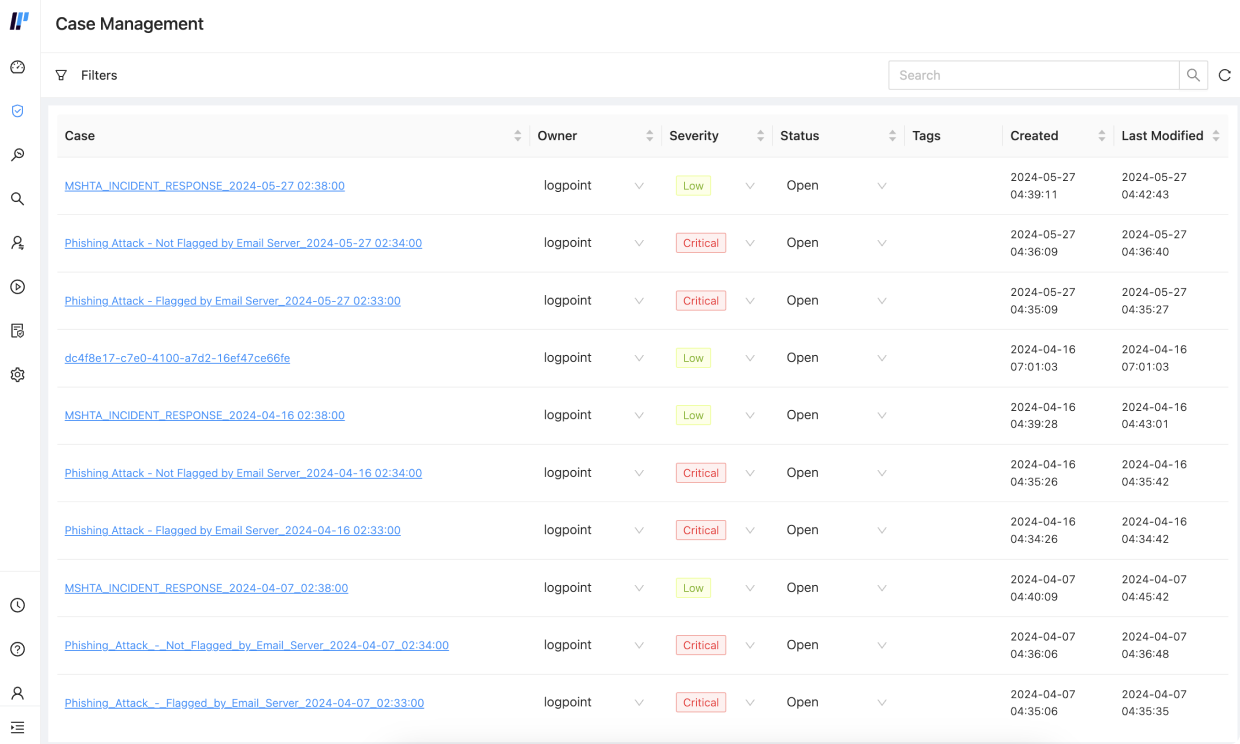

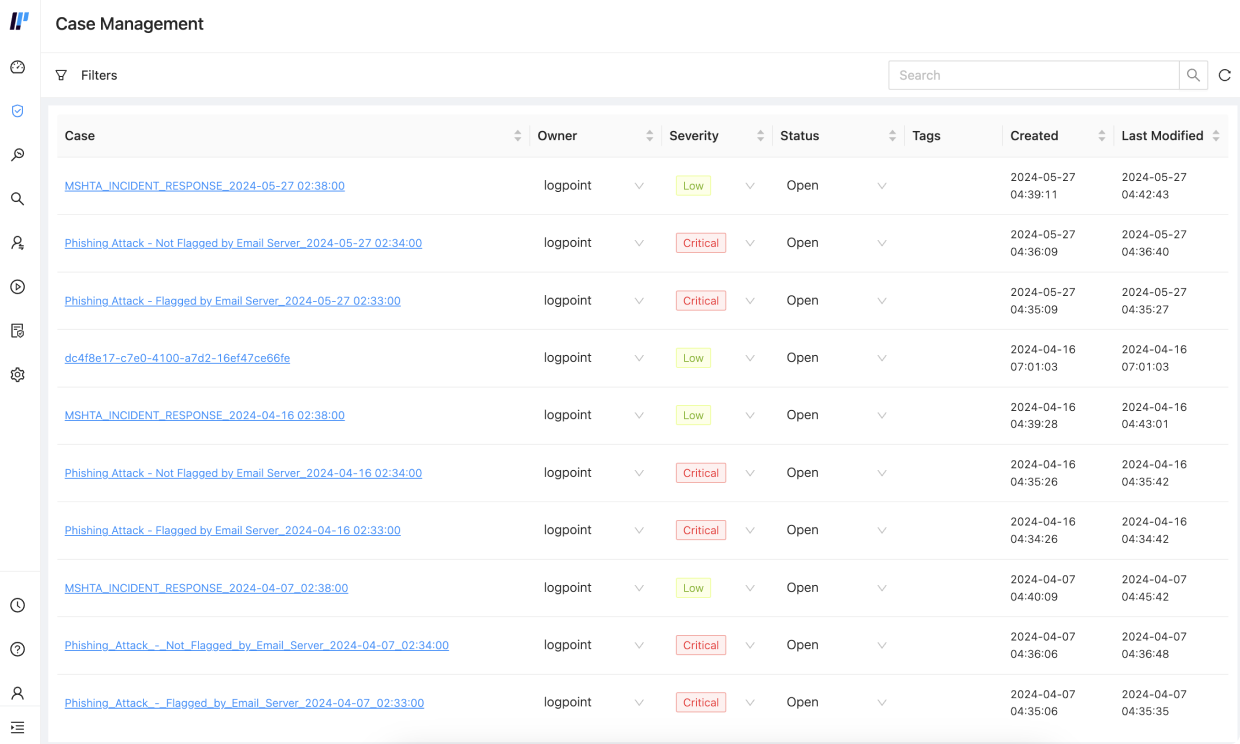

Soyez au courant de tous les incidents de sécurité (majeurs ou mineurs)

Obtenez un aperçu global de tous vos incidents regroupés en cas. Vous serez capable, avec votre équipe, de suivre et mieux comprendre les évènements ayant eu lieu grâce à une investigation et une réponse automatisée.

Tous les cas seront associés à des paramètres faciles à comprendre, tels que le propriétaire, la gravité, le statut ou la date de création/modification. Vous pourrez ensuite trier et filtrer la liste des cas en fonction des paramètres de ces derniers.

Ne négligez rien. Avec tous les incidents de sécurité accessibles en un seul coup d’œil, vous pourrez vous concentrer sur les cas les plus graves pour résoudre et clôturer rapidement les investigations.

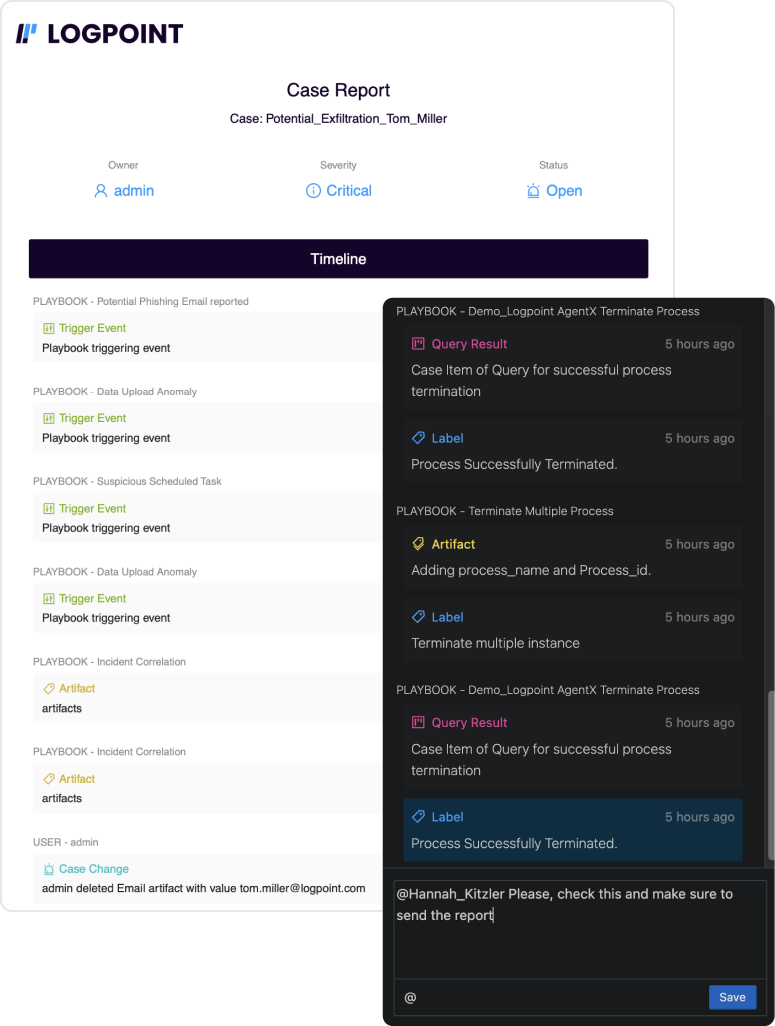

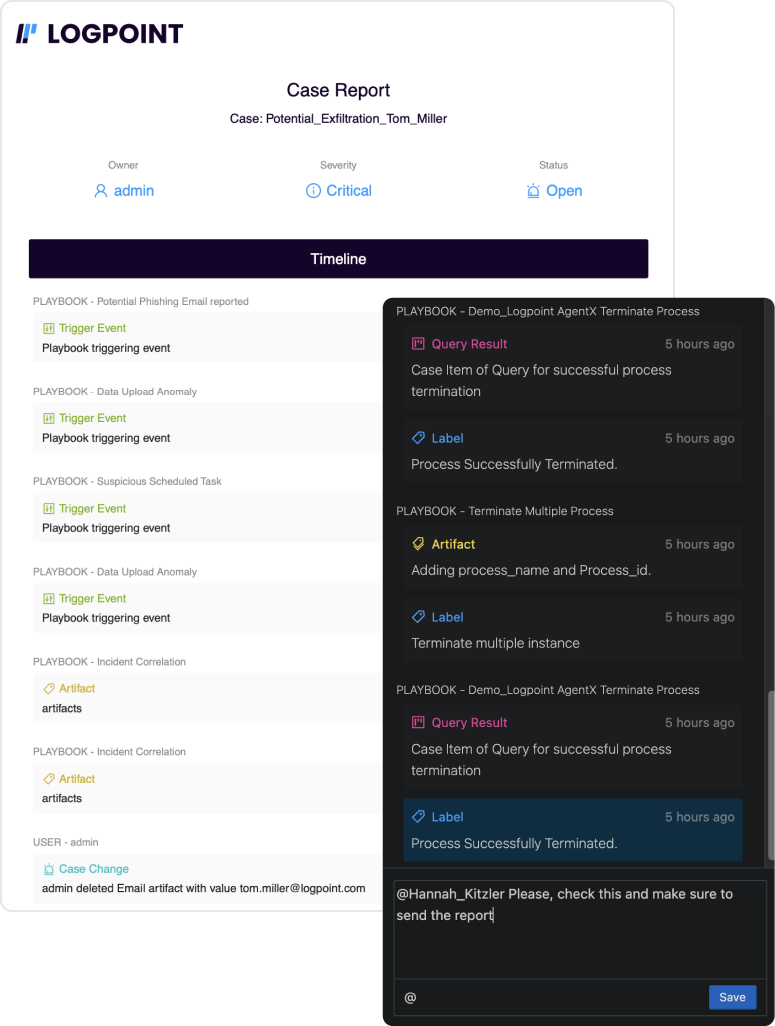

Communication, collaboration, reporting

Efficacité et maturité accrues du SOC

Lorsque les équipes SOC collaborent pour investiguer et répondre ensemble à un incident, elles deviennent ainsi plus efficaces.

Avec la gestion d’incident de Logpoint, les administrateurs peuvent accéder aux cas et les attribuer à leur équipe. Ils peuvent également ajouter des commentaires, taguer leurs collègues analystes et leur laisser des notes qui permettront d’enclencher la phase suivante.

Le temps étant précieux, il suffit d’un simple clic pour résumer facilement le processus du cas concerné, en cours ou bien déjà finalisé, dans un rapport.

Comprendre les évènements ayant eu lieu

Investiguer des cas peut facilement devenir une tâche complexe, laissant les analystes parfois perplexes face à ce processus. Ce dernier nécessite donc de bien comprendre comment toutes les pièces s’assemblent entre elles.

La gestion d’incident de Logpoint mappe tous les incidents par rapport au framework MITRE ATT&CK pour vous aider à identifier les tactiques, techniques et procédures de la cyber-kill chain utilisées par un acteur malveillant. Vous pouvez également comprendre le cas rapidement grâce à une visualisation graphique facile à parcourir.

Communiquer et collaborer

Attribuez des cas, ajustez leur gravité et incluez des pièces jointes et des données contextuelles pour que votre équipe puisse aider pendant l’investigation.

Découvrez l’histoire complète

Toute l’investigation préalable résumée en une seule timeline. Pas besoin d’approfondir pour découvrir les évènements ayant eu lieu, toutes les données d’incident sont à portée de main.

Automatiser la réponse

RExécutez des playbooks directement à partir du cas. Tous les détails et paramètres sont automatiquement renseignés pour une réponse plus efficace.

Du SIEM à la cyberdéfense

Vous cherchez à consolider votre tech stack (pile technologique) ? Découvrez comment Logpoint SIEM s’intègre à l’automatisation, à la gestion d’incident et à l’analyse comportementale au niveau d’une seule plateforme qui combine des ensembles de données provenant de plusieurs sources différentes. Au lieu d’utiliser plusieurs produits indépendants, vous pouvez unifier vos besoins de sécurité via une source d’information unique (SSOT : Single Source Of Truth).

- Intégration complète des données pour un TDIR automatisé

- Aucune intégration ou maintenance requise

- Prise en charge de la conformité prête à l’emploi

- Déploiement flexible en fonction de vos besoins