Gestion de la conformité par la surveillance et l’automatisation

LogPoint est une solution de SIEM simple et souple qui règle les problèmes de mise en conformité et transforme en avantage stratégique la possible contrainte de vos obligations légales d’information. Notre système de gestion de la conformité permet le suivi automatique de la conformité de toute votre entreprise. Il fournit également un accès facile et un aperçu des données aux auditeurs et aux contrôleurs, apportant la preuve de la mise en conformité. Vous évitez ainsi d’être inutilement accaparé par de longs processus.

Ces avantages vous aident à répondre aux demandes quotidiennes des normes réglementaires les plus exigeantes, à commencer par le Règlement Général sur la Protection des Données (RGPD). Notre système de gestion de la conformité allège la charge de travail des audits et donne une image claire vous permettant de savoir si vous disposez ou non des bonnes mesures de sécurité. LogPoint est la solution la plus adaptée aux besoins de votre entreprise :

- Surveillance de la conformité des paramètres critiques

- Alertes de conformité automatiques à l’attention de votre équipe de sécurité

- Rapports de conformité prêts à l’emploi

- Protection des données sensibles

La flexibilité de notre solution permet à votre équipe opérationnelle de se concentrer sur l’exécution de ses tâches quotidiennes fondamentales en :

- Rationalisant la collecte de données vers LogPoint, facilitant le recueil de celles-ci à partir de votre infrastructure

- Stockant des logs d’événements avec un accès facile pour une traçabilité totale et sécurisée

- Facilitant l’identification, la remédiation et le reporting pour une réponse rapide aux menaces

- Alertant en cas de violation des règles et de la conformité

- Validant que les contrôles sont en place et optimisés

- Résolvant les problèmes critiques avant qu’ils ne compromettent la mise en conformité, en corrélant les divers événements provenant de l’ensemble de votre infrastructure

- Documentant les incidents, en particulier avec des enregistrements détaillés et vérifiables

- Fournissant des rapports de conformité prêts à l’emploi et personnalisables

Téléchargez la brochure LogPoint File Integrity Monitoring (FIM) et découvrez comment les fonctionnalités FIM natives de LogPoint vous permettent de garder le contrôle de vos ressources sensibles:

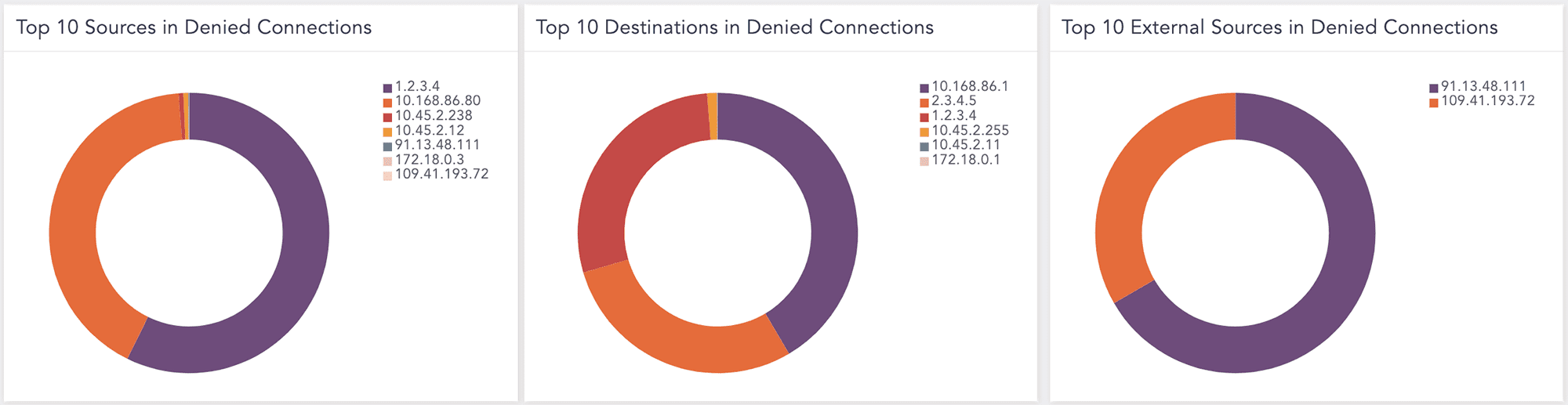

Surveillance des connexions réseau non autorisées et suspectes

LogPoint de par sa conception vous permet de détecter tout comportement réseau suspect et/ou non autorisé, tel que tentatives de connexion sur des ports fermés, connexions internes bloquées, connexions établies avec des destinations inconnues, demandes émises à partir de zones non fiables, accès système suspects, etc…

Exemple

Connexions refusées à partir d’Internet

Requête

label=Connection label=Deny | process compare_network(source_address, destination_address) | search source_address_public=true | chart count() by source_address order by count() desc limit 10

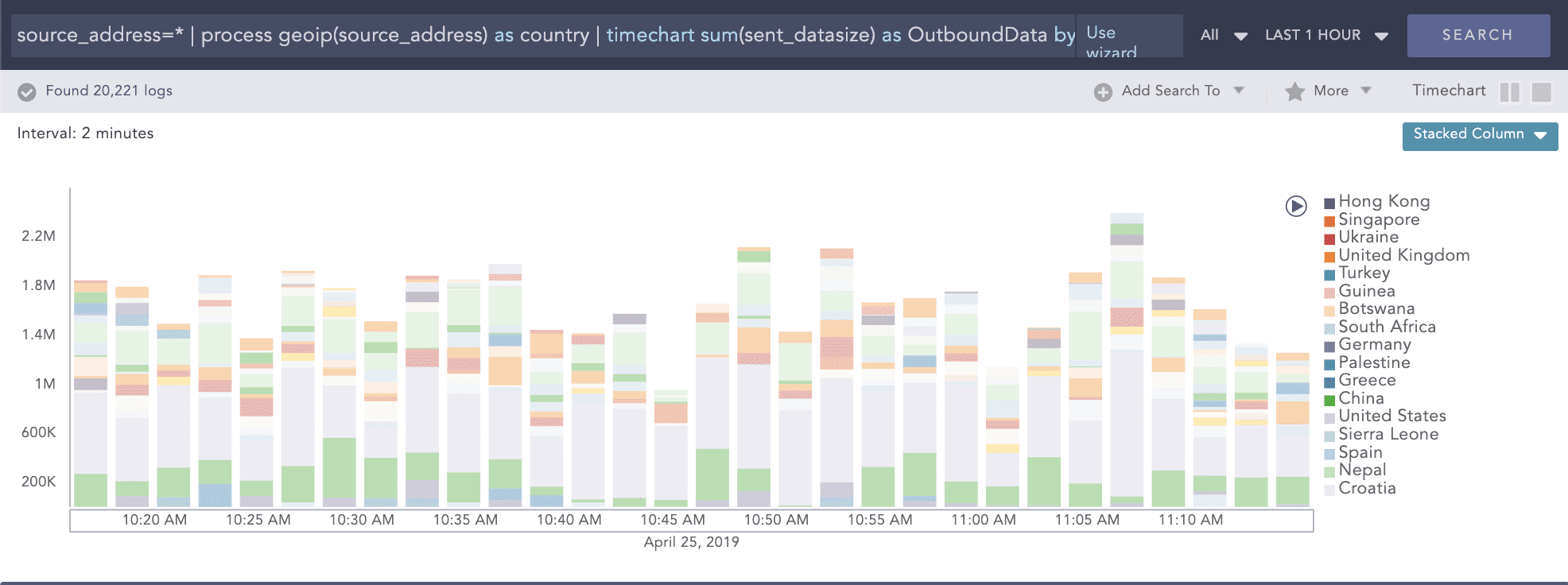

Surveillance des transferts de données internationaux

La visualisation intuitive de LogPoint permet de tracer des points de données pour les demandes de connexion à travers les limites géopolitiques. Avec une vue d’ensemble des principaux pays de destination et d’origine, ainsi que des principales connexions entrantes / sortantes, LogPoint fournit à chaque organisation un aperçu détaillé du flux de données transfrontalier, garantissant ainsi un transfert licite des données conformément au RGPD.

Exemple

Tendance du transfert de données sortant par géolocalisation

Requête

source_address=* destination_address=* | process geoip(destination_address) as country | timechart sum(sent_datasize) as OutboundData by country

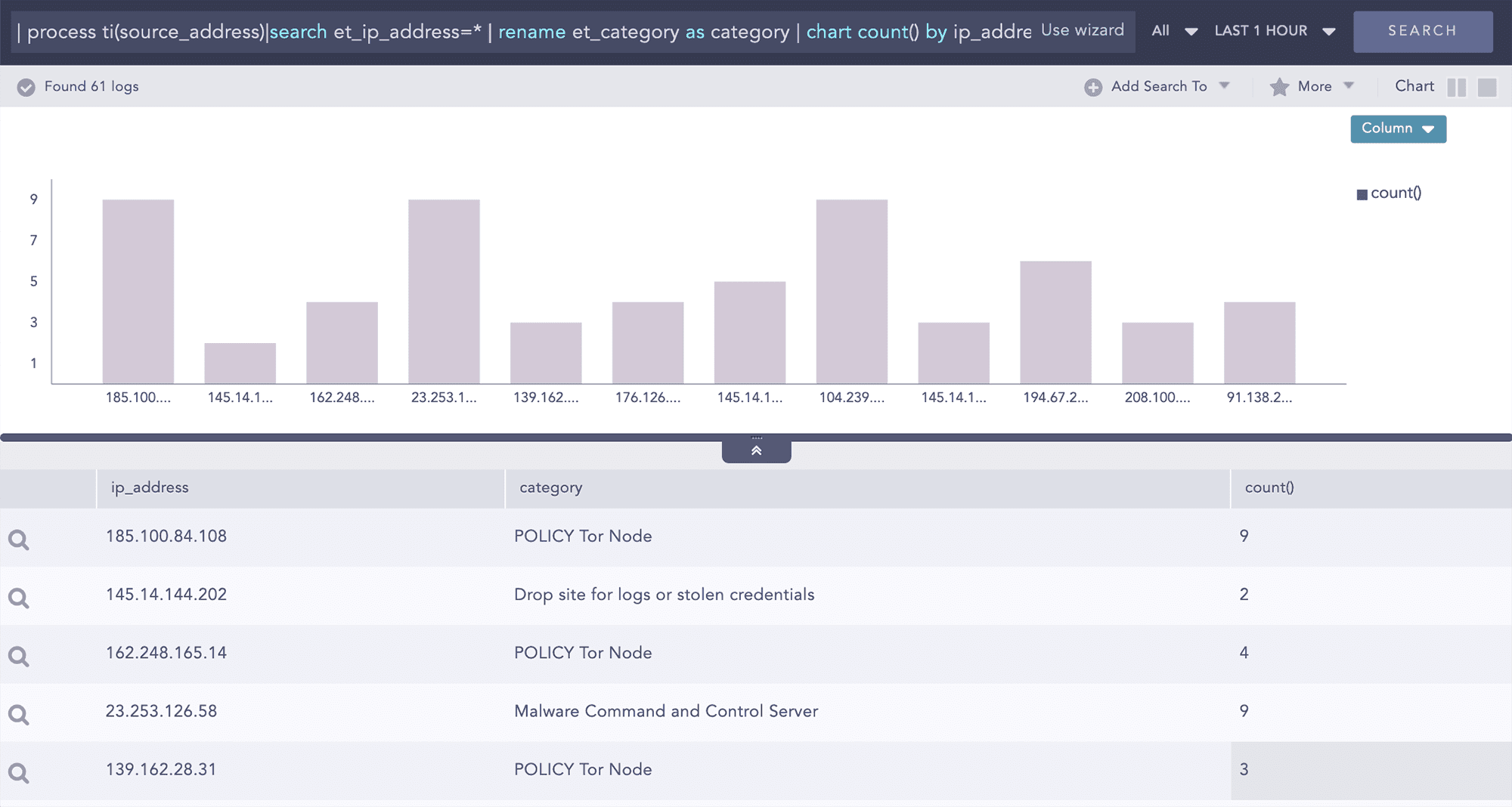

Repérage et suivi des accès non autorisés au réseau ou aux systèmes

LogPoint vous permet de détecter tout comportement réseau suspect et / ou non autorisé, tel que des tentatives de connexion sur des ports fermés, connexions internes bloquées, connexions établies vers des destinations inconnues, demandes émises à partir de zones non fiables, accès système suspects, etc…

Exemple

Menaces élevées dans les systèmes sensibles

Requête

label=Connection label=Allow source_address IN PRIVILIGE_SYSTEMS | process ti(source_address)|search et_ip_address=* | rename et_category as category | chart count() by ip_address, category order by count() desc

Rapport de conformité

Nous savons que vous avez besoin d’un partenaire solide pour le reporting de votre conformité. Quelqu’un qui évite une longue mise en œuvre, ainsi qu’une installation et une configuration compliquées. Il serait absurde de consacrer du temps et de l’argent à des processus inutiles. Fort de nombreuses années d’expérience en automatisation de la mise en conformité, LogPoint a conçu un système pour vous aider à remplir rapidement, facilement et efficacement vos obligations de conformité. Notre solution vous apporte une assistance immédiate en matière de conformité dans les domaines réglementaires suivants :

- SOX

- ISO27001 et ISO27002

- HIPAA

- FISMA

- BALE-II

- GPG13

- PCI-DSS

- RGPD

De plus, les rapports peuvent être modifiés ou entièrement créés en partant de zéro à l’aide de notre assistant intuitif pour les rapports LogPoint, qui vous guide tout au long de la procédure.

Suivez vos progrès dans la gestion de votre conformité

- Apprenez à connaître votre infrastructure : Accédez directement aux données de votre infrastructure et assurez-vous que les contrôles sont en place et optimisés. A l’aide d’un seul écran, faites du DPO et du RSSI des acteurs majeurs de la marche de l’entreprise.

- Gérez vos données : Gardez une trace de vos données sensibles et régulez les accès à votre réseau et à vos systèmes. Découvrez les risques internes et externes de la conformité avec une visualisation pointue.

- Cartographiez les mouvements : Gardez une trace des flux de vos données sensibles et découvrez les risques de conformité entrants et sortants avec un aperçu complet des transferts de données.

- Restez vigilant : Détectez les anomalies, empêchez les problèmes en temps réel et mettez rapidement en corrélation les importants volumes de données pour disposer d’une information exploitable. Réagissez aux compromissions lorsqu’elles surviennent par des alertes de violation des règles et de la conformité.

- Signalez les risques : Évitez des pertes financières considérables dues à des amendes, des coûts de notification, des problèmes juridiques et une image ternie grâce à un ensemble complet d’éléments de reporting pour la conformité aux domaines réglementaires. Stocker les logs d’événements pour un accès facile à des pistes d’audit complètes et sécurisées pour les rapports de conformité.