Avec un accès intérieur, les menaces internes échappent à la détection

Que ce soit par le biais d’identifiants volés, de phishing ou d’une simple erreur humaine, 82 % des failles impliquent le paramètre humain. Les insiders ont le dessus parce qu’ils ont déjà accès au système, compliquant ainsi les investigations et leur permettant d’être 10x plus efficaces pour exfiltrer les données que les acteurs externes.

Détectez immédiatement les évènements anormaux

Réduire l’impact des failles

L’apprentissage automatique (ML) aide les équipes de sécurité à détecter et à traiter rapidement les comportements suspects.

Mitiger l’intégralité du risque de sécurité

Le contexte de l’alerte donne aux équipes de sécurité les moyens de comprendre et de traiter toute l’étendue des menaces internes.

Justifier l’investissement en matière de cybersécurité

L’évaluation des risques de haute-fidélité permet aux équipes d’identifier et de répondre aux menaces qui seraient sinon difficiles à détecter.

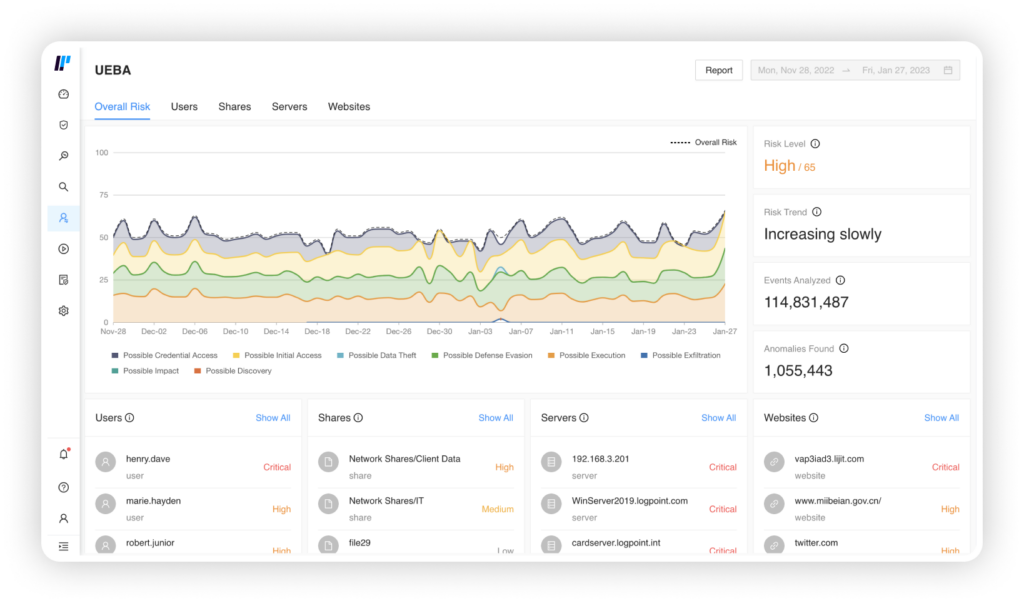

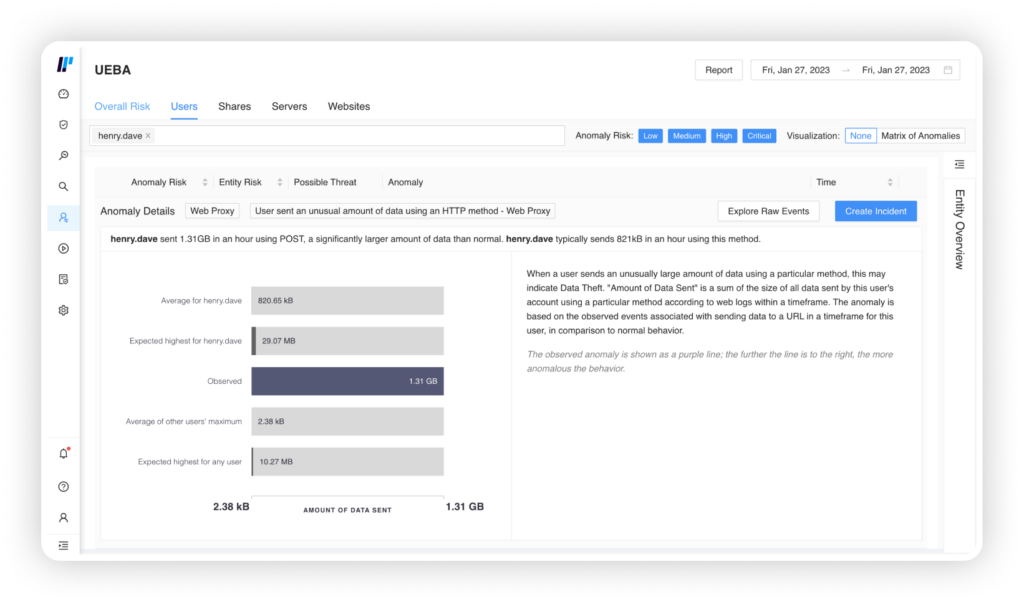

Gagnez du temps et identifiez les comportements anormaux

En analysant les données de l’ensemble de l’entreprise et de l’infrastructure de sécurité, Logpoint utilise un profilage des normes et des modèles de comportement basé sur l’IA afin d’établir des références pour les utilisateurs et les groupes ainsi que pour les groupes de pairs.

Logpoint effectue une analyse comportementale pour alerter en cas d’écart par rapport aux références afin d’identifier les comportements réellement anormaux.

Les analystes peuvent détecter et suivre les menaces internes, tout en éliminant le temps consacré aux faux positifs.

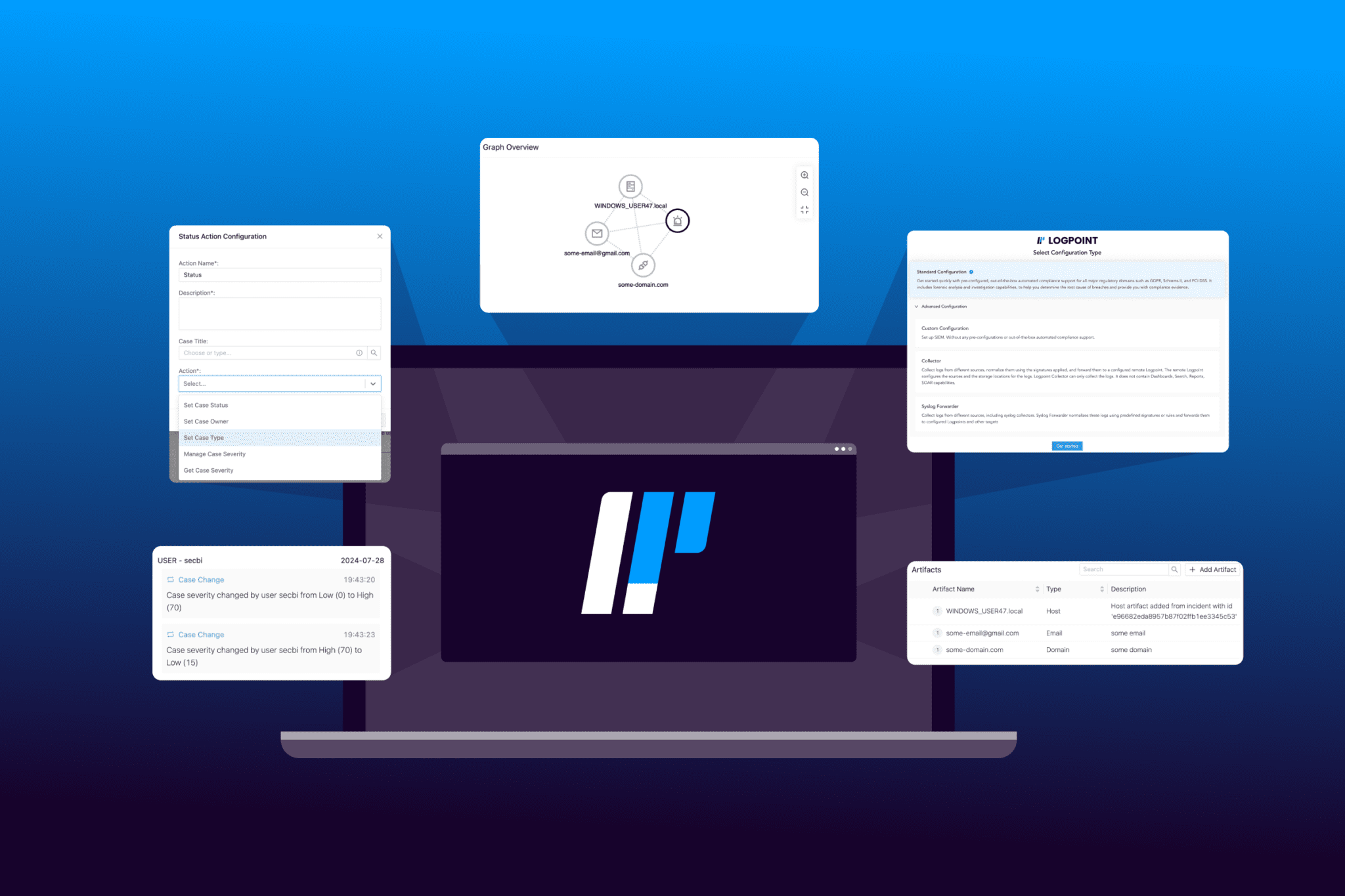

Suivre et investiguer facilement les menaces internes

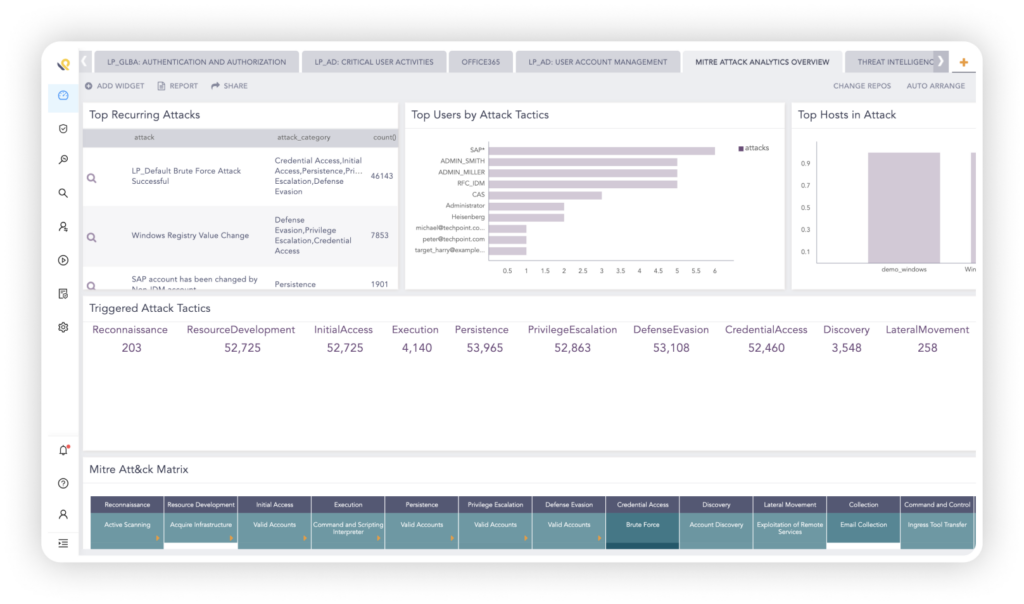

Logpoint ajoute automatiquement des renseignements sur les menaces (Threat Intel), un contexte propre à l’entreprise et le risque de l’entité à chaque alerte pour aider l’analyste à obtenir une image complète de chaque incident.

Fusionnez les signaux plus faibles en appliquant une logique sophistiquée d’apprentissage automatique (ML) et de détection et utilisez l’automatisation fournissant des informations contextuelles à partir de sources de menace et de vulnérabilité.

Avec toutes les anomalies mappées avec le framework ATT&CK de MITRE, les analystes peuvent facilement obtenir une vue d’ensemble du paysage des menaces et suivre les différentes étapes suives par une menace interne.

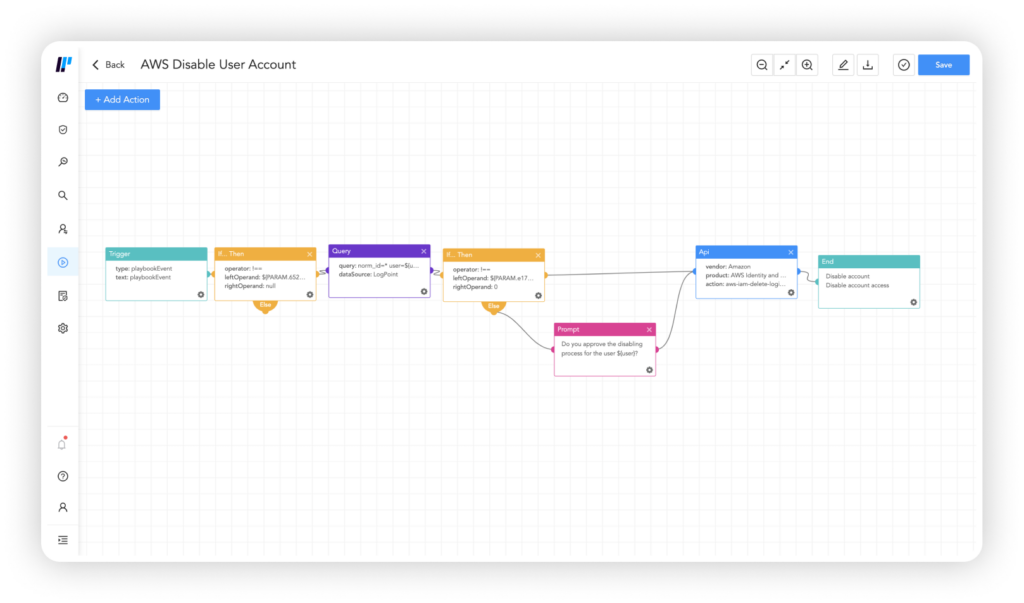

Réduire le temps de détection et de réponse

Logpoint utilise les scores de risque de haute-fidélité comme source d’enrichissement pour la détection des menaces et la réponse aux incidents afin de réduire le temps de réponse aux attaques. Plus vite vous aurez détecté une intrusion, plus grande sera votre capacité à la contrôler.

Les playbooks de réponse combinés aux capacités de réponse au niveau des systèmes endpoint permettent d’automatiser l’orchestration et la remédiation pour mettre un terme aux attaques internes, comme la désactivation des comptes utilisateur ou la suppression de l’accès aux ordinateurs portables.

Avec Logpoint, nous avons été instantanément alertés et avons pu retracer ce que cette adresse IP faisait sur notre réseau, identifier rapidement le compte alumni compromis et verrouiller ce dernier. Avec Logpoint, nous avions l’outil pour prendre cette décision rapidement et efficacement.

Nous avons connu beaucoup de tentatives de connexion infructueuses, et automatisées, dans Active Directory et au niveau de l’infrastructure. Il était clair pour nous que la pression montait et que nous avions besoin de [Logpoint] pour nous donner une vue d’ensemble complète, nous aider à garder un œil sur les divers évènements qui avaient lieu et nous alerter en cas de violations potentielles.