Surveillance du trafic des applications et des réseaux pour les services financiers

Protégez vos actifs à forte valeur avec le SIEM

Il est vital de protéger les informations personnelles des clients. Les violations de données dans le secteur des services financiers peuvent dégrader la confiance des clients, entraîner une perte d’activité ou bien des amendes et des sanctions réglementaires.

Se conformer à la directive NIS2 avec Logpoint

La directive NIS2 entre en vigueur et vise à renforcer la protection des infrastructures critiques de l’UE contre les cybermenaces. Elle introduit des exigences en matière de sécurité plus strictes, des obligations de déclaration et une nécessité de mise en œuvre pour un plus grand nombre de secteurs. L’incapacité à se conformer à la directive pourra entraîner des amendes allant jusqu’à 2 % du chiffre d’affaires global.

Ne laissez aucune faille de sécurité vous échapper

Pour protéger les données personnelles de vos clients et garantir la conformité, vous avez besoin d’une solution qui détecte lesattaques, assure le suivi des activités internes et externes et offre une visibilité claire au niveau de votre réseau dans son ensemble.

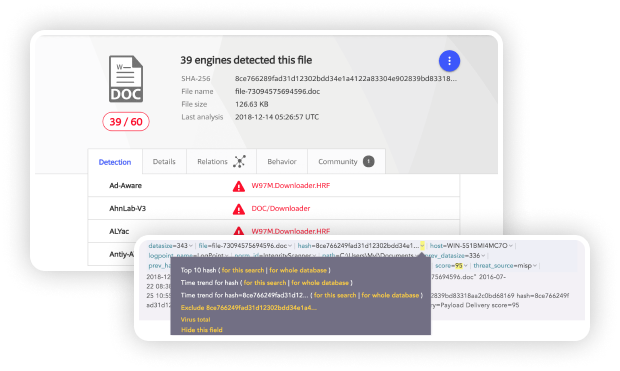

Identification des indicateurs de menace associés à une charge virale de malware active

Le FIM de Logpoint est un outil efficace pour surveiller la création de nouveaux fichiers ou la modification de l’extension d’un fichier indiquant l’exécution d’une charge virale malveillante. La valeur de hachage donnée par le Moniteur d’Intégrité (Integrity Monitor) peut être comparée à la base de données Virus total, identifiant ainsi la menace associée.

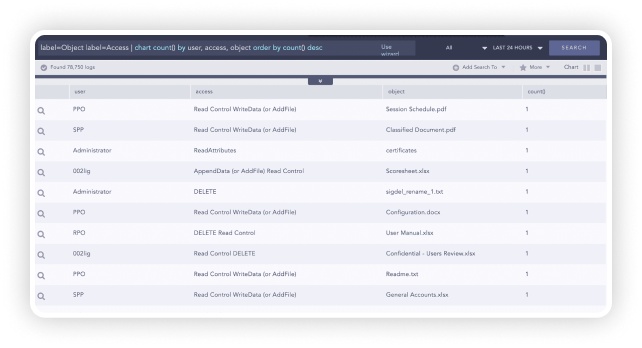

Surveillance de l’activité des utilisateurs

Logpoint fournit aux analystes un outil puissant pour identifier les activités malveillantes. Créez des alertes, des tableaux de bord et des rapports afin d’obtenir une vue d’ensemble et pouvoir lutter efficacement et immédiatement contre ces dernières.

Obtenez une vue d’ensemble de tous les accès aux transactions critiques, des informations divulguées appartenant à l’entreprise et des données personnelles grâce à une solution de journalisation (logging) centralisée couvrant l’ensemble de votre infrastructure IT.

Détectez et gérez efficacement les violations d’accès, les fuites de données et l’utilisation abusive de données personnelles sensibles grâce à une vue d’ensemble complète et tout-en-un.

Repérer et suivre les accès non autorisés au réseau ou aux systèmes

Logpoint vous permet de détecter tout comportement suspect et/ou non autorisé sur le réseau, comme les tentatives de connexion au niveau de ports fermés, les connexions internes bloquées, les connexions vers des destinations connues pour être malveillantes, les requêtes lancées depuis des zones non fiables, les accès suspects au système, etc.

Cas d’usage :

Logpoint for Matmut

Avec Logpoint, la Matmut a :

- amélioré la visibilité sur les événements au niveau de l’ensemble de l’architecture IT.

- réduit le temps de réponse aux incidents.

En améliorant la visibilité sur les événements au niveau de l’ensemble de l’architecture IT, Logpoint a permis de générer un gain de temps de 80 à 90% au niveau du diagnostic des incidents, une résolution plus rapide des problèmes et une amélioration majeure de la qualité de service pour les utilisateurs finaux.

Un accompagnement très réactif dans le déploiement de la solution ainsi qu’une maîtrise totale des coûts ont été des critères déterminants pour valider la solution Logpoint. Les économies générées par la solution Logpoint nous ont permis d’améliorer la qualité du service offert à notre entreprise, un bénéfice plutôt inattendu mais très apprécié.

Tenez-vous au courant de l’actualité

Le blog de Logpoint !